1. Einleitung

Checkmk ermöglicht Ihnen ein umfangreiches Monitoring von Microsoft SQL Server (im weiteren Verlauf nur noch mit "MSSQL" abgekürzt). Eine vollständige Auflistung aller verfügbaren Check-Plugins finden Sie in unserem Katalog der Check-Plugins.

Um die Datenbanken überwachen zu können, benötigen Sie neben dem Checkmk-Agenten zusätzlich noch das Agentenplugin mk-sql.

Dieses Agentenplugin ist ab Checkmk 2.3.0 auch in der Lage, Datenbanken auf entfernten Systemen zu überwachen.

Gemeint sind damit MS-SQL-Datenbanken auf eigenen entfernten Servern — nicht bei beliebigen Cloud-Anbietern!

Ausnahme: Microsoft-Azure-SQL-Datenbanken werden explizit unterstützt.

Zusätzliche Software wird weder auf dem Checkmk- noch auf dem Datenbank-Server benötigt.

Die einzige zwingende Voraussetzung für die Verwendung von mk-sql ist, dass in der SQL-Server-Netzwerkkonfiguration das Protokoll TCP/IP aktiviert ist.

Sollte in Ihrer MSSQL-Server-Umgebung kein TCP/IP zugelassen beziehungsweise erlaubt sein, müssen Sie bis auf Weiteres auf das Legacy-Agentenplugin mssql.vbs zurückgreifen.

2. Konto für die Überwachung einrichten

Das Agentenplugin benötigt Zugang zu Ihren MSSQL-Instanzen. Im Regelfall steht — lange bevor das Monitoring-Team kommt — fest, wie ein solcher Zugang aussehen kann oder darf.

2.1. Benutzer einrichten / Konten verwenden

- Linux

Benutzer für das Monitoring anlegen

Sie benötigen einen Benutzer, der sich mit Ihrer MSSQL-Instanz verbinden kann. Dieser Benutzer benötigt mindestens die folgenden Berechtigungen:

Connect SQL

Connect any database

View server state

Abgesehen von diesen Berechtigungen ist es Ihnen bzw. Ihrer Organisation überlassen, wie ein solcher Benutzer erzeugt werden kann oder muss.

Zu Testzwecken können Sie einen lokalen Benutzer verwenden. Sollte noch kein entsprechender Benutzer auf Ihrem MSSQL-Server bzw. in Ihrer -Instanz vorhanden sein, so können Sie diesen auf Ihrem Linux-System über die Befehlszeile erstellen:

Im folgenden Beispiel wird das für den Benutzer

checkmkerledigt:Folgen Sie den Aufforderungen zur Passwortvergabe etc.

Danach:

- Windows

Im Falle von MSSQL unter Windows gibt es zwei Möglichkeiten. Entweder Sie verwenden ausschließlich den Windows Authentication mode oder den Mischbetrieb SQL Server and Windows Authentication mode.

LocalSystem-Konto verwenden

Der Checkmk-Agent wird auf Windows-Systemen unter dem LocalSystem-Konto (

NT AUTHORITY\SYSTEM) ausgeführt. Wenn Sie das LocalSystem-Konto auch für das Monitoring von MSSQL verwenden können, müssen Sie nur noch darauf achten, dass dieses Konto (login), mindestens Berechtigungen für die folgenden absicherungsfähigen Elemente (Securables) besitzt:View server state

Connect SQL

Connect any database (optional)

Die Berechtigung Connect any database (optional) zur Verbindung mit einer beliebigen Datenbank ist zwar optional, wird aber in fast allen Szenarien der Überwachung von MSSQL benötigt.

Dediziertes Konto verwenden

Es gibt gute Gründe dafür, das Monitoring von MSSQL nicht über das LocalSystem-Konto von Windows laufen zu lassen. Denkbar sind unter anderem Sicherheitsvorgaben im Unternehmen oder einfach der Wunsch, dedizierte und klar benannte Konten zu haben, deren Sinn und Zweck schon am Namen ablesbar ist.

Selbstverständlich funktioniert das Agentenplugin auch mit solchen Konten (logins).

Die Grundvoraussetzung in MSSQL ist, dass die Server authentication auf SQL Server and Windows Authentication mode gestellt ist. Wenn Sie nicht das Windows-eigene LocalSystem-Konto verwenden wollen oder können, dürfte diese Voraussetzung zwar bereits erfüllt sein, sie soll aber auch nicht unerwähnt bleiben.

Sollte noch kein entsprechender Benutzer auf Ihrem MSSQL-Server bzw. in Ihrer -Instanz vorhanden sein, so können Sie diesen auf Ihrem Windows-System über das Microsoft SQL Server Management Studio (mit einem beliebigen Benutzernamen) erstellen:

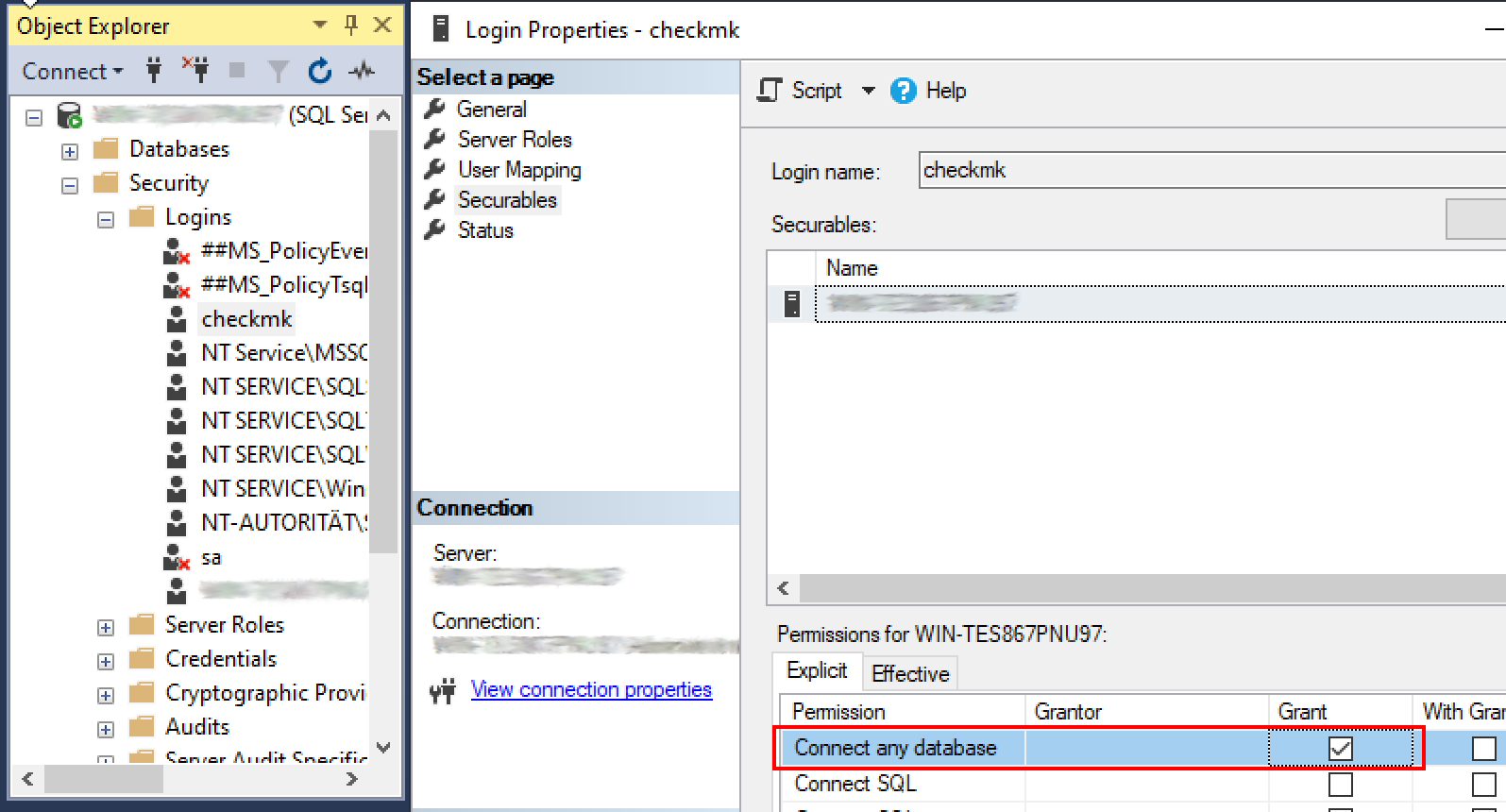

Dieses Login benötigt die folgenden Berechtigungen:

Connect SQL

Connect any database

View server state

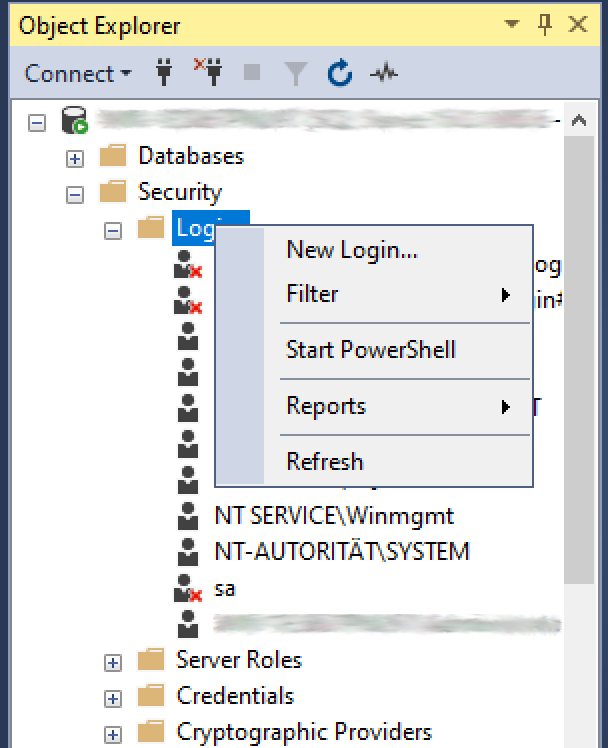

Erteilen Sie diese Berechtigungen im Object Explorer über Security > Logins. Öffnen Sie hier die Eigenschaften des Kontos (login) und klicken Sie auf Securables. Unter Explicit finden Sie die drei oben genannten Einträge. Setzen Sie in der Spalte Grant die entsprechenden Haken und bestätigen mit OK.

Alternativ können Sie den Benutzer und die Berechtigungen auch über die Befehlszeile erzeugen. Im folgenden Beispiel wird das für den Benutzer

checkmkerledigt:und danach:

2.2. Manuelle Einrichtung der Verbindung

Wenn Sie ![]() Checkmk Raw nutzen oder die Agentenbäckerei der kommerziellen Editionen nicht nutzen wollen, richten Sie die Kommunikation manuell ein.

Checkmk Raw nutzen oder die Agentenbäckerei der kommerziellen Editionen nicht nutzen wollen, richten Sie die Kommunikation manuell ein.

Für die weitere Beschreibung gehen wir davon aus, dass der Agent für die Linux- bzw. Windows-Überwachung bereits auf dem Host installiert ist.

Konfigurationsdatei erstellen

- Linux

Auf dem Linux-Host legen Sie im unten angegebenen Verzeichnis eine Datei

mk-sql.ymlan:Sollten Sie auf dem Host mehrere MSSQL-Instanzen mit verschiedenen Benutzernamen und Passwörtern betreiben, erweitern Sie die

yml-Datei entsprechend um die Angaben zu den Instanzen. Ihreyml-Datei könnte dann beispielsweise so aussehen:- Windows

Auf dem Windows-Host legen Sie im unten angegebenen Verzeichnis eine Datei

mk-sql.ymlan:Bei Verwendung des LocalSystem-Kontos genügt:

Verwenden Sie stattdessen ein dezidiertes Konto für das Monitoring, so brauchen Sie folgenden Inhalt:

Sollten Sie auf dem Host mehrere MSSQL-Instanzen mit verschiedenen Benutzernamen und Passwörtern betreiben, erweitern Sie die

yml-Datei entsprechend um die Angaben zu den Instanzen. Ihreyml-Datei könnte dann beispielsweise so aussehen:

Agentenplugin installieren

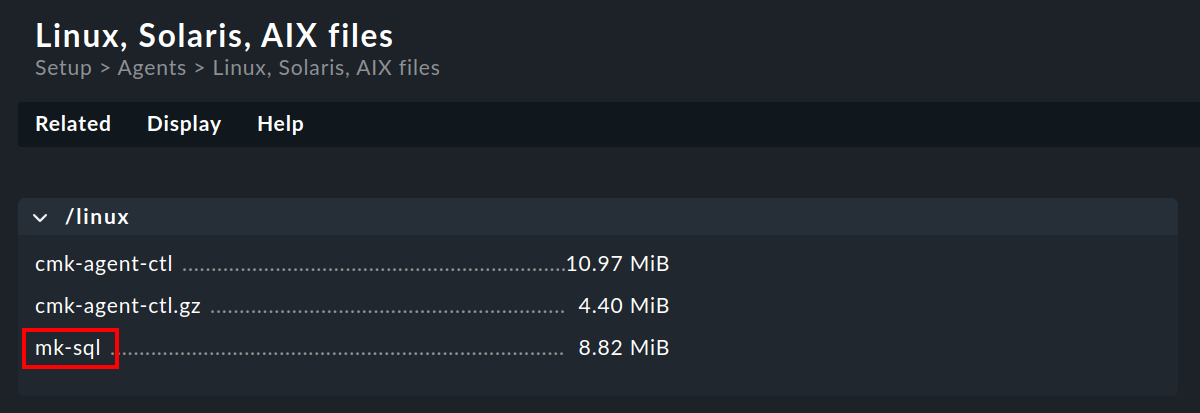

Das Agentenplugin mk-sql finden Sie…

- Linux

…in Checkmk Raw unter Setup > Agents > Linux und in den kommerziellen Editionen …unter Setup > Agents > Windows, Linux, Solaris, AIX > Related > Linux, Solaris, AIX files:

Laden Sie die Datei

mk-sqlherunter und legen Sie diese auf dem Linux-Host im Verzeichnis/usr/lib/check_mk_agent/plugins/ab.- Windows

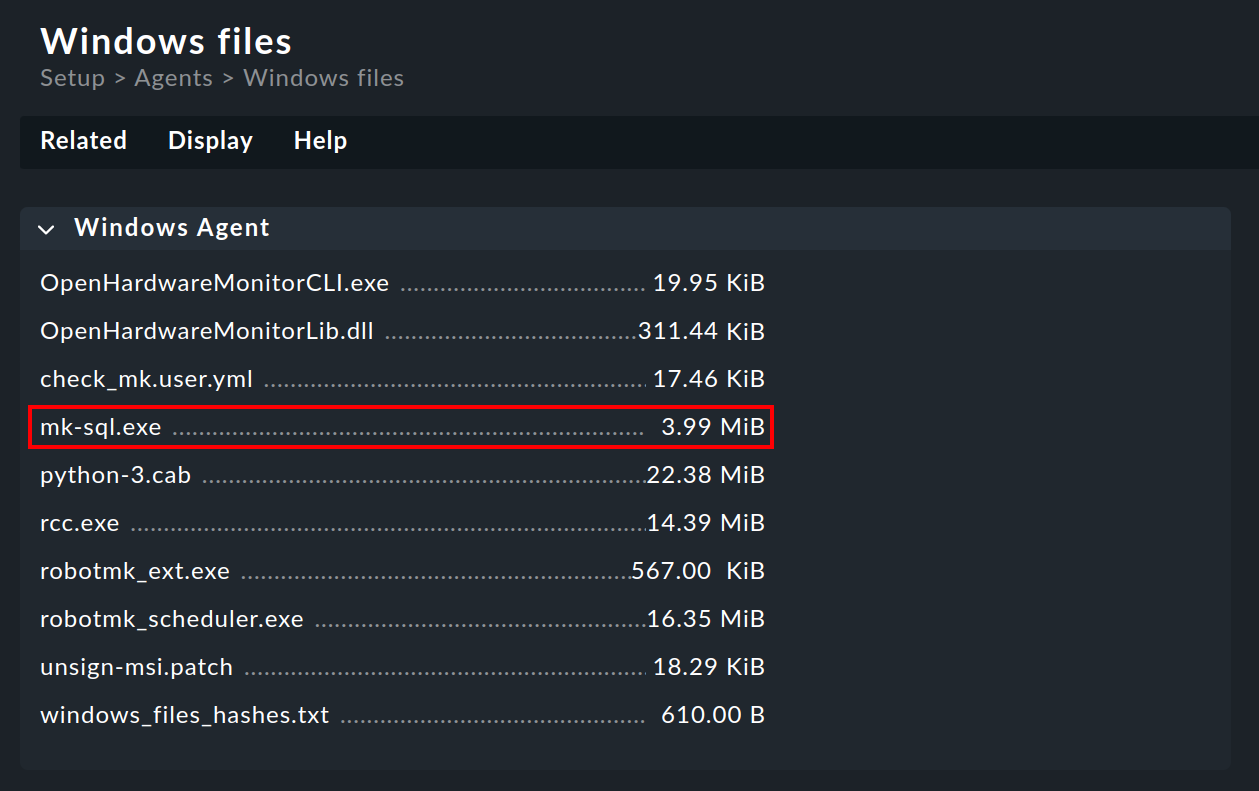

…in Checkmk Raw unter Setup > Agents > Windows und in den kommerziellen Editionen …unter Setup > Agents > Windows, Linux, Solaris, AIX > Related > Windows files:

Laden Sie die Datei

mk-sql.exeherunter und legen Sie diese auf dem Windows-Host im VerzeichnisC:\ProgramData\checkmk\agent\plugins\ab.

Services einrichten

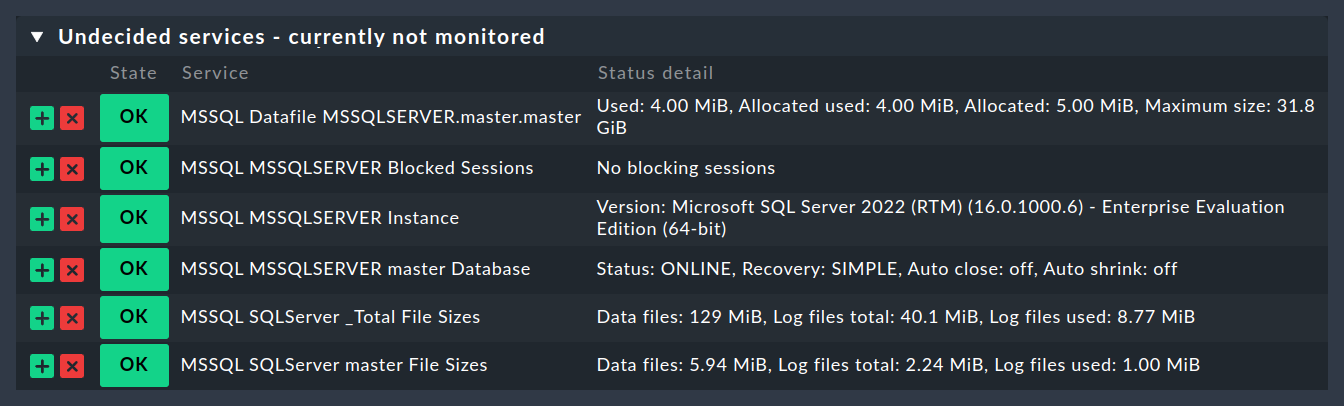

Nachdem Sie das Agentenplugin nun installiert und konfiguriert haben, können Sie für diesen Host eine Service-Erkennung durchführen. Der folgende Screenshot zeigt dabei nur eine Auswahl der auffindbaren Services:

2.3. Erweiterte Konfiguration

Asynchrone Ausführung des Agentenplugins

Das Agentenplugin für die Überwachung von MSSQL kann — wie so viele andere — asynchron ausgeführt werden, um beispielsweise längeren Laufzeiten bei großen MSSQL-Instanzen Rechnung zu tragen.

- Linux

Um das Agentenplugin unter Linux asynchron auszuführen, passen Sie die Konfiguration des Agenten an und erweitern die Sektion

mainum eine Zeile zucache_age:Eine detaillierte Anleitung zur asynchronen Ausführung von Agentenplugins auf einem Linux-Host finden Sie im Artikel über den Linux-Agenten.

- Windows

Um das Agentenplugin unter Windows asynchron auszuführen, passen Sie die Konfiguration des Plugins an und erweitern die Sektion

mainum eine Zeile zucache_age:Eine detaillierte Anleitung zur asynchronen Ausführung von Agentenplugins auf einem Windows-Host finden Sie im Artikel über den Windows-Agenten.

3. Weitere Konfigurationsoptionen in Checkmk

3.1. Schwellwerte konfigurieren

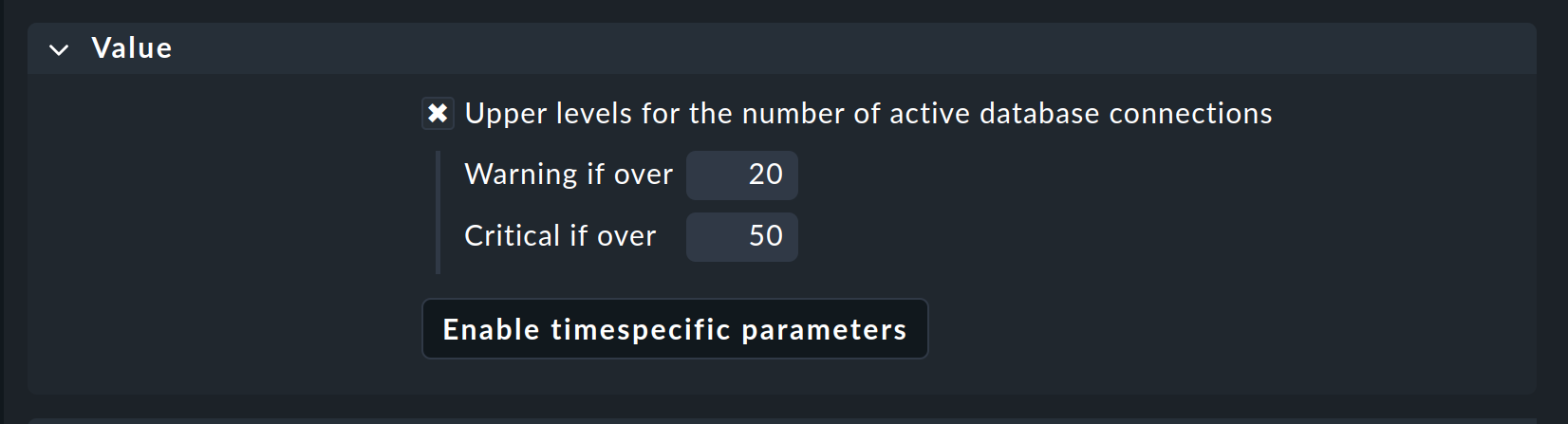

Verbindungen überwachen

Für die Auslastung der durch MSSQL vorgegebenen maximalen Anzahl an gleichzeitigen Verbindungen können Sie eigene Schwellwerte vorgeben, da diese viel stärker als bei anderen Services vom Aufbau Ihrer MSSQL-Instanz abhängig sind. Die Einrichtung entsprechender Schwellwerte lässt sich mit einer Regel aus dem Regelsatz MSSQL Connections im Handumdrehen bewerkstelligen.

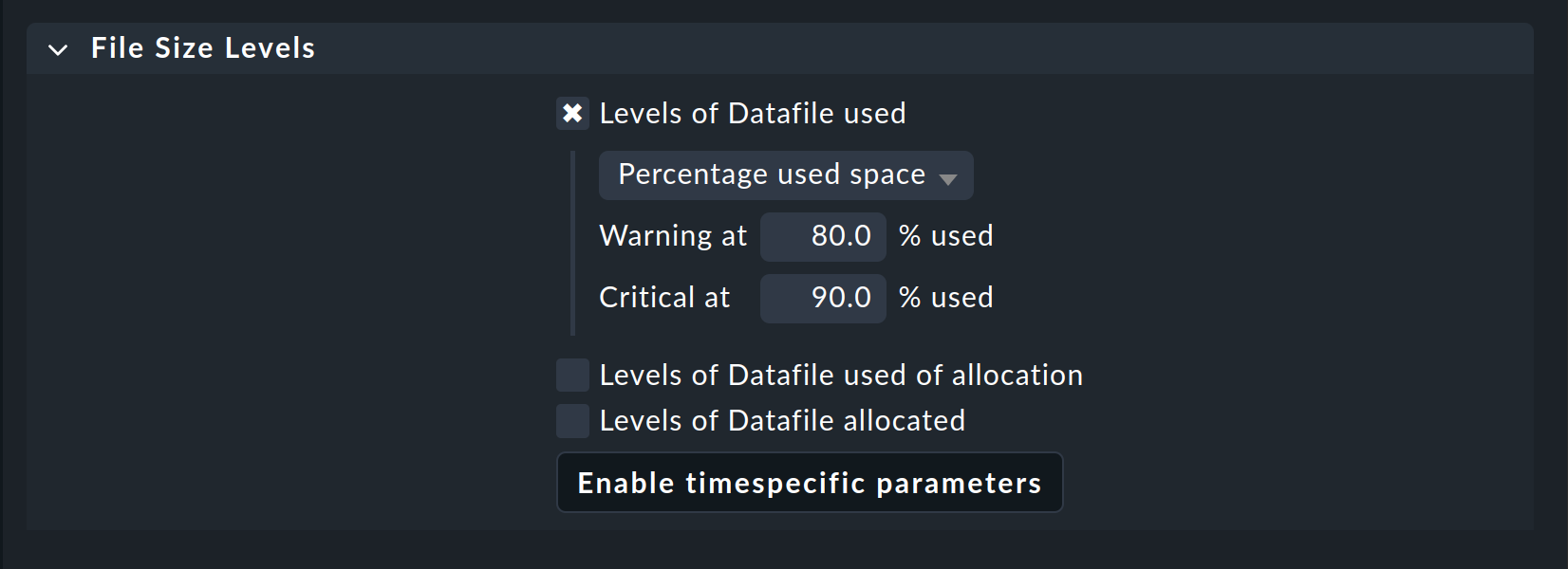

Dateigrößen überwachen

Auch für die Größe einzelner Dateien in MSSQL können Sie Schwellwerte festlegen. Dazu verwenden Sie den Regelsatz MSSQL datafile sizes.

4. Konfiguration über die Agentenbäckerei

Die Einrichtung wird in den kommerziellen Editionen

durch die Agentenbäckerei sehr vereinfacht, da Syntaxfehler in den Konfigurationsdateien vermieden werden und Anpassungen an sich verändernde Umgebungen einfach bewerkstelligt werden können.

Der wesentliche Unterschied zu einer manuellen Installation ist, dass Sie nur noch dann auf dem MSSQL-Host auf der Befehlszeile arbeiten müssen, wenn Sie spezielle MSSQL-spezifische Konfigurationen vornehmen möchten.

Für die erste Einrichtung reicht es, wenn Sie eine entsprechende Regel in der Agentenbäckerei anlegen.

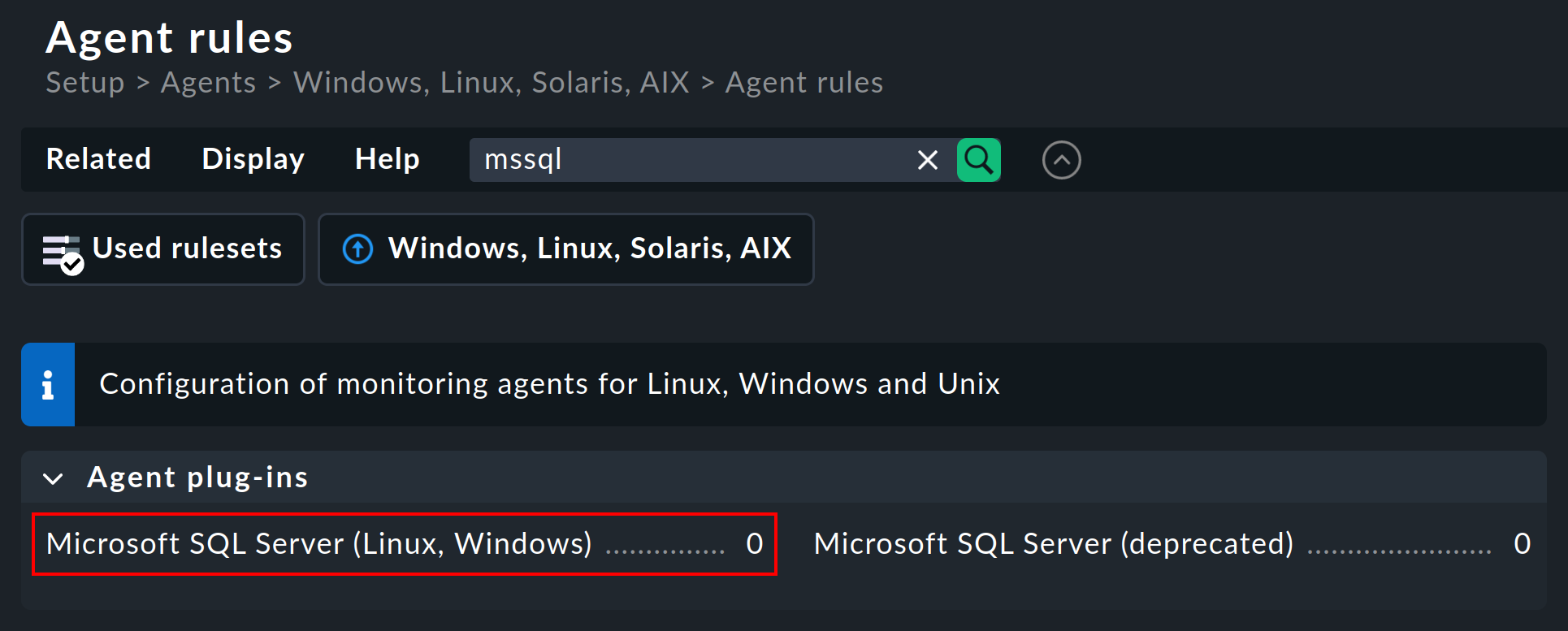

Sie finden den Regelsatz unter Setup > Agents > Windows, Linux, Solaris, AIX > Agent rules.

In dem Suchfeld können Sie dann nach mssql suchen:

4.1. Einrichtung der Agentenregel

- Linux

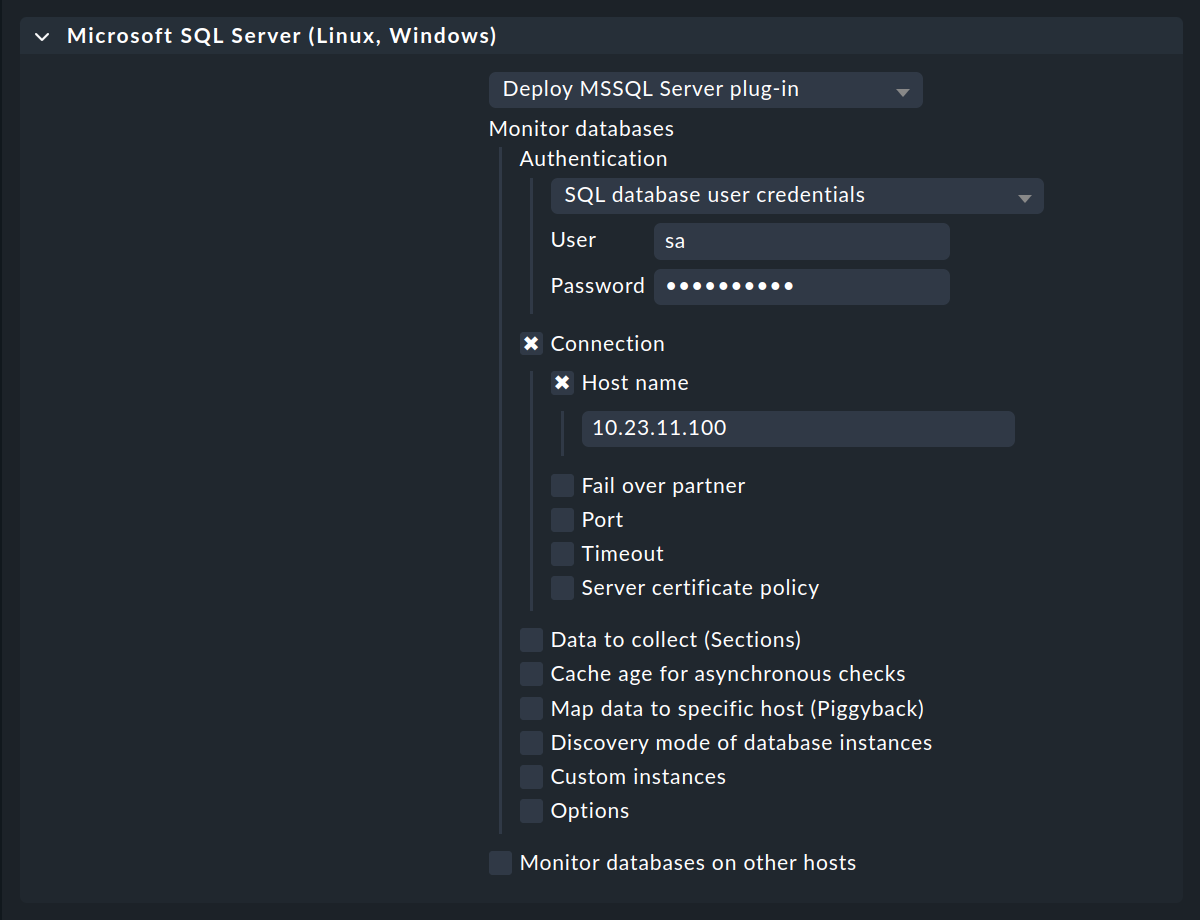

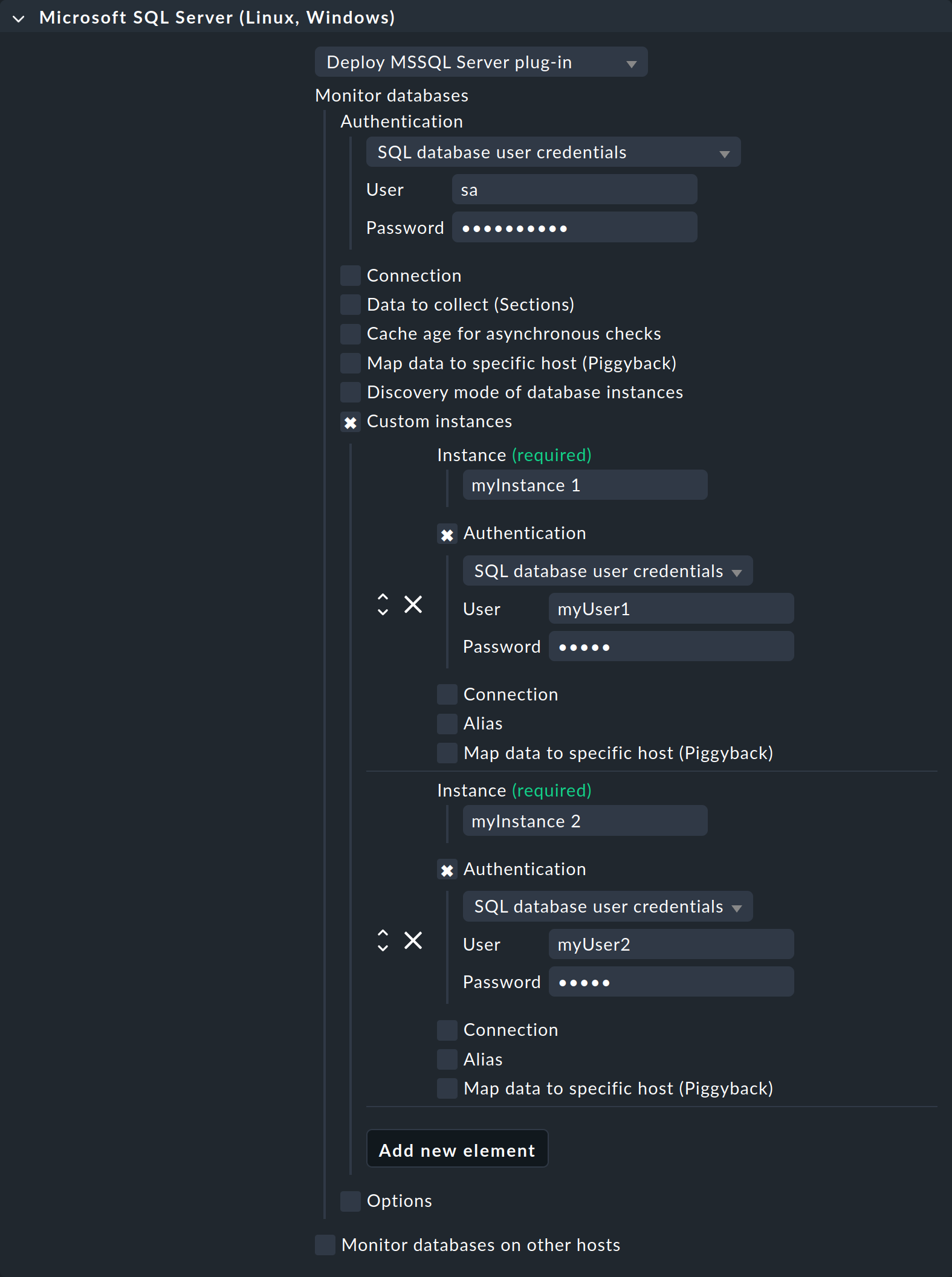

Wählen Sie unter Authentication die Option SQL database user credentials.

Geben Sie dann den Login name im Feld User ein und fügen Sie das zugehörige Password hinzu. Ergänzen Sie für die Connection den Host name.

Sollten Sie auf dem Host mehrere MSSQL-Instanzen mit verschiedenen Benutzernamen und Passwörtern betreiben, wählen Sie die Option Custom instances. Über Add new element gelangen Sie zu den Angaben für die erste — und danach jede weitere — Instanz, die überwacht werden soll. Tragen Sie hier, analog zur obigen Beschreibung, die Zugriffsdaten je Instanz ein.

- Windows

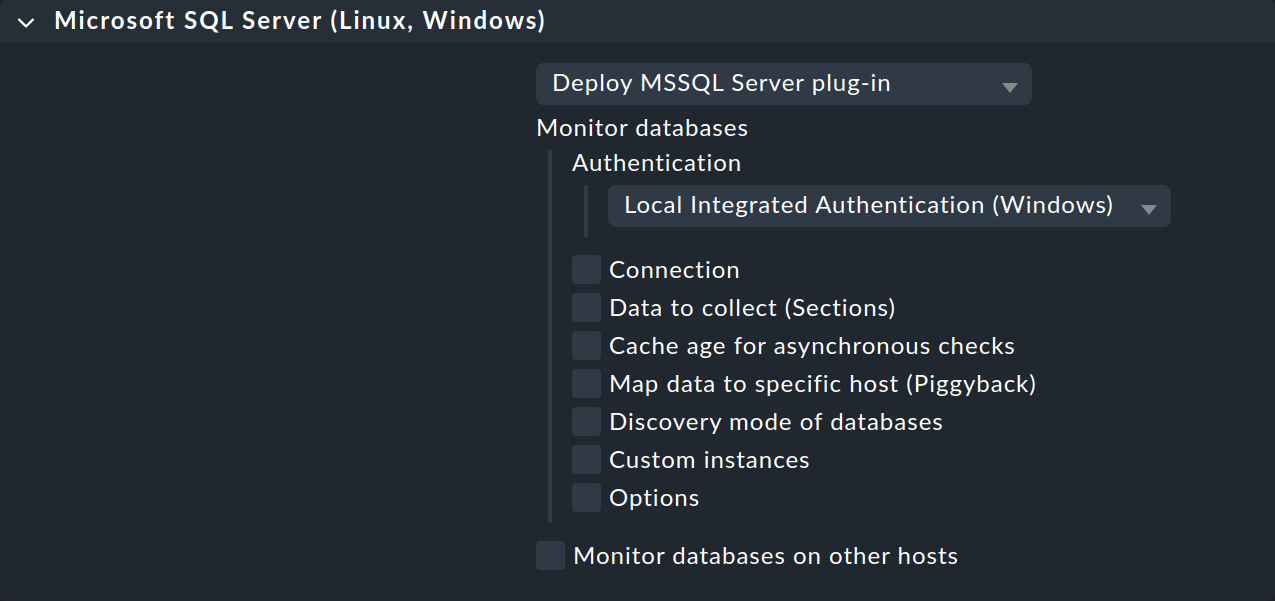

Je nachdem, wie sich das Agentenplugin an Ihrem MSSQL-Server anmelden darf (siehe Konto für die Überwachung einrichten), wählen Sie unter Authentication nun die entsprechende Option aus. Nutzen Sie das LocalSystem-Konto (

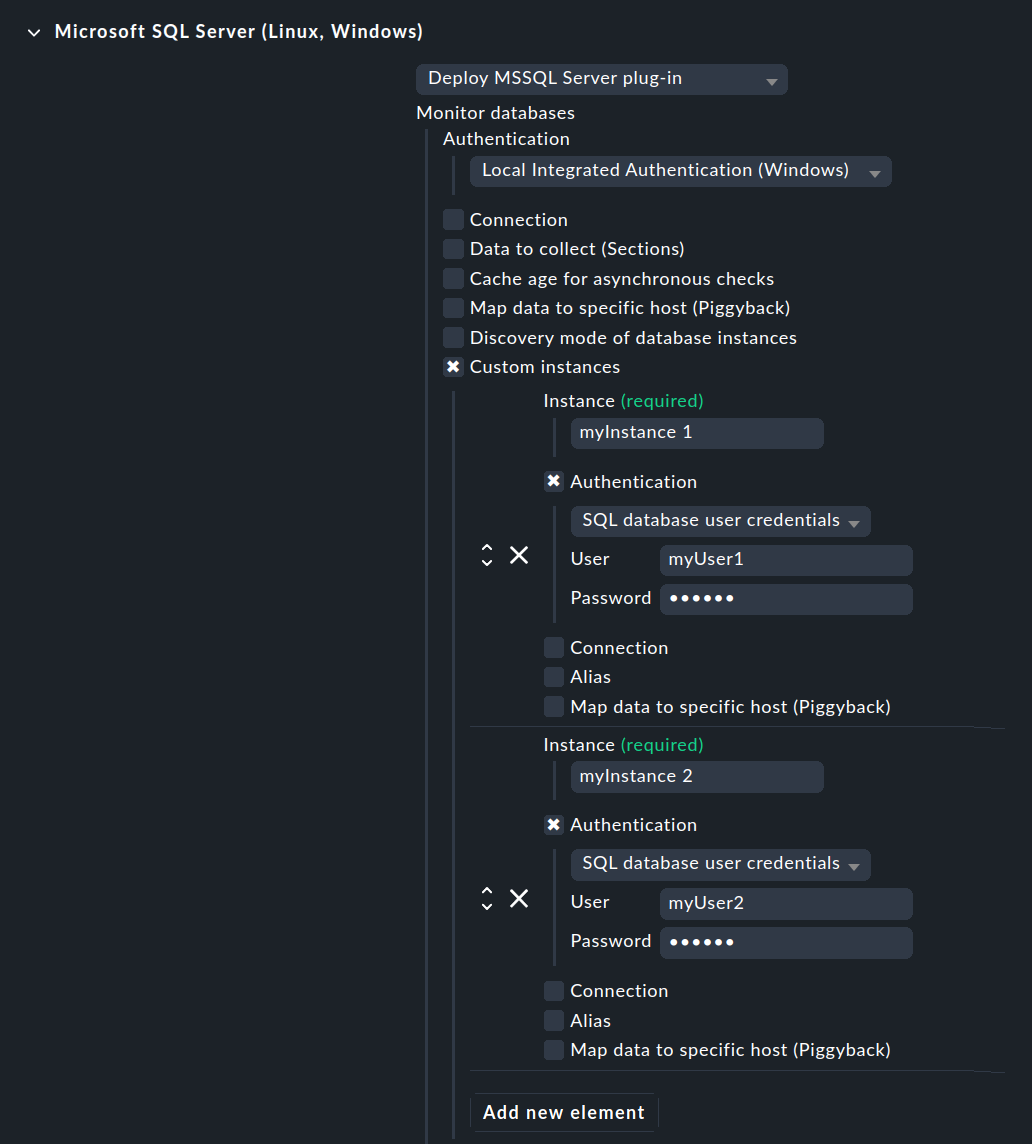

NT AUTHORITY\SYSTEM), belassen Sie die Auswahl bei Local Integrated Authentication (Windows).

Verwenden Sie stattdessen die SQL Server Authentication, wählen Sie hier die Option SQL database user credentials, und geben Sie zusätzlich im Feld User den Login name (siehe Dediziertes Konto verwenden) ein und fügen Sie das zugehörige Password hinzu.

Sollten Sie auf dem Host mehrere MSSQL-Instanzen mit verschiedenen Benutzernamen und Passwörtern betreiben, wählen Sie die Option Custom instances. Über Add new element gelangen Sie zu den Angaben für die erste — und danach jede weitere — Instanz, die überwacht werden soll. Tragen Sie hier, analog zur obigen Beschreibung, die Zugriffsdaten je Instanz ein.

4.2. Weitere Optionen

Mit den soeben vorgenommenen Einstellungen kreieren Sie zunächst einen einfachen Agenten zur Überwachung Ihrer MSSQL-Instanz, die sich direkt auf dem Host befindet. Alle verfügbaren Daten werden direkt in Checkmk ausgewertet und für den Standardfall sollte dies bereits genügen. Haben Sie eine komplexere MSSQL-Welt in Ihrem Unternehmen, so gibt es jedoch weitere Optionen, sowohl für die Überwachung der Datenbank auf dem gleichen Host als auch für die Überwachung auf einem entfernten Host. Diese sind prinzipiell für beide Verbindungstypen gleich.

| Option | Funktion |

|---|---|

Connection |

Brauchen Sie für die allgemeine Verbindung zum MSSQL-Server spezifischere Verbindungsdaten, so können Sie diese hier angeben. |

Data to collect (Sections) |

Hier können Sie abschnittsweise einschränken, welche Daten eingesammelt werden sollen und ob diese synchron oder asynchron gesammelt werden sollen. |

Cache age for asynchronous checks |

Für die zuvor festgelegten asynchronen Checks können Sie den Caching-Zeitraum in Sekunden ändern. |

Map data to specific host (Piggyback) |

Piggyback-Daten können — unabhängig von der eigentlichen Quelle — einem Host zugeordnet werden. So lassen sich zum Beispiel die SQL-Informationen von den Daten des zugrundeliegenden Windows-Servers trennen. |

Discovery mode of database instances |

Einstellungen für die Suche in der Instanz. |

Custom instances |

Ergänzend zu den allgemeinen Vorgaben zum Zugriff auf Ihren MSSQL-Server, können Sie hier für spezifische Instanzen eigene Einstellungen setzen. |

Options |

Die maximale Anzahl an parallelen SQL-Server-Verbindungen kann hier eingestellt werden. |

5. Diagnosemöglichkeiten

5.1. Mögliche Fehler und Fehlermeldungen

Fehlermeldung: Failed to gather SQL Server instances

Prüfen Sie, ob die TCP/IP-Verbindung konfiguriert ist und funktioniert.

6. Dateien und Verzeichnisse

6.1. Auf dem MSSQL-Host

- Linux

Pfad Verwendung /usr/lib/check_mk_agent/plugins/Verzeichnis zur Ablage der Agentenplugins.

/etc/check_mk/mk-sql.ymlKonfigurationsdatei für das Agentenplugin.

- Windows

Pfad Verwendung C:\ProgramData\checkmk\agent\plugins\Verzeichnis zur Ablage der Agentenplugins.

C:\ProgramData\checkmk\agent\config\mk-sql.ymlKonfigurationsdatei für das Agentenplugin.

6.2. Auf dem Checkmk-Server

| Pfad | Verwendung |

|---|---|

|

Das Agentenplugin, das Sie auf Ihre Windows-Hosts kopieren müssen, um MSSQL dort zu überwachen. |

|

Das Agentenplugin, das Sie auf Ihre Linux-Hosts kopieren müssen, um MSSQL dort zu überwachen. |