1. Einleitung

In diesem Artikel finden Sie alle Informationen rund um die Einrichtung und Nutzung sowohl der virtuellen als auch der physischen Appliance. Zwei größere Themen werden in separaten Artikeln abgehandelt: Backups und Cluster. In einem weiteren Artikel gehen wir auf die Hardware-spezifischen Aspekte der Racks ein.

Wir beginnen hier mit dem Erststart der Appliance — die virtuelle Appliance muss also bereits installiert, beziehungsweise das Rack angeschlossen, sein. Wenn Sie einfach möglichst zügig zu dem Punkt kommen wollen, an dem Sie sich ganz normal im Browser bei Checkmk anmelden können, greifen Sie am besten auf unsere Schnellstart-Anleitungen für das Rack beziehungsweise virt1 zurück.

Die Appliance unterstützt die Editionen Checkmk Enterprise, Checkmk Cloud und Checkmk MSP.

2. Grundeinrichtung

2.1. Initialisierung beim Erststart

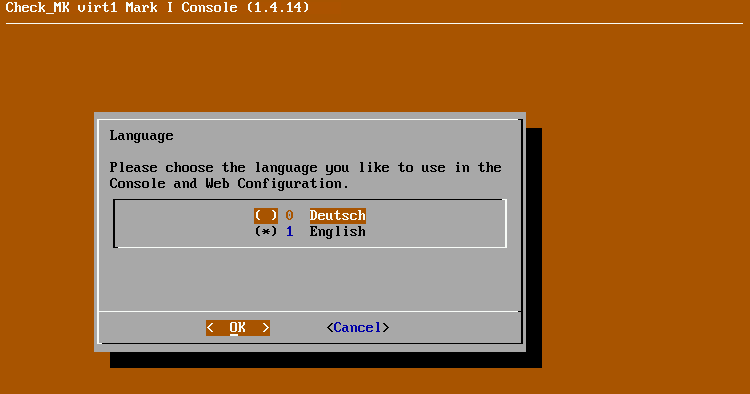

Während des ersten Starts erscheint zunächst eine Meldung zur Auswahl der gewünschten Sprache:

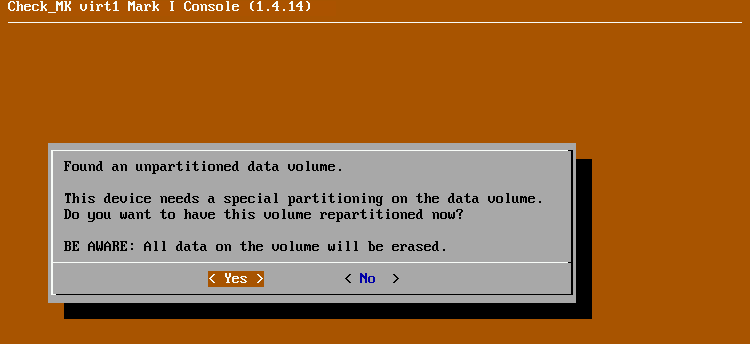

Diese Sprache wird für das gesamte Gerät gespeichert. Im Anschluss erscheint eine Meldung, die zur Initialisierung des Datenmediums (bei Racks des RAIDs) auffordert:

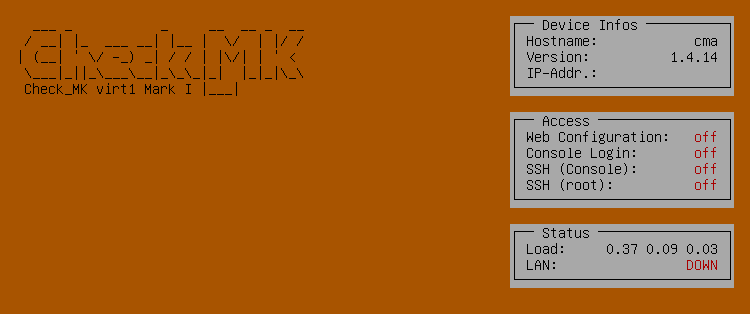

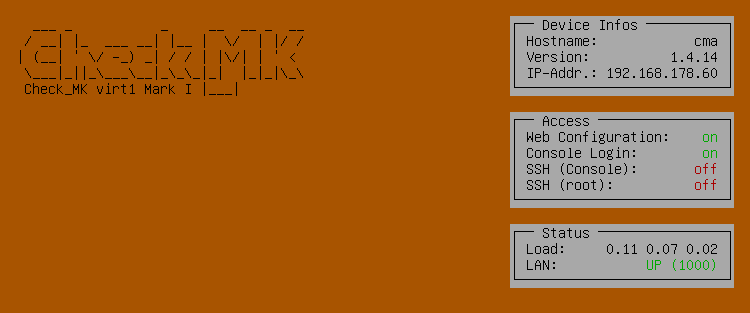

Bestätigen Sie diesen Dialog und warten Sie, bis der Prozess abgeschlossen ist. An der lokalen Konsole wird anschließend die Statusansicht angezeigt:

Diese Ansicht zeigt Ihnen allgemeine Statusinformationen und die wichtigsten Konfigurationsoptionen Ihres Geräts an.

2.2. Netzwerk- und Zugriffskonfiguration via Konsole

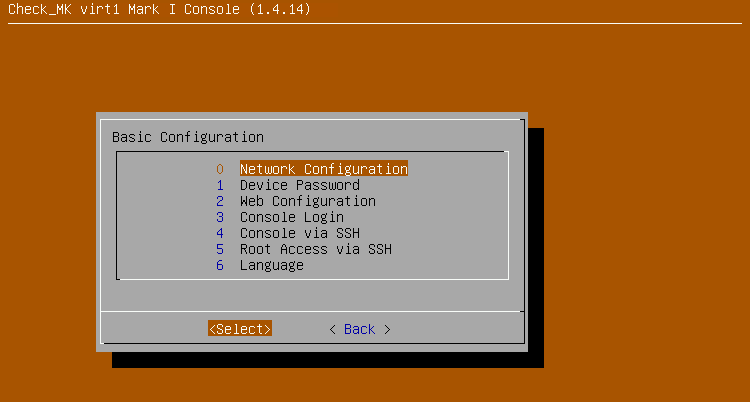

Von der Statusansicht aus erreichen Sie das Konfigurationsmenü über die Taste F1:

Für die Inbetriebnahme des Geräts müssen Sie nun die Netzwerkkonfiguration einstellen und das Gerätepasswort festlegen.

Netzwerkkonfiguration

Über den Punkt Network Configuration richten Sie zunächst das Netzwerk ein. Dazu werden nacheinander die IP-Adresse, Netzmaske und das optionale Standard-Gateway abgefragt.

In den meisten Fällen soll das Gerät auch auf Netzwerkgeräte außerhalb des eigenen Netzwerksegments zugreifen können. Hierfür muss das Standard-Gateway ebenfalls konfiguriert werden.

Nach der Eingabe dieser Werte wird die Konfiguration aktiviert.

Damit ist das Gerät sofort unter der angegebenen IP-Adresse über das Netzwerk erreichbar.

Dies können Sie z.B. mit einem ping von einem anderen Gerät im Netzwerk testen.

Weboberfläche aktivieren

Der Großteil der Konfiguration des Geräts wird über die Weboberfläche erledigt. Der Zugriff darauf ist durch das Gerätepasswort geschützt, das Sie zunächst festlegen müssen. Im Auslieferungszustand ist kein solches Passwort gesetzt, also auch kein Zugriff auf die Weboberfläche möglich.

Wählen Sie im Konfigurationsmenü Device Password, um das Gerätepasswort festzulegen. Das Passwort muss mindestens 8 Zeichen lang sein und mindestens einen Kleinbuchstaben, einen Großbuchstaben und eine Ziffer enthalten.

Anschließend wählen Sie aus dem Konfigurationsmenü die Option Web Configuration, um die Weboberfläche zu aktivieren.

Wenn Sie diese Schritte abgeschlossen haben, sehen Sie die veränderte Statusansicht der Konsole:

Im Kasten Device Infos steht die konfigurierte IP-Adresse und im Kasten Access steht Web Configuration: on. Wenn Sie das Gerät bereits korrekt mit Ihrem Netzwerk verbunden haben, sehen Sie im Kasten Status auch, dass die Netzwerkverbindung aktiv ist: LAN: UP.

Zugriff auf die Konsole schützen

Beim Start der Appliance ist Ihnen vielleicht aufgefallen, dass es keine Passwortabfrage gab. Jeder mit physischem Zugriff auf das Rack oder die Management-Oberfläche der Virtualisierungslösung könnte die Grundeinstellungen über die Konsole ändern.

Sie sollten daher den Passwortschutz im Konfigurationsmenü über den Menüpunkt Console Login aktivieren. Bei eingeschaltetem Schutz wird das Gerätepasswort abgefragt bevor die Statusansicht angezeigt wird und Einstellungen verändert werden können.

Anschließend sehen Sie in der Statusansicht im Kasten Access den Eintrag Console Login: on.

2.3. Grundeinstellungen in der Weboberfläche

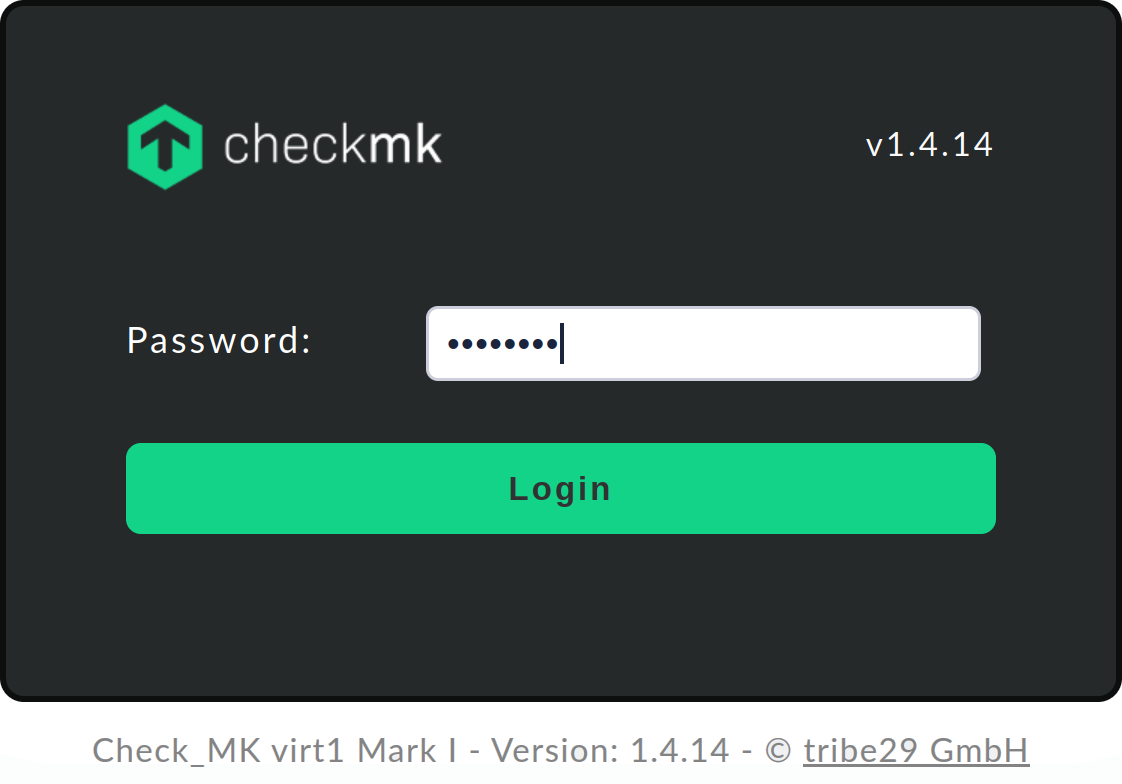

Nachdem Sie durch die bisherige Konfiguration den Zugriff auf die Weboberfläche freigeschaltet haben, können Sie diese nun über einen beliebigen Rechner im Netzwerk aufrufen.

Dazu geben Sie in die Adresszeile des Browsers die Appliance-URL ein, hier etwa http://192.168.178.60/.

Anschließend sehen Sie den Anmeldedialog der Weboberfläche:

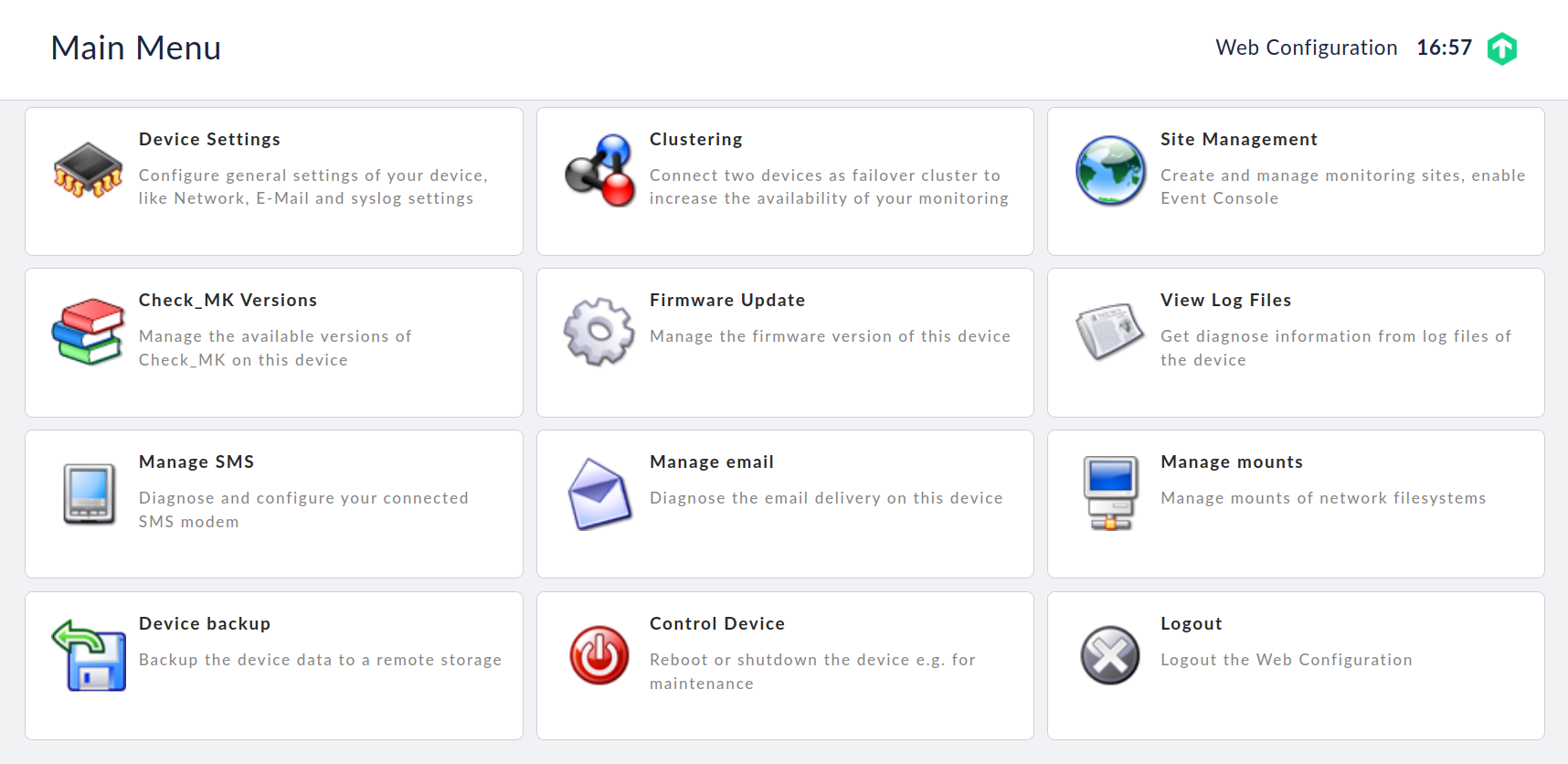

Nachdem Sie sich mit dem vorher festgelegten Gerätepasswort angemeldet haben, öffnet sich das Hauptmenü, aus dem Sie alle Funktionen der Weboberfläche erreichen können.

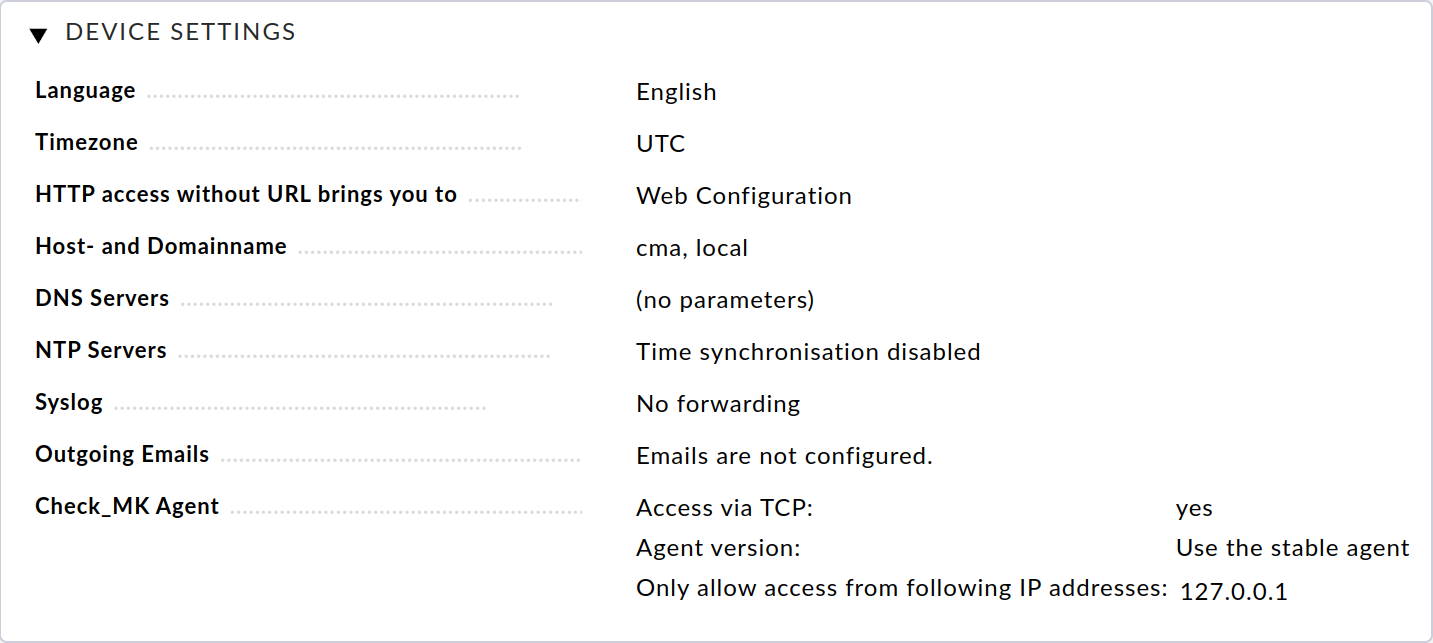

Wählen Sie Device Settings, um die wichtigsten Einstellungen des Geräts einzusehen und bei Bedarf zu ändern:

Per Klick auf den Parameternamen gelangen Sie zur jeweiligen Seite zum Anpassen dieser Einstellung.

Sofern in Ihrer Umgebung vorhanden, sollten Sie nun zunächst einen oder mehrere DNS-Server konfigurieren, damit die Auflösung von Host-Namen genutzt werden kann. Wenn in Ihrer Umgebung ein oder mehrere NTP-Server für die Zeitsynchronisation zur Verfügung stehen, geben Sie diese über IP-Adressen oder Host-Namen unter NTP Servers ein.

Wenn von Ihrem Gerät aus E-Mails verschickt werden sollen, z.B. Benachrichtigungen bei Problemen, müssen Sie die Option Outgoing Emails konfigurieren. Dazu tragen Sie den für dieses Gerät zuständigen SMTP-Relay-Server und eventuell dafür benötigte Zugangsdaten ein. An diesen Server werden alle E-Mails geschickt, die auf dem Gerät erzeugt werden. Sie können in dieser Einstellung auch konfigurieren, dass alle E-Mails, die vom Betriebssystem des Geräts erzeugt werden, z.B. bei kritischen Fehlern, an eine separate E-Mail-Adresse geschickt werden.

Damit ist die Grundkonfiguration des Geräts abgeschlossen. Sie können mit der Installation der Checkmk-Software und der Einrichtung der ersten Monitoring-Instanz fortfahren oder weitere Geräteeinstellungen vornehmen.

3. Geräteeinstellungen

Alle folgenden Einstellungen finden Sie im Bereich Device Settings.

3.1. Sprache anpassen

Während der Grundeinrichtung haben Sie die Sprache Ihres Geräts festgelegt. Diese können Sie jederzeit sowohl über die Konfiguration der Konsole als auch über die Geräteeinstellungen in der Weboberfläche anpassen. Wie auch alle sonstigen Einstellungen in diesem Dialog, werden Änderungen durch das Speichern sofort wirksam.

3.2. Standard-Website ändern

Wenn Sie im Browser die URL der Appliance ohne weitere Pfadangaben aufrufen, gelangen Sie standardmäßig auf deren Startseite.

Über HTTP access without URL brings you to können Sie alternativ eine installierte Monitoring-Instanz auswählen, auf die umgeleitet werden soll.

Die Appliance-Startseite erreichen Sie dann über die URL samt Pfadangabe, also zum Beispiel 192.168.178.60/webconf.

3.3. Host- und Domain-Namen konfigurieren

Host- und Domain-Namen dienen der Identifikation eines Computers im Netzwerk. Diese Namen werden beispielsweise beim Versenden von E-Mails zum Bilden der Absenderadresse genutzt. Außerdem werden alle Log-Einträge, die an einen Syslog-Server gesendet werden, mit den konfigurierten Hostnamen als Quell-Host ergänzt, um die Einträge leichter zuordnen zu können.

3.4. Namensauflösung konfigurieren

Häufig werden auch zum Monitoring statt IP-Adressen die Hostnamen oder FQDNs (Fully Qualified Domain Names) genutzt. In den meisten Umgebungen werden DNS-Server zum Übersetzen von IP-Adressen zu Hostnamen und umgekehrt eingesetzt.

Um die Namensauflösung auf Ihrem Gerät nutzen zu können, müssen Sie die IP-Adressen mindestens eines DNS-Servers Ihrer Umgebung konfigurieren. Wir empfehlen, mindestens zwei DNS-Server einzutragen.

Nur wenn Sie diese Option konfiguriert haben, können Sie z.B. bei der Konfiguration der NTP- oder Mailserver Host- und Domain-Namen verwenden.

3.5. Zeitsynchronisation konfigurieren

Die Systemzeit des Geräts wird an vielen Stellen, z.B. zum Erfassen von Messwerten oder Schreiben von Log-Dateien, genutzt. Daher ist eine stabile Systemzeit sehr wichtig. Diese wird am besten durch die Nutzung eines Zeitsynchronisationsdiensts (NTP) sichergestellt.

Zum Aktivieren der Synchronisation tragen Sie die Host-Adresse mindestens eines (vorzugsweise nicht virtuellen) Zeitservers unter NTP-Server ein.

3.6. Syslog-Einträge weiterleiten

Auf dem Gerät werden durch das Betriebssystem und einige dauerhaft laufende Prozesse Log-Meldungen erzeugt, die per Syslog zunächst in ein lokales Log geschrieben werden. Diese Einträge können Sie auch an einen Syslog-Server schicken lassen, um sie dort auszuwerten, zu filtern oder zu archivieren.

Wählen Sie zur Konfiguration der Weiterleitung den Punkt Syslog.

Im folgenden Dialog können Sie nun einstellen, welches Protokoll Sie zur Weiterleitung verwenden wollen. Syslog über UDP ist weiter verbreitet, allerdings nicht so zuverlässig wie über TCP. Wenn Ihr Syslog-Server also beide Protokolle unterstützt, empfehlen wir TCP.

Weiterhin müssen Sie noch die Host-Adresse des Syslog-Servers konfigurieren, der die Log-Meldungen annehmen soll.

3.7. Ausgehende E-Mails konfigurieren

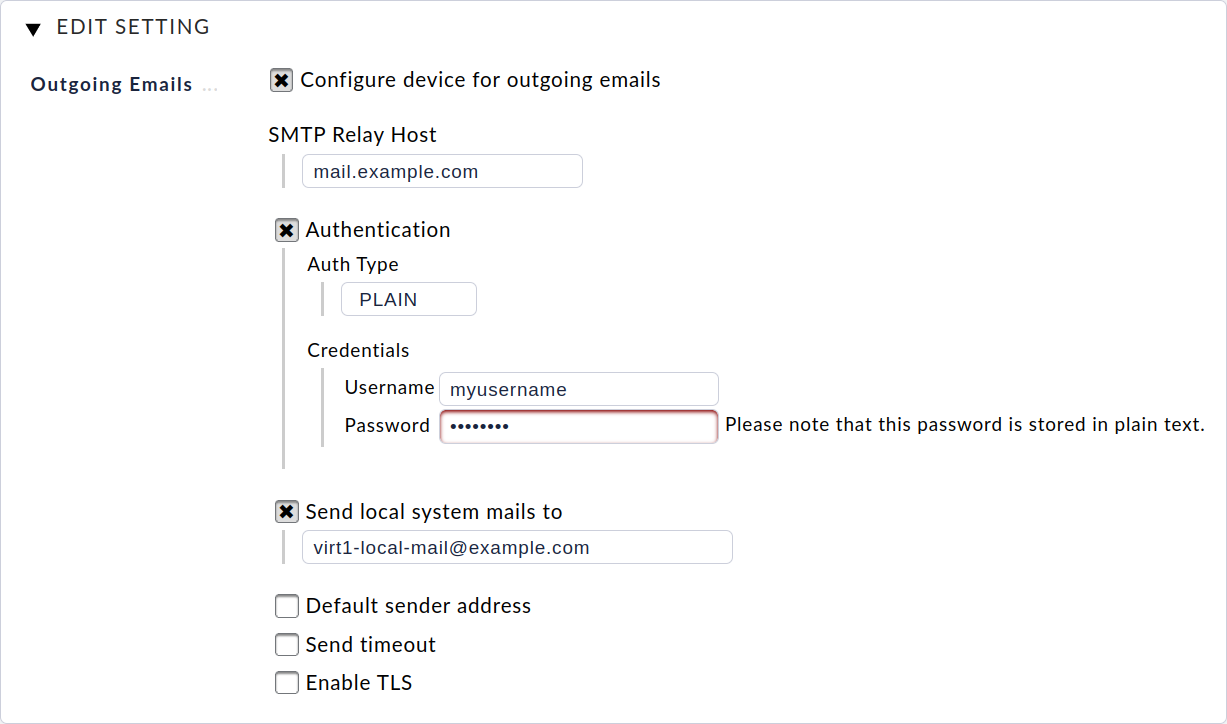

Damit Sie von dem Gerät aus E-Mails verschicken können, z.B. bei Ereignissen während des Monitorings, muss die Weiterleitung der Mails an einen Ihrer Mailserver über Outgoing Emails konfiguriert werden.

Dazu muss mindestens die Host-Adresse Ihres Mailservers als SMTP Relay Host gesetzt werden. Dieser Server nimmt die E-Mails von Ihrem Gerät an und leitet sie weiter.

Die Konfiguration des SMTP-Relay-Servers ist allerdings nur ausreichend, solange Ihr Mailserver E-Mails über anonymes SMTP akzeptiert. Wenn Ihr Mailserver eine Authentifizierung voraussetzt, dann müssen Sie unter Authentication die passende Login-Methode aktivieren und passende Zugangsdaten eingeben.

Sollten Sie selbst nach der Konfiguration keine E-Mails erreichen, lohnt ein Blick in das Systemlog des Geräts. Hier werden alle Versuche, Mails zu verschicken, protokolliert.

Das Gerät selbst kann Systemmails verschicken, wenn es kritische Probleme gibt, z.B. wenn ein Job nicht ausgeführt werden kann oder ein Hardwareproblem erkannt wurde. Um diese E-Mails zu empfangen, müssen Sie über Send local system mails to eine E-Mail-Adresse konfigurieren, an die diese Mails verschickt werden sollen.

Letztlich können Sie noch die Transportverschlüsselung via TLS aktivieren und manuell eine Standard-Absenderadresse setzen.

3.8. Zugriff auf Checkmk-Agenten anpassen

Auf dem Gerät ist ein Checkmk-Agent installiert, der in der Grundeinstellung nur vom Gerät selbst abgefragt werden kann. So können Sie die Appliance in eine auf ihr laufende Monitoring-Instanz aufnehmen.

Es ist ebenfalls möglich, den Checkmk-Agenten von einem entfernten Gerät aus erreichbar zu machen, so dass die lokale Appliance auch von einem anderen Checkmk-System überwacht werden kann, z.B. in einer verteilten Umgebung von einem zentralen Server. Hierzu können Sie eine Liste von IP-Adressen konfigurieren, die den Checkmk-Agenten kontaktieren dürfen.

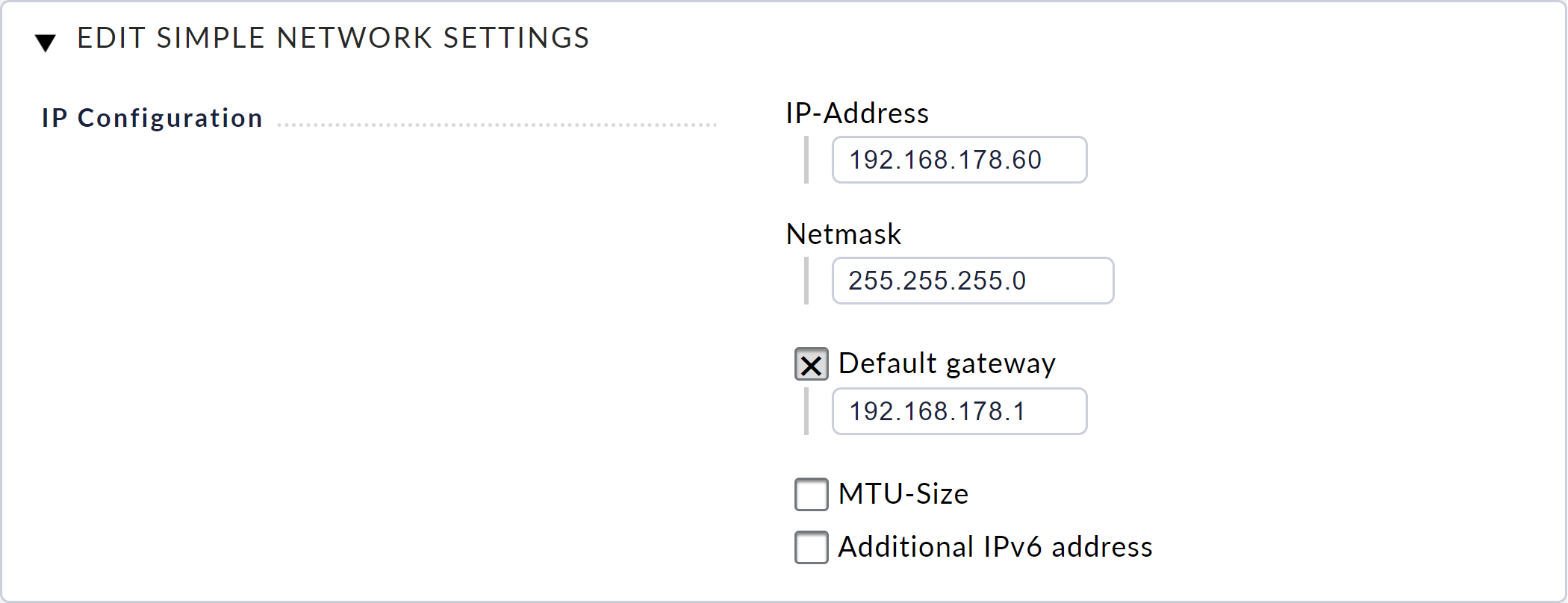

3.9. Netzwerkkonfiguration anpassen

Die grundlegende Netzwerkkonfiguration für die Standard-Netzwerkschnittstelle haben Sie während der Inbetriebnahme über die Konsole erledigt. Sie können diese Einstellungen über Device Settings > Network Settings aufrufen und nachträglich ändern. Zudem lässt sich an dieser Stelle eine IPv6 address hinzufügen.

Bei diesen Einstellungen handelt es sich um den einfachen Modus, wie Sie am Titel des Dialogs erkennen können: Edit Simple Network Settings. Über den Knopf Advanced Mode aktivieren Sie den erweiterten Modus, der Ihnen Zugriff auf alle verfügbaren Netzwerkschnittstellen und Bonding-Funktionen gewährt.

Die erweiterte Konfiguration kann Ihnen helfen, die Verfügbarkeit des Monitorings über Redundanzen zu erhöhen. Sie ist zudem Ausgangspunkt für die Konfiguration eines Clusters und wird daher im Cluster-Artikel ausführlich beschrieben.

4. Checkmk-Versionen verwalten

4.1. Grundsätzliches

Beginnend mit der Firmware-Version 1.4.14 ist in der Appliance keine Checkmk-Software mehr vorinstalliert. Der Grund dafür ist simpel: Checkmk wird wesentlich häufiger aktualisiert als die Appliance und Sie sollen natürlich nicht mit einer veralteten Checkmk-Version starten müssen.

Die Installation von Checkmk läuft in der Appliance nicht wie auf normalen Rechnern über die Befehlszeile, sondern bequem über eine eigene Weboberfläche — wie Sie im Folgenden sehen werden. Um diese Weboberfläche nutzen zu können, müssen Sie sie in der Geräteverwaltung der Appliance aktivieren.

Die Checkmk-Software zur Installation in der Appliance wird Ihnen als CMA-Datei angeboten (Checkmk Appliance). Dabei handelt es sich schlicht um ein Archivformat, das die Checkmk-Ordnerstruktur plus eine Info-Datei enthält.

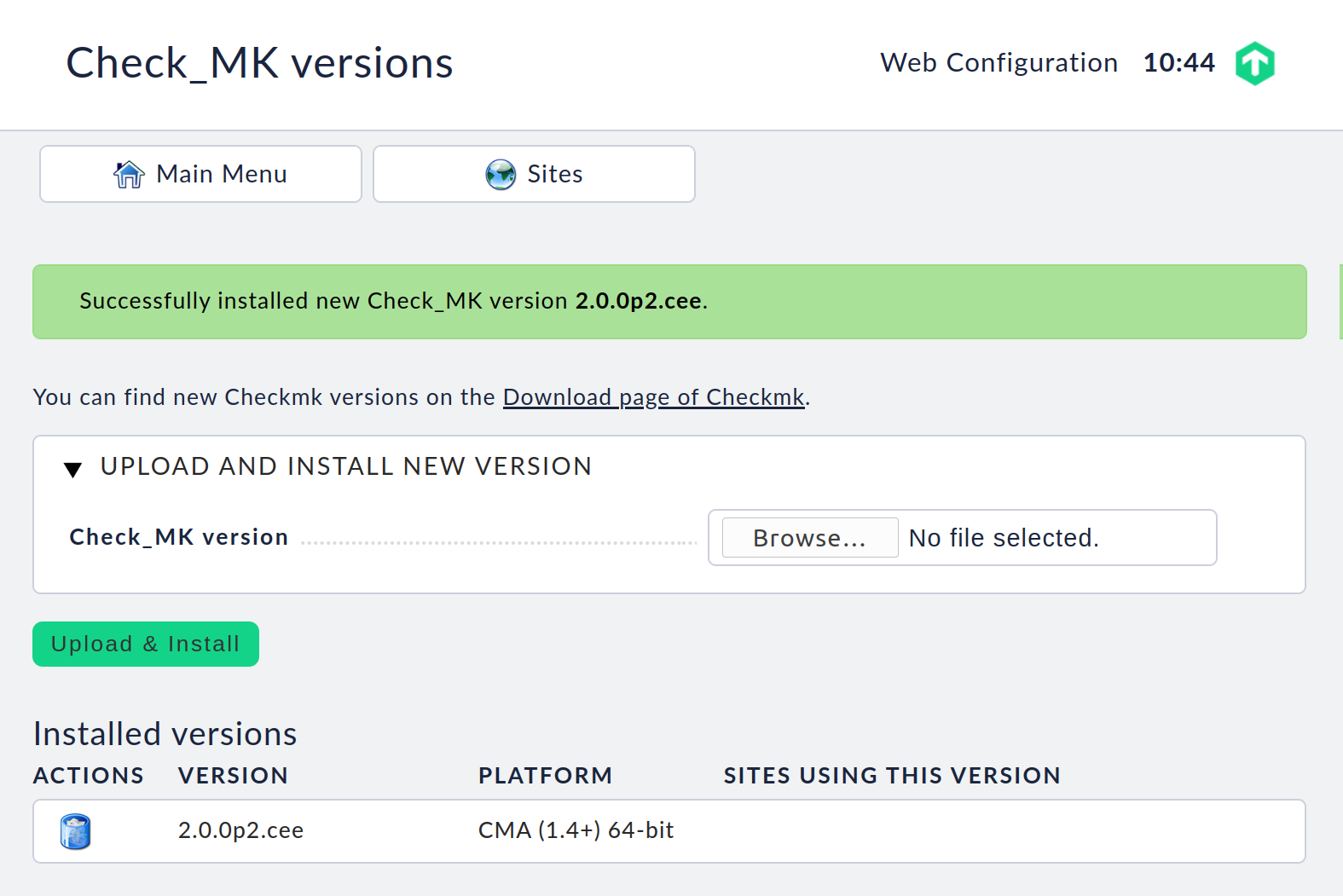

4.2. Checkmk installieren

Laden Sie die CMA-Datei über die Download-Seite herunter. Sie bekommen die passende CMA-Datei nach der Auswahl der Checkmk-Edition und -Version sowie der Plattform der Appliance.

Nachdem Sie die CMA-Datei heruntergeladen haben, wählen Sie im Hauptmenü Check_MK versions. Suchen Sie dann auf der folgenden Seite mit Hilfe des Dateiauswahldialogs die CMA-Datei von Ihrer Festplatte und bestätigen Sie die Auswahl mit einem Klick auf Upload & Install.

Nun wird die Checkmk-Software auf das Gerät hochgeladen. Dies kann, je nach Netzwerkverbindung zwischen Ihrem Computer und dem Gerät, einige Minuten dauern. Nachdem das Hochladen erfolgreich abgeschlossen wurde, sehen Sie die neue Version in der Tabelle der installierten Versionen:

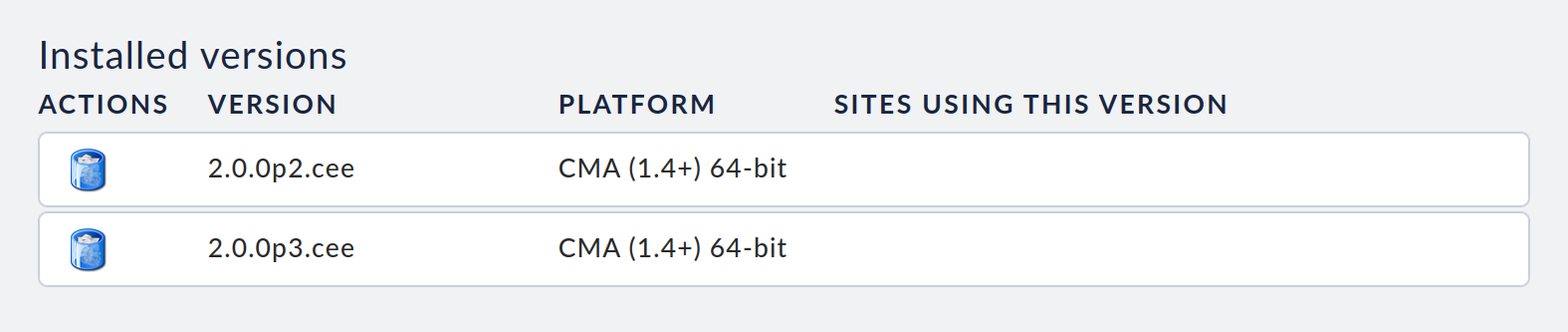

Es ist möglich, auf dem Gerät mehrere Checkmk-Versionen parallel zu installieren. Dadurch können mehrere Instanzen in verschiedenen Versionen betrieben und einzelne Instanzen unabhängig voneinander auf neuere Versionen aktualisiert werden. So können Sie beispielsweise eine neue Version installieren und diese zunächst in einer Testinstanz ausprobieren, um, nach erfolgreichem Test, anschließend Ihre Produktivinstanz zu aktualisieren.

Eine weitere Checkmk-Software-Version laden und installieren Sie in gleicher Weise wie die erste. Das Ergebnis sieht dann etwa so aus:

Sofern eine Software-Version von keiner Instanz verwendet wird, können Sie diese Version mit dem Papierkorb-Symbol löschen.

5. Monitoring-Instanzen verwalten

5.1. Instanz erstellen

Wählen Sie im Hauptmenü der Weboberfläche Site Management. Auf dieser Seite haben Sie Zugriff auf alle Monitoring-Instanzen dieses Geräts, können die Instanzen konfigurieren, aktualisieren, löschen — und neue anlegen.

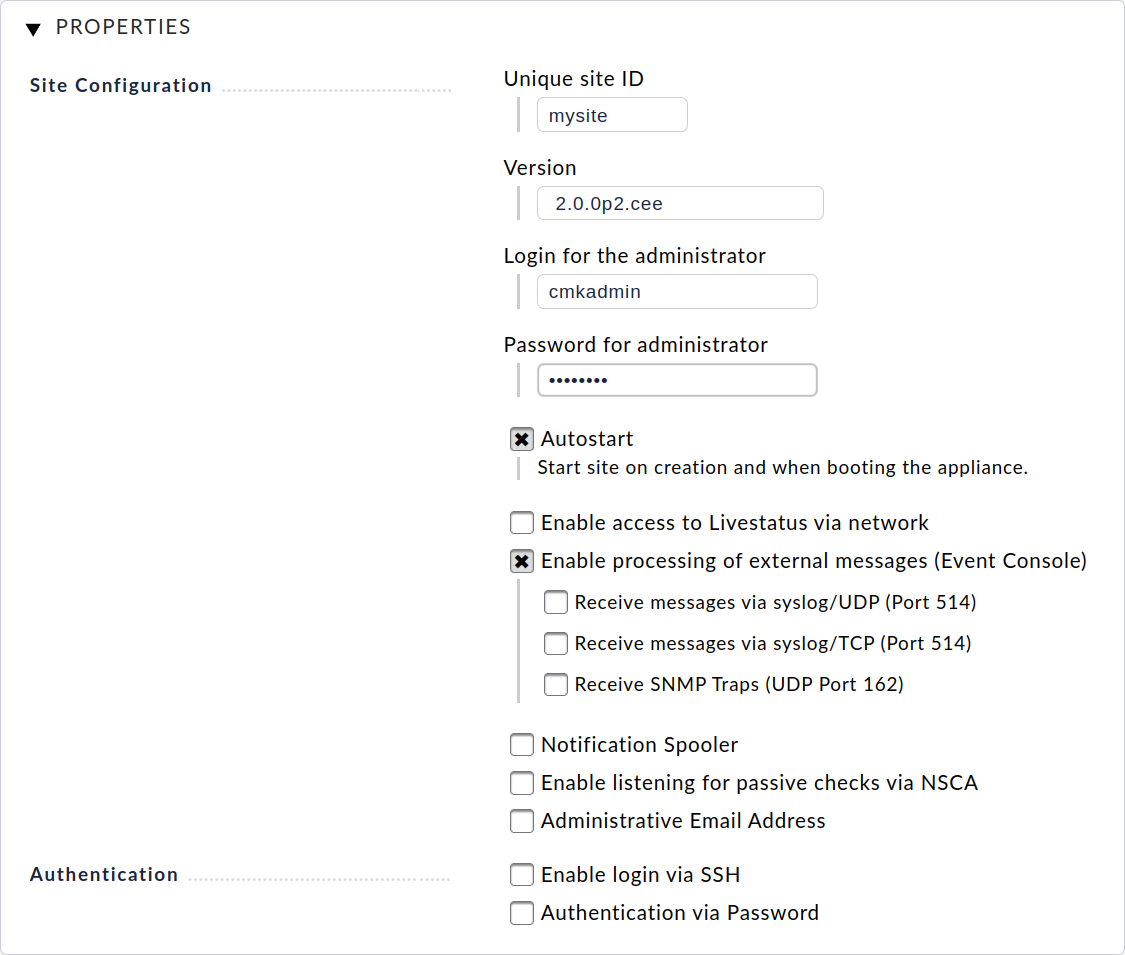

Beim ersten Zugriff ist die Seite noch leer. Zum Erstellen Ihrer ersten Instanz klicken Sie den Knopf Create New Site. Auf der folgenden Seite können Sie die initiale Konfiguration der Instanz festlegen:

Tragen Sie hier zunächst eine ID (Unique site ID) ein, die der eindeutigen Identifikation der Instanz dient.

Die ID darf nur Buchstaben, Ziffern, Bindestriche (-) und Unterstriche (_) enthalten, muss mit einem Buchstaben oder Unterstrich beginnen und darf maximal 16 Zeichen lang sein.

Wählen Sie dann die Checkmk-Version, mit der die Instanz erstellt werden soll. Es werden Ihnen alle installierten Versionen angeboten, die in der Verwaltung der Checkmk-Versionen aufgelistet sind.

Abschließend legen Sie noch den Benutzernamen des Checkmk-Administrators und sein Passwort fest. Alle weiteren Einstellungen können Sie zunächst unverändert lassen und bei Bedarf später anpassen.

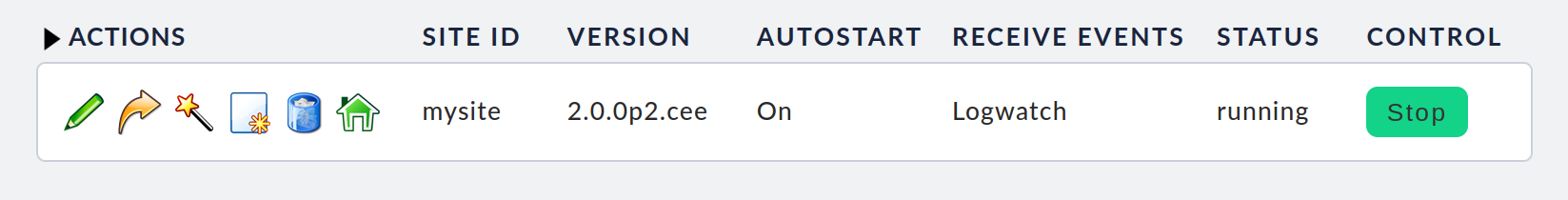

Klicken Sie Create Site um die Instanz zu erstellen. Dies kann einige Sekunden dauern. Nachdem die Instanz angelegt und gestartet wurde, werden auf der Seite alle Instanzen aufgelistet:

Die Liste ist kurz und zeigt momentan nur die soeben erstellte Instanz mit der ID mysite und ihrem Status, hier running. Mit dem Knopf ganz rechts in der Spalte Control können Sie die Instanz stoppen bzw. starten. Ganz links in der Spalte Actions werden Symbole für die möglichen Aktionen gezeigt, die Sie auf die Instanz anwenden können, von links nach rechts: Bearbeiten, Aktualisieren, Umbenennen, Klonen, Löschen und Anmelden.

Sie können sich jetzt an der gestarteten Instanz anmelden, wahlweise indem Sie auf die Instanz-ID klicken oder indem Sie in der Adresszeile Ihres Webbrowsers die URL der Instanz aufrufen, in unserem Beispiel: http://192.168.178.60/mysite.

Im Anmeldedialog der Instanz geben Sie die Zugangsdaten ein, die Sie beim Erstellen der Instanz festgelegt haben.

Nach der Anmeldung können Sie Checkmk wie gewohnt einrichten — die ersten Schritte sind im Artikel zu Das Monitoring einrichten beschrieben.

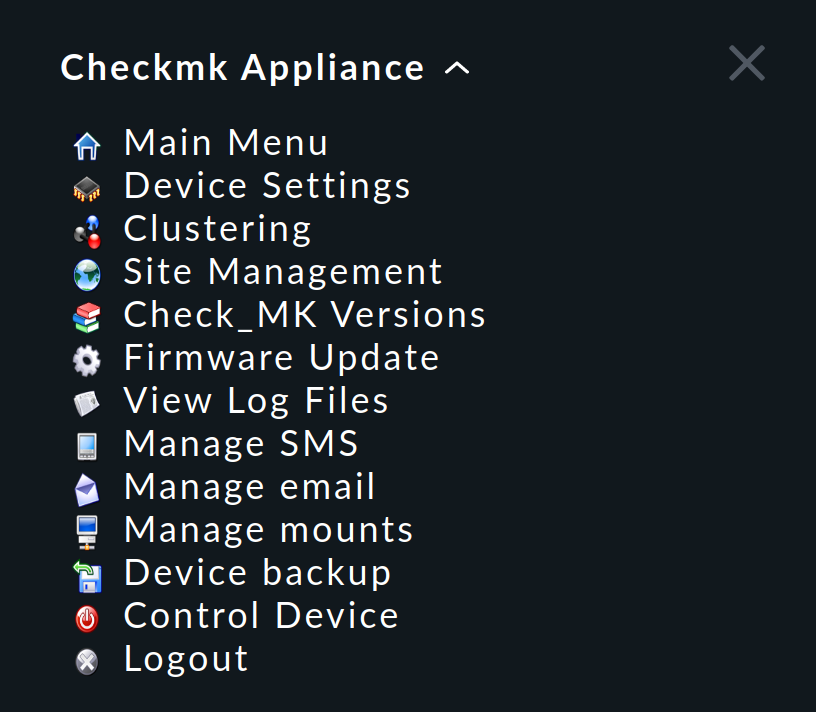

In allen Instanzen der Appliance ist für alle Administratoren in der Seitenleiste das Snapin Checkmk Appliance verfügbar:

Mit den Einträgen dieses Snapins können Sie stets aus einer Instanz zur Weboberfläche der Appliance wechseln.

5.2. Instanz updaten

Beim Update einer Instanz wird diese auf eine neue Checkmk-Software-Version aktualisiert. Installieren Sie zuerst die gewünschte neue Version, wie es im Kapitel zur Verwaltung der Checkmk-Versionen beschrieben ist.

Achtung: Bei Aktualisierungen auf neue Checkmk-Major-Versionen sollten Sie den zugehörigen Artikel beachten. Wichtig ist hier, dass Sie immer nur auf die nächste Major-Version aktualisieren und keine Zwischenversionen überspringen.

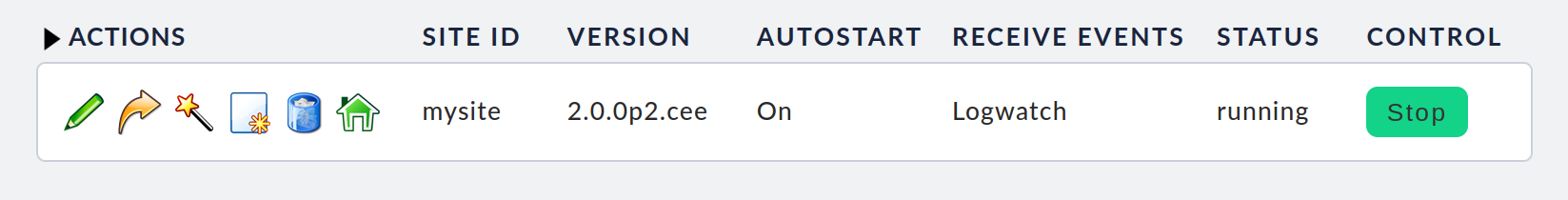

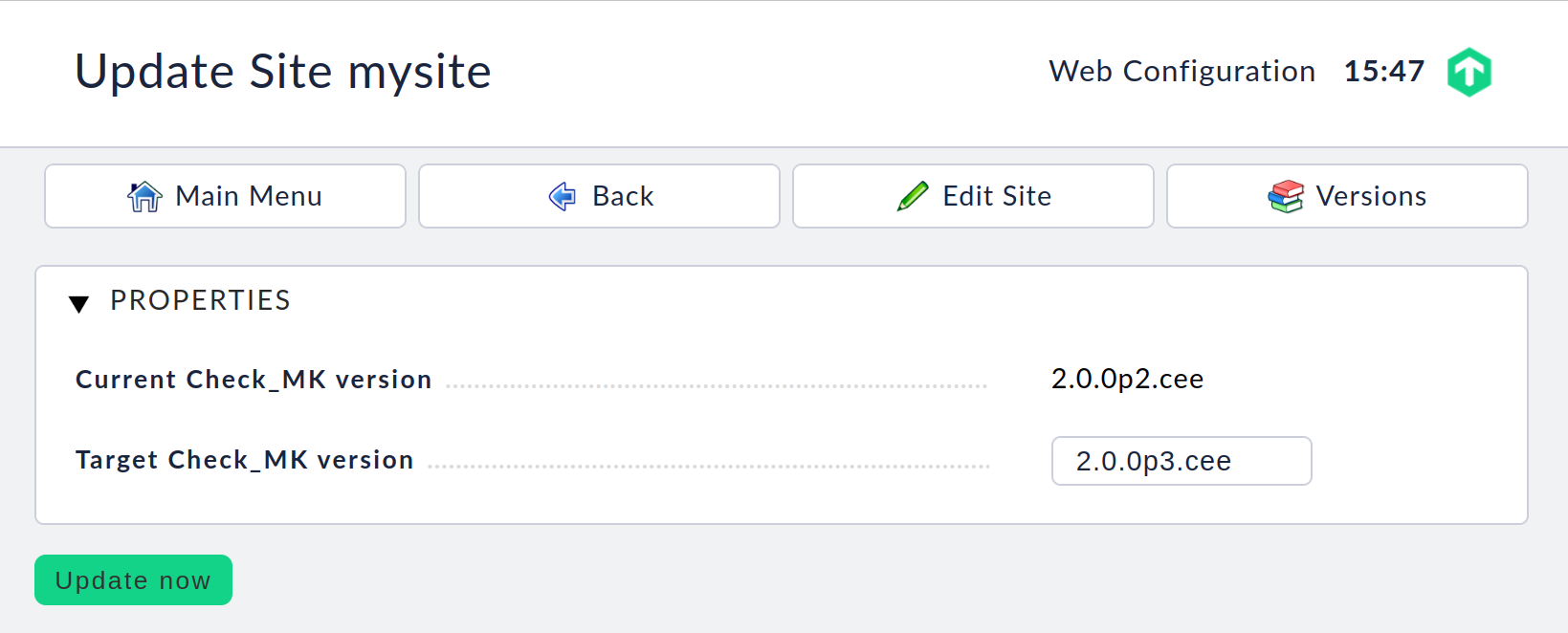

Lassen Sie sich dann auf der Weboberfläche der Appliance die Instanzen auflisten (Main Menu > Site Management):

Sorgen Sie dafür, dass die Instanz nicht läuft, d.h. ist der Status gleich running, stoppen Sie die Instanz (Control > Stop).

Klicken Sie anschließend unter Actions auf das Update-Symbol ![]() .

.

Auf der folgenden Seite werden Ihnen die möglichen Zielversionen für das Update aufgelistet:

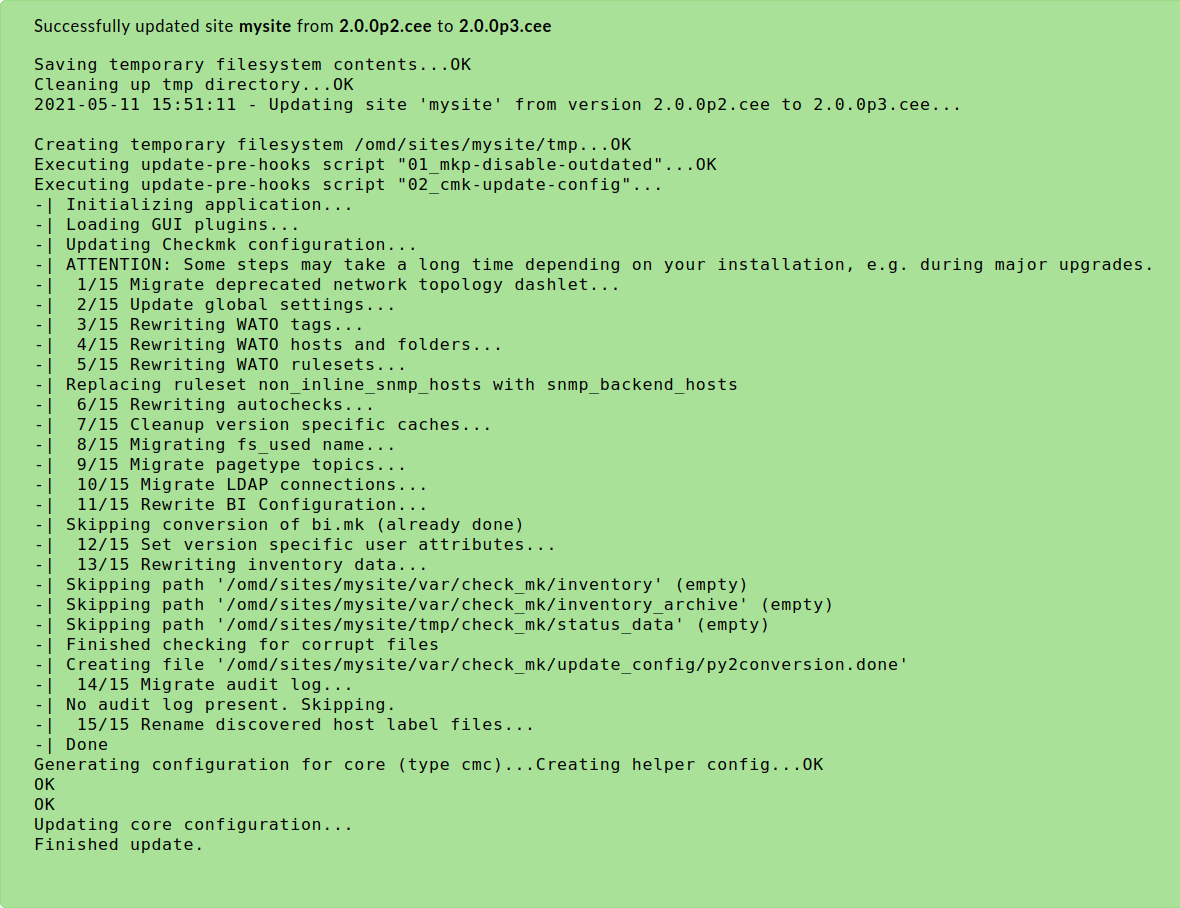

Wählen Sie hinter Target Check_MK version die Zielversion aus und klicken Sie dann auf Update now. Nach kurzer Zeit werden die Meldungen zum Update angezeigt:

Mit dem Knopf Back kehren Sie zurück zur Liste der Instanzen, nun mit der aktualisierten Versionsinformation. Sie können die Instanz nun wieder starten.

Hinweis: Das Update einer Instanz in der Appliance folgt dem gleichen Prinzip wie das Update auf einem regulären Linux-Server. Bei Problemen, Fehlermeldungen oder Konflikten erhalten Sie im Artikel Updates und Upgrades genaue Informationen zum Update-Prozess.

5.3. Instanz migrieren

Es kommt häufig vor, dass eine bereits auf einem anderen Linux-System laufende Instanz auf eine Checkmk Appliance migriert werden soll. Die Checkmk Appliance bietet hierzu eine Funktion an, mit der Sie diese Migration durchführen können.

Folgende Voraussetzungen müssen erfüllt sein:

Sie benötigen eine Netzwerkverbindung zwischen dem Quellsystem und Ihrem Gerät als Zielsystem.

Die Checkmk-Version der Quellinstanz muss auf Ihrem Gerät installiert sein (Architekturwechsel von 32-Bit auf 64-Bit ist möglich).

Die Quellinstanz muss während der Migration gestoppt sein.

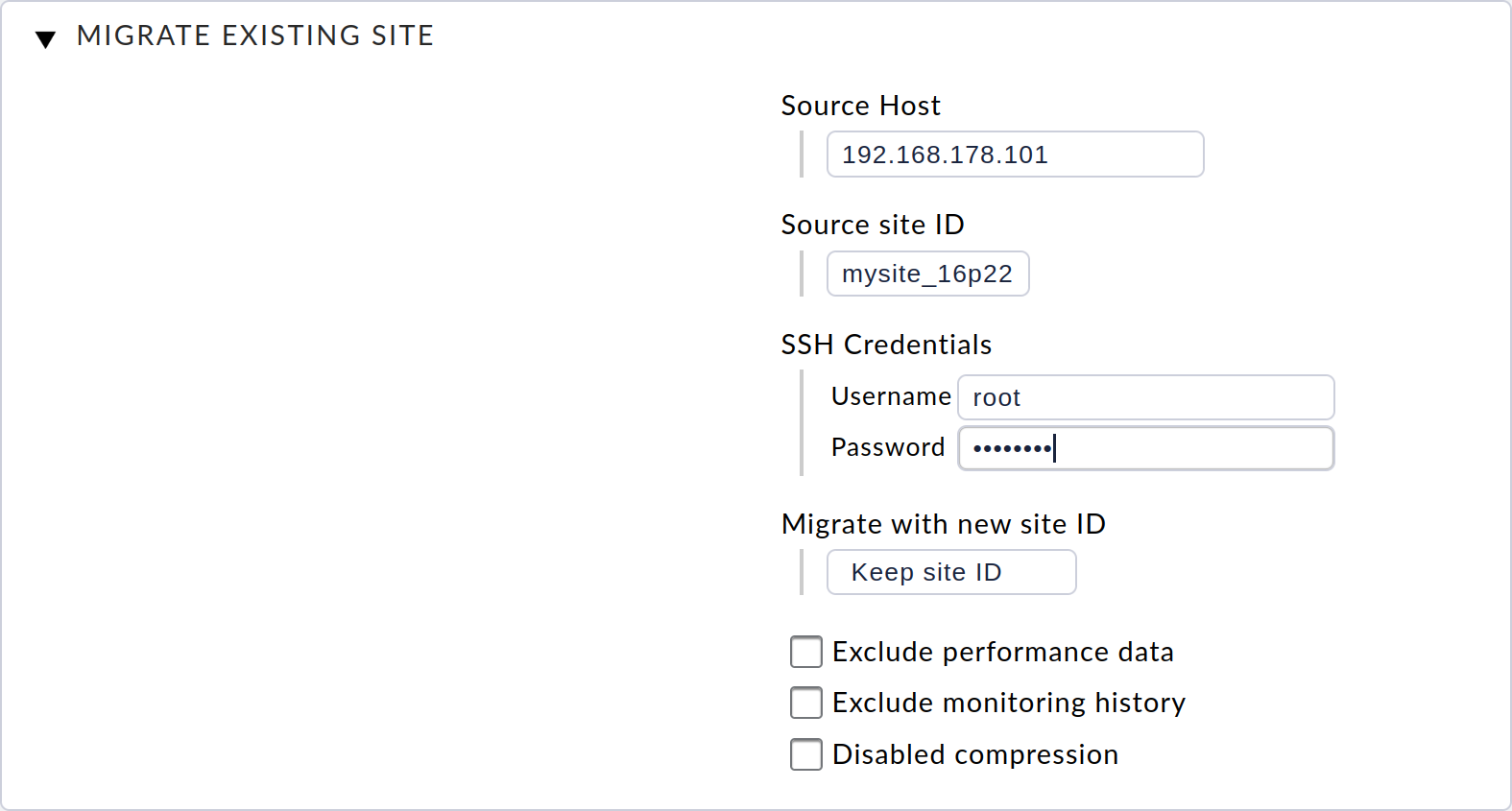

In der Weboberfläche finden Sie unter dem Punkt Site Management den Knopf Migrate Site, der Sie zu dieser Seite führt:

Auf dieser Seite müssen Sie zunächst unter Source Host die Host-Adresse (Host-Name, DNS-Name oder IP-Adresse) des Quellsystems angeben. Außerdem geben Sie die ID der zu migrierenden Instanz unter Source site ID an.

Die Migration der Instanz erfolgt über SSH.

Sie benötigen hierzu die Zugangsdaten für einen Benutzer, der sich auf dem Quellsystem anmelden kann und berechtigt ist, auf alle Dateien der Instanz zuzugreifen.

Hierzu können Sie den root-Benutzer des Quellsystems verwenden — oder den Instanzbenutzer, falls ein Passwort für den Instanzbenutzer festgelegt ist.

Optional können Sie nun noch wählen, ob Sie für die Zielinstanz auf Ihrem Gerät eine neue Instanz-ID verwenden oder die Original-ID unverändert lassen wollen.

Weiterhin können Sie festlegen, dass Sie die performance data (Metriken und Graphen) und die historischen Daten der Ereignisse des Monitorings bei der Migration nicht mit übertragen wollen. Dies kann sinnvoll sein, wenn Sie kein 1:1-Abbild der Instanz brauchen, sondern diese nur, z.B. zu Testzwecken, duplizieren wollen.

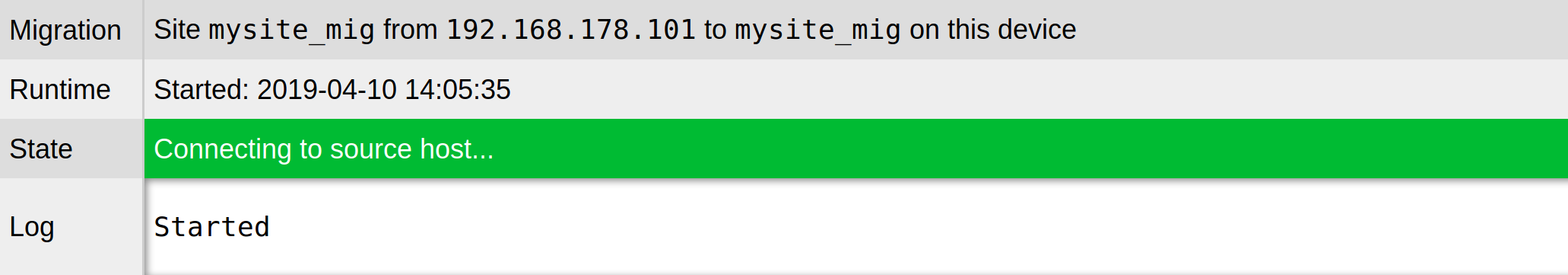

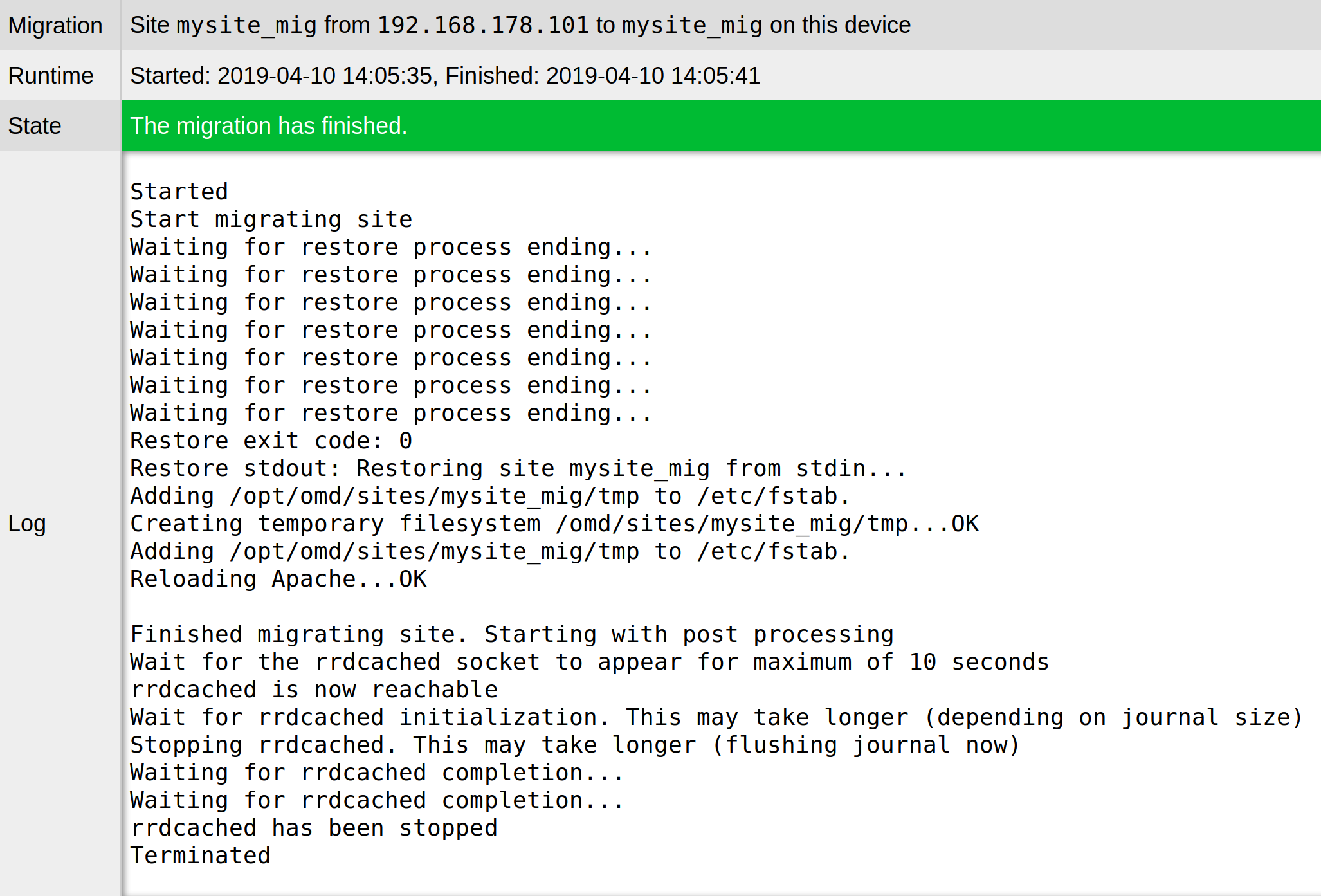

Nachdem Sie die Parameter ausgefüllt und mit Start bestätigt haben, wird Ihnen der Fortschritt der Migration angezeigt:

Nach Abschluss der Migration können Sie die Migrationsverwaltung über den Knopf Complete verlassen. Sie landen wieder in der Instanzverwaltung und können die migrierte Instanz starten und verwalten:

6. Firmware verwalten

Sie können die Software Ihres Geräts, d.h. die Firmware der Appliance, im laufenden Betrieb auf eine neuere Version aktualisieren.

Die Firmware der Appliance können Sie als CFW-Datei auf der Download-Seite herunterladen.

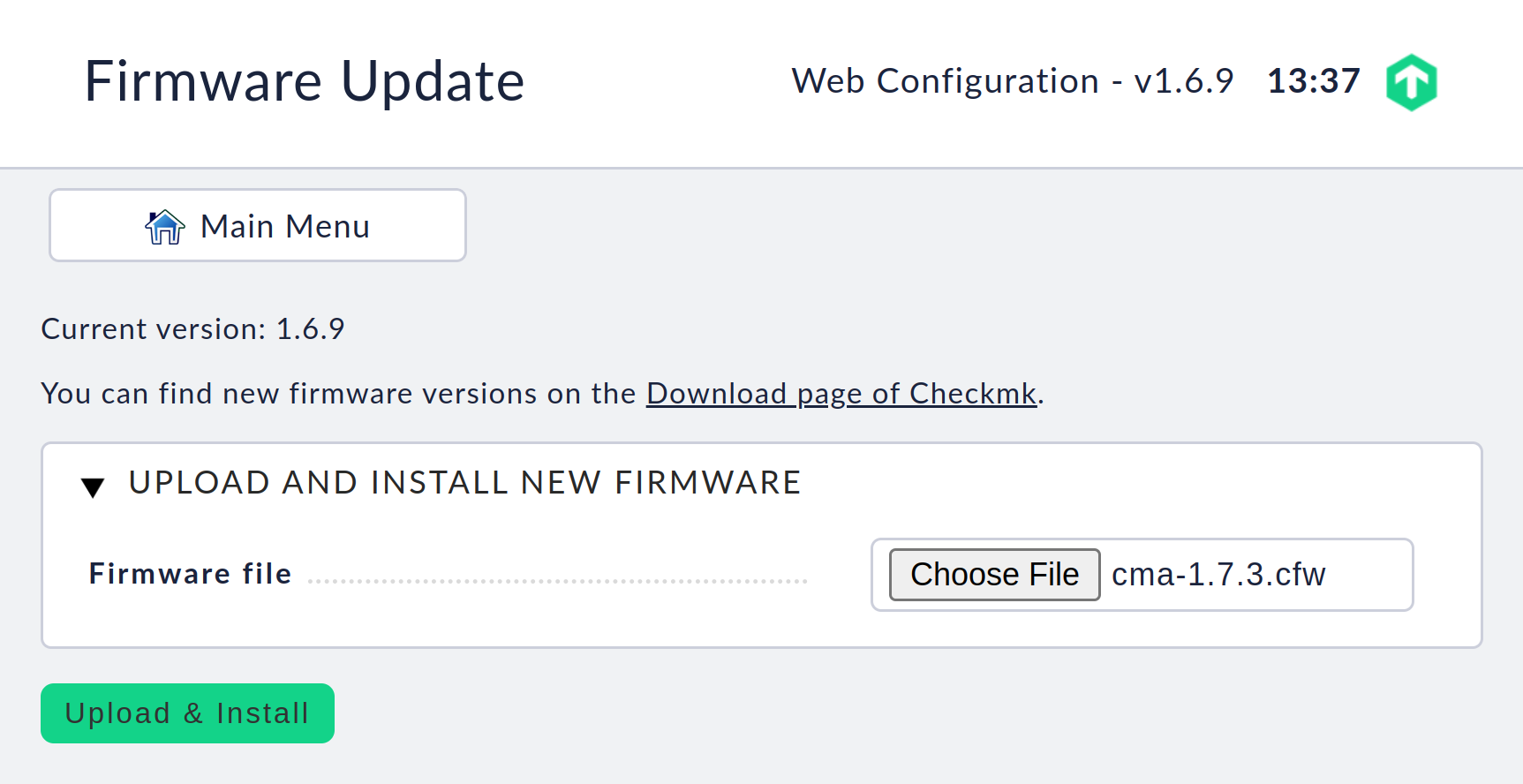

Nachdem Sie die CFW-Datei heruntergeladen haben, wählen Sie im Hauptmenü Firmware Update und auf der folgenden Seite mit dem Dateiauswahldialog die CFW-Datei von Ihrer Festplatte:

Bestätigen Sie mit einem Klick auf Upload & Install. Nun wird die Firmware auf Ihr Gerät hochgeladen, was je nach Netzwerkverbindung einige Minuten dauern kann.

Nachdem die Datei als gültige Firmware erkannt wurde, wird Ihnen der Confirm Firmware Update-Dialog zur Bestätigung des Firmware-Updates angezeigt. Dabei erscheinen, je nach Versionsunterschieden der aktuellen und der zu installierenden Version, verschiedene Meldungen, die Sie über die Behandlung Ihrer Daten während des Updates informieren:

Änderung der ersten Stelle (major release) der Versionsnummer: Sie müssen die Daten Ihres Geräts manuell sichern und nach dem Update wieder einspielen. Ein Update ohne manuelle Datenmigration ist nicht möglich.

Update auf höhere Nummer in der zweiten Stelle (minor release): Das Update kann ohne manuelle Datenmigration durchgeführt werden. Eine vorherige Sicherung wird trotzdem empfohlen.

Änderung der dritten Stelle (patch) der Versionsnummer: Das Update kann ohne manuelle Datenmigration durchgeführt werden. Eine vorherige Sicherung wird trotzdem empfohlen.

Sie können an dieser Stelle den Dialog mit No abbrechen und zuerst eine gegebenenfalls notwendige Datensicherung durchführen.

Wichtig: Wenn Sie den Dialog Confirm Firmware Update aber mit Yes! bestätigen, wird das Gerät sofort neu gestartet!

Beim Neustart wird die ausgewählte Firmware installiert. Der Neustart dauert dadurch deutlich länger als sonst, jedoch in der Regel weniger als 10 Minuten. Anschließend wird automatisch ein weiterer Neustart ausgeführt, womit das Firmware-Update abgeschlossen ist. Die Statusansicht der Konsole zeigt die neu installierte Firmware-Version an.

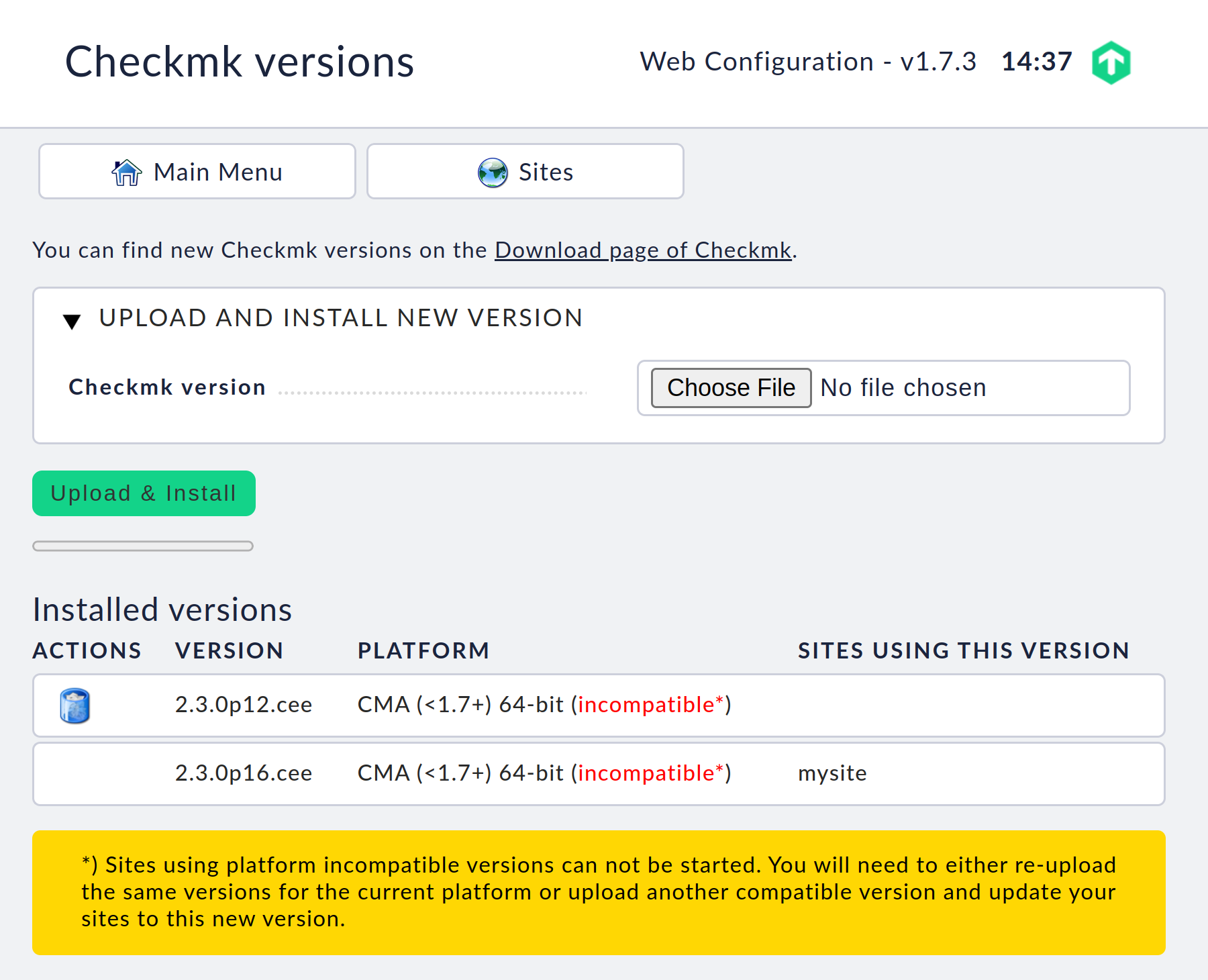

Hinweis zum Update der Major-Version: Wenn Sie die Firmware beispielsweise von 1.6.x auf 1.7.y aktualisieren, müssen Sie auch alle Checkmk-Versionen, die von einer Instanz verwendet werden, wahlweise aktualisieren oder in der gleichen Version (aber für die neue Plattform) installieren. Der Grund: Die Major-Updates aktualisieren entweder die als Basis verwendete Betriebssystemversion oder ändern grundlegende Konzepte.

Unter Checkmk versions können Sie prüfen, ob Versionen inkompatibel sind. Instanzen, die inkompatible Versionen verwenden, lassen sich nicht mehr starten.

7. Gerät zurücksetzen/neu starten

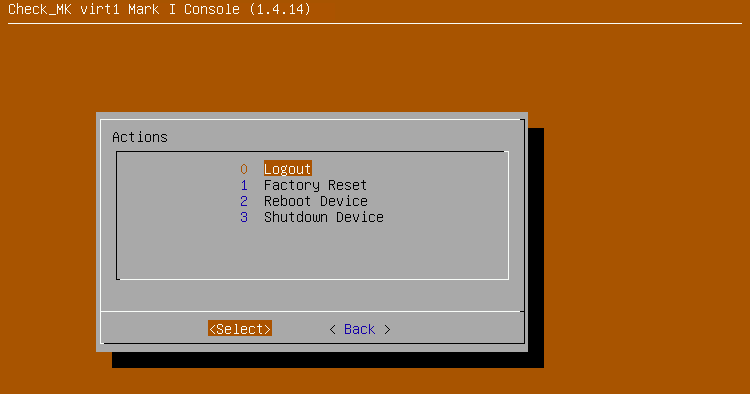

7.1. Neu starten / Herunterfahren

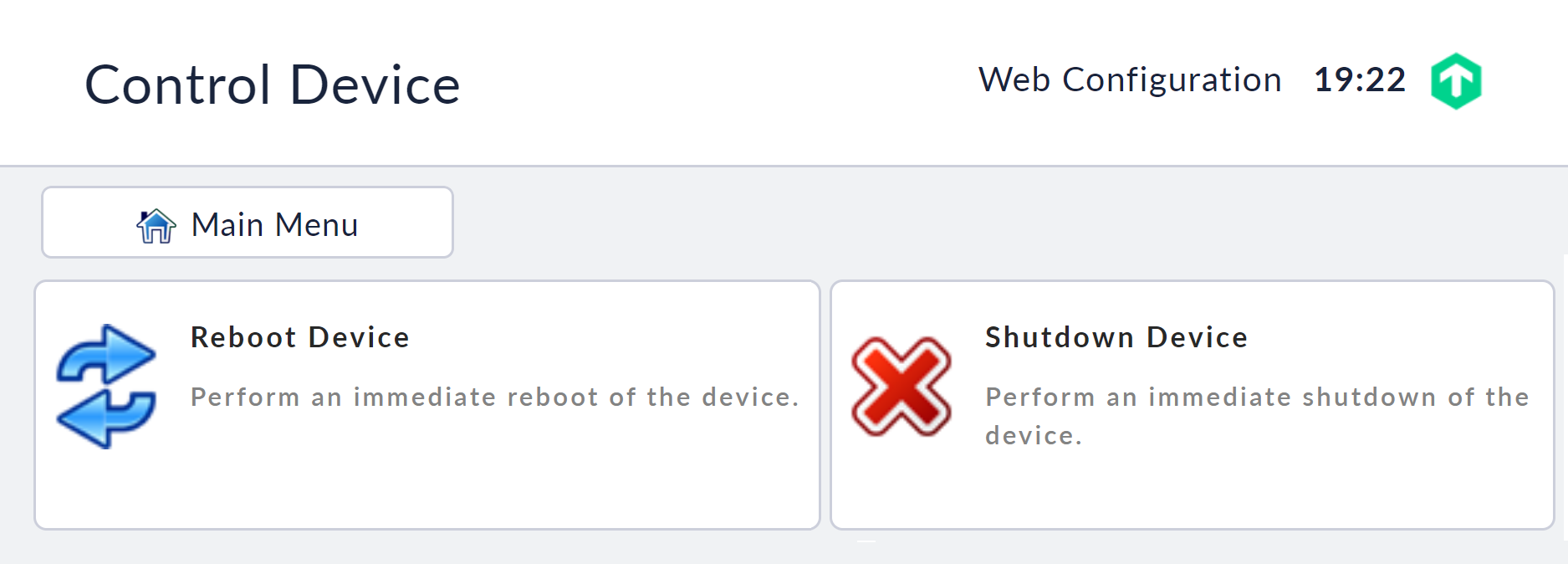

Das Gerät können Sie sowohl über die Weboberfläche als auch über die Konsole neu starten bzw. herunterfahren.

In der Weboberfläche finden Sie die Menüpunkte Reboot Device und Shutdown Device unterhalb des Punkts Control Device im Hauptmenü. Das Gerät führt die Aktion unmittelbar nach der Auswahl des Befehls aus.

In der Konsole erreichen Sie das Menü zur Steuerung des Geräts durch einen Druck auf F2.

Warnung: Wenn Sie die physische Appliance herunterfahren, benötigen Sie für einen Neustart entweder physischen Zugang, um die Stromzufuhr zu trennen und wieder anzuschließen, oder ein aktiviertes Management-Interface.

7.2. Werkseinstellungen wiederherstellen

Sie können Ihr Gerät auf die Werkseinstellungen zurücksetzen. Das bedeutet, dass alle Änderungen, die Sie am Gerät vorgenommen haben, z.B. Ihre Geräteeinstellungen, Monitoring-Konfiguration oder die erfassten Statistiken und Logs, gelöscht werden. Beim Zurücksetzen der Einstellungen bleibt die aktuell installierte Firmware-Version erhalten. Die bei der Auslieferung des Geräts installierte Firmware wird nicht wiederhergestellt.

Diese Aktion können Sie auf der Konsole durchführen. Drücken Sie dazu in der Statusansicht die Taste F2, wählen Sie im folgenden Dialog Factory Reset und bestätigen Sie den darauf folgenden Dialog mit yes. Nun werden Ihre Daten vom Gerät gelöscht und direkt im Anschluss wird ein Neustart ausgeführt. Das Gerät startet nun mit einer frischen Konfiguration.

Wichtig: Die Einstellungen zum Management-Interface der physischen Appliance sind persistent, bleiben also auch beim Zurücksetzen auf die Werkseinstellungen erhalten. Damit ist sichergestellt, dass Sie später keinen physischen Zugriff mehr auf das Rack benötigen.

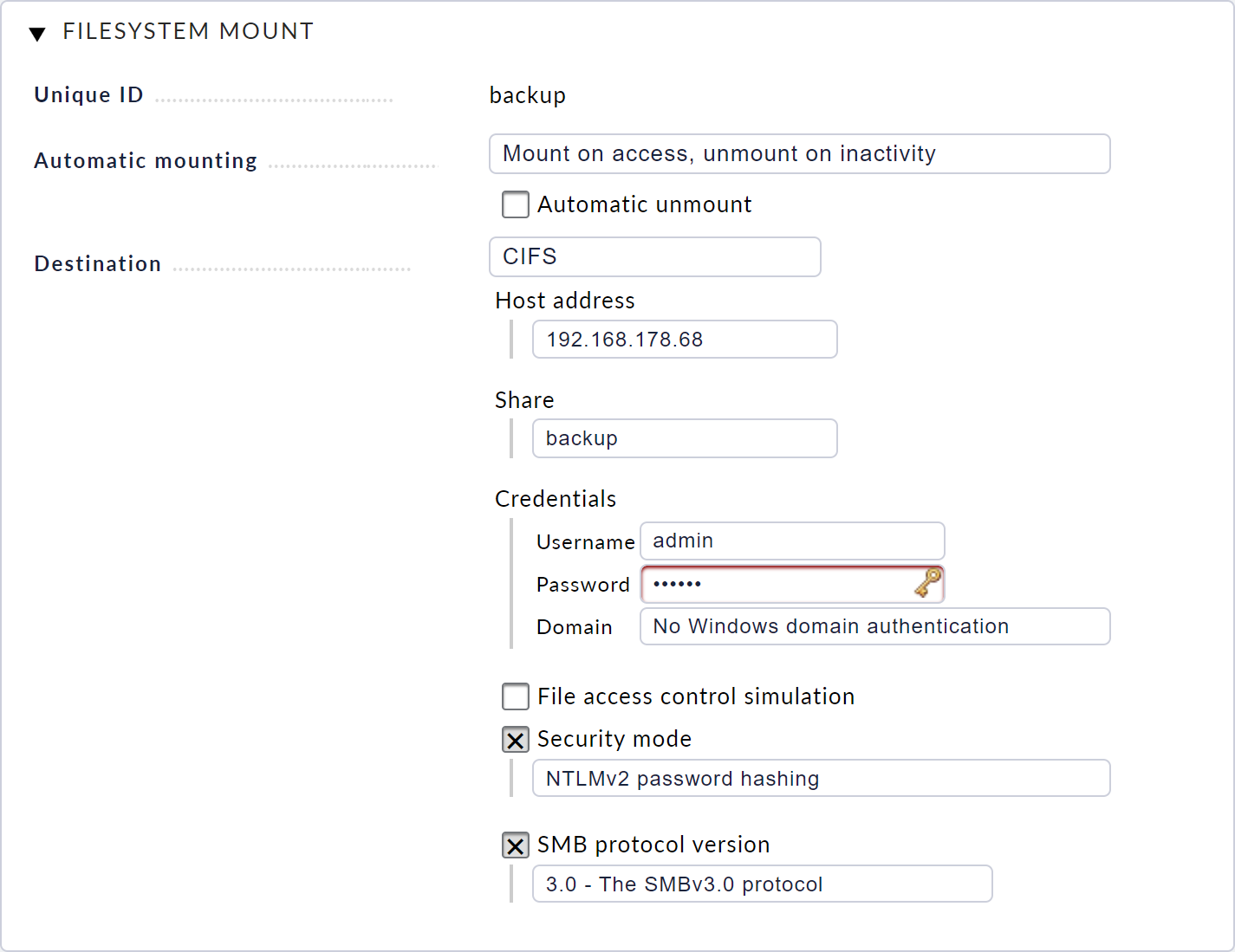

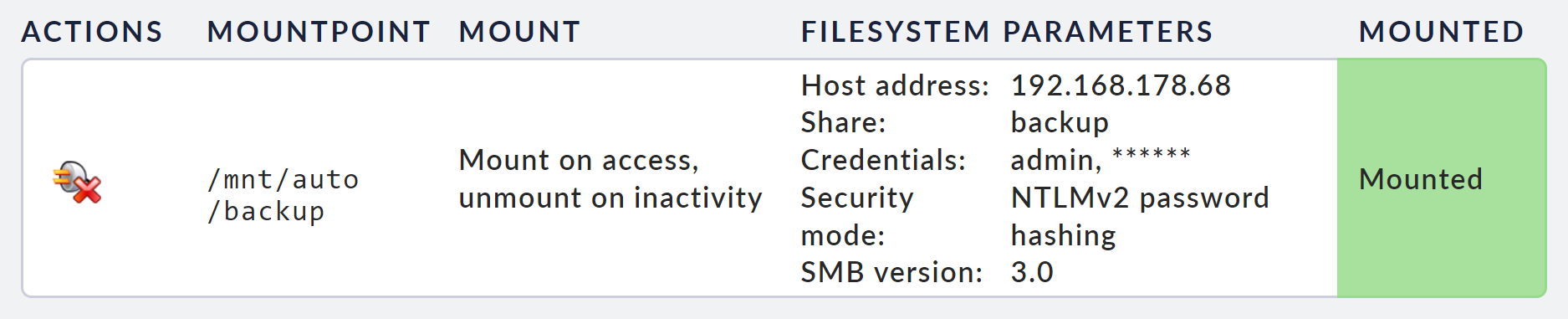

8. Einbinden von Netzwerkdateisystemen

Wenn Sie eine Datensicherung auf eine Netzwerkfreigabe machen möchten, müssen Sie zunächst das gewünschte Netzwerkdateisystem konfigurieren.

Aktuell werden die Netzwerkdateisysteme NFS in Version 3 und Windows-Netzwerkfreigaben (Samba bzw. CIFS) sowie SSHFS (SFTP) unterstützt.

Wählen Sie aus dem Hauptmenü der Weboberfläche den Punkt Manage mounts und legen Sie von dort aus ein neues Dateisystem über New mount an. Geben Sie hier eine ID ein, die später zur Identifizierung des Dateisystems genutzt wird.

Wählen Sie dann, ob und wie das Dateisystem eingebunden werden soll. Empfohlen wird hier das automatische Einbinden bei Zugriff bzw. automatische Aushängen bei Inaktivität.

Konfigurieren Sie dann noch, welchen Freigabetyp Sie einbinden wollen. Je nach Typ werden dann entsprechende Einstellungen benötigt, beispielsweise Netzwerkadressen, Login-Daten oder exportierte Pfade für NFS.

Nach dem Speichern sehen Sie in der Dateisystemverwaltung das soeben konfigurierte Dateisystem und den aktuellen Zustand. Mit einem Klick auf den Stecker können Sie nun das Dateisystem manuell einhängen, um zu testen, ob die Konfiguration korrekt ist.

Sollte es Probleme geben, können Sie eventuelle Fehlermeldungen im Systemlog finden.

9. Remote-Zugriff über SSH

9.1. Zugriffsoptionen

Sie können verschiedene Zugriffsarten über das Fernwartungsprotokoll SSH aktivieren. Grundsätzlich werden

der Zugriff auf die Konsole und

der direkte Login in die Instanzen

unterstützt.

Der Zugriff auf den Systembenutzer root ist zwar möglich, wird aber nicht empfohlen bzw. unterstützt, da es hiermit sehr einfach möglich ist, die Konfiguration oder die Software zu beschädigen.

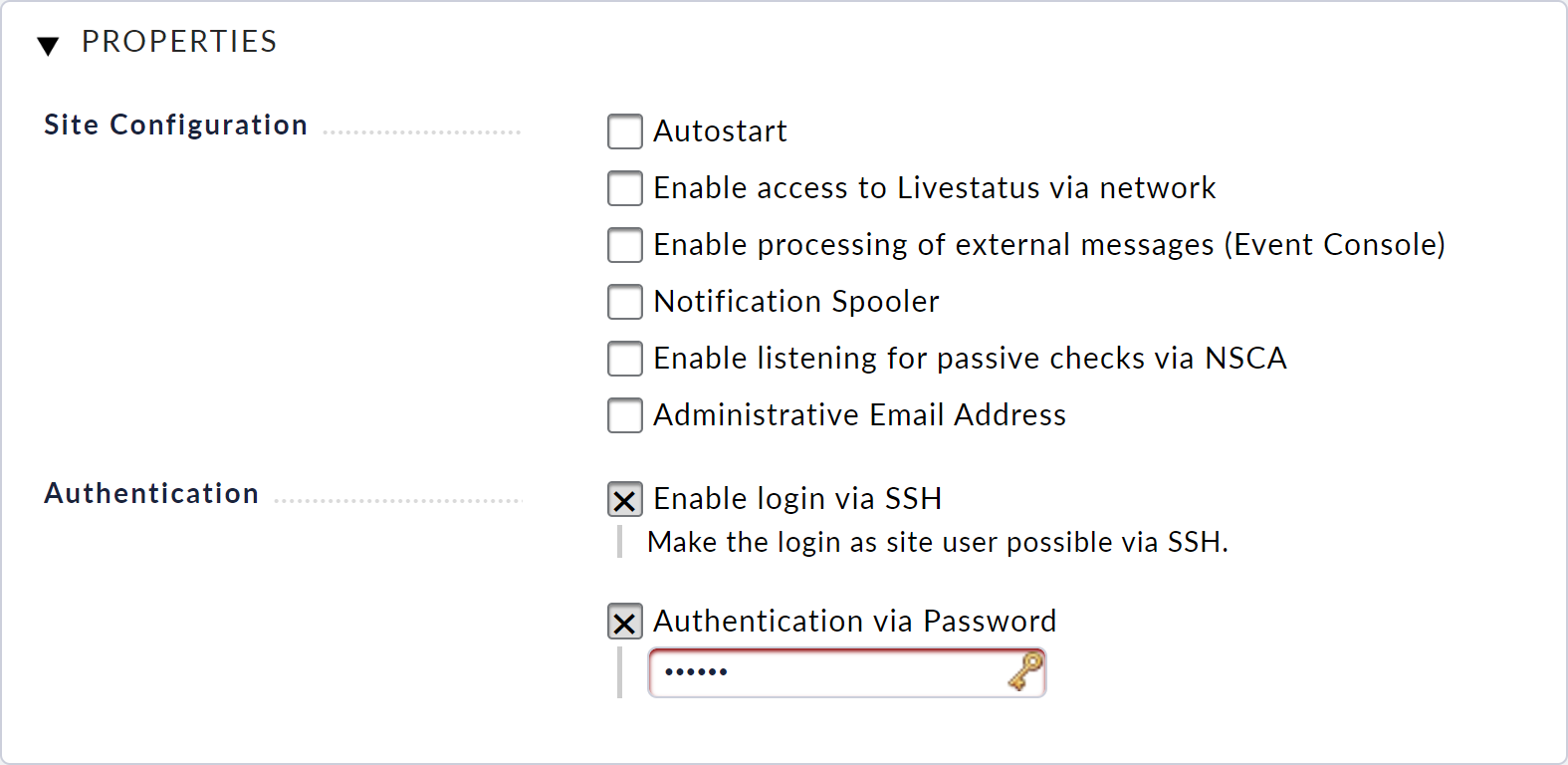

9.2. Instanzlogin über SSH aktivieren

Sie können den Zugriff auf die Kommandozeile der einzelnen Monitoring-Instanzen aktivieren. Hiermit können Sie die gesamte Umgebung der Instanz einsehen und steuern.

Dieser Zugriff wird über die Instanzverwaltung gesteuert. Im Einstellungsdialog jeder einzelnen Instanz können Sie den Zugriff aktivieren und deaktivieren sowie ein Passwort zum Schutz des Zugriffs festlegen.

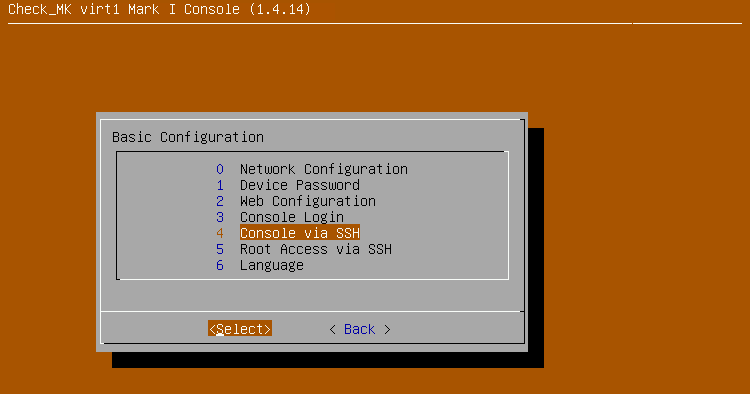

9.3. Konsole über SSH aktivieren

Es ist möglich, den Zugriff auf die textbasierte Konfigurationsumgebung des Geräts (Konsole) über das Netzwerk zu aktivieren. Damit können Sie die Grundkonfiguration des Geräts auch ohne direkten Zugriff auf das Gerät einsehen und anpassen.

Sie können den Zugriff über das Konfigurationsmenü der Konsole freischalten. Wählen Sie dazu den Menüpunkt Console via SSH.

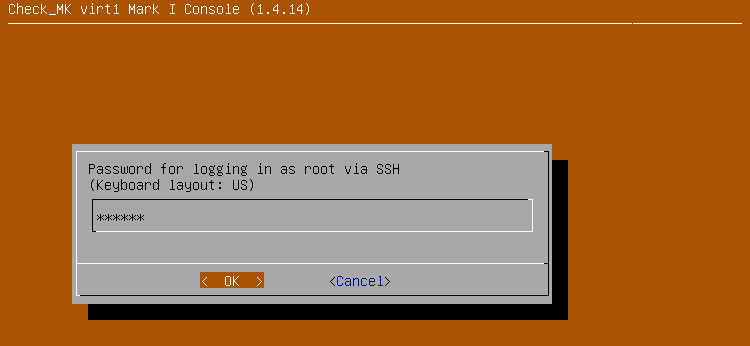

Wenn Sie die Option aktivieren, werden Sie zur Eingabe eines Passworts aufgefordert.

Dieses Passwort müssen Sie eingeben, wenn Sie sich mit dem Benutzernamen setup per SSH verbinden.

Direkt nach dem Bestätigen dieses Dialogs wird der Zugriff automatisch freigeschaltet.

Sie können sich nun als Benutzer setup mit Hilfe eines SSH-Clients (z.B. PuTTY) mit dem Gerät verbinden.

Ob der Zugriff aktuell freigeschaltet ist, können Sie in der Statusansicht der Konsole im Kasten Access sehen.

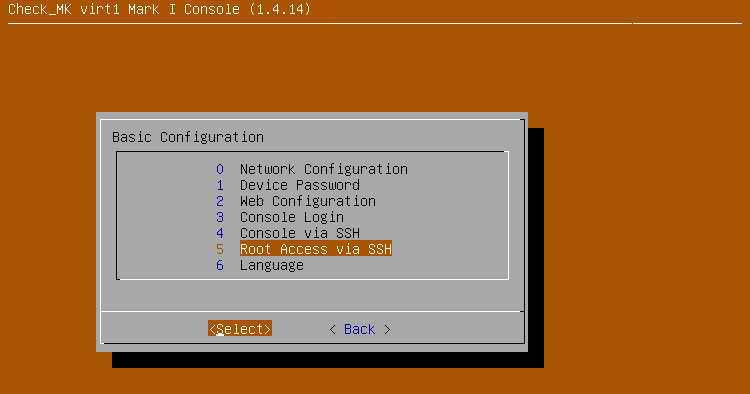

9.4. root-Zugriff über SSH aktivieren

Es ist möglich, den Zugriff als Systembenutzer root auf das Gerät zu aktivieren.

Nach der Initialisierung des Geräts ist dieser Zugriff jedoch deaktiviert.

Einmal aktiviert, können Sie sich als Benutzer root über SSH am Gerät anmelden.

Als root landen Sie jedoch nicht im Menü der Appliance, sondern schlicht auf der Kommandozeile.

Warnung: Befehle, die Sie als root auf dem Gerät ausführen, können nicht nur Ihre Daten, sondern auch das ausgelieferte System nachhaltig verändern oder beschädigen.

Wir haften nicht für Veränderungen, die Sie auf diese Art vorgenommen haben.

Aktivieren und verwenden Sie den Benutzer root nur, wenn Sie sich sicher sind, was Sie tun und nur zu Diagnosezwecken.

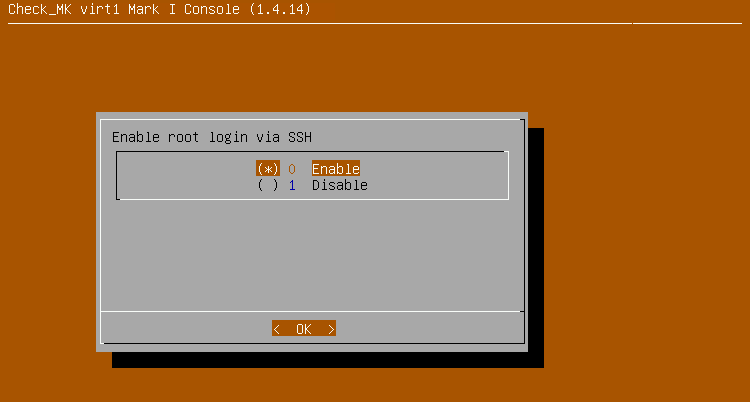

Sie können den Zugriff über das Konfigurationsmenü der Konsole freischalten. Wählen Sie dazu den Menüpunkt Root Access via SSH.

Anschließend setzen Sie die Option auf enable.

Sobald Sie die Option aktivieren, werden Sie zur Eingabe eines Passworts aufgefordert.

Dieses Passwort müssen Sie eingeben, wenn Sie sich als Benutzer root per SSH verbinden.

Direkt nach dem Bestätigen dieses Dialogs wird der Zugriff automatisch freigeschaltet.

Sie können sich nun als Benutzer root mit Hilfe eines SSH-Clients mit dem Gerät verbinden.

Ob der Zugriff aktuell freigeschaltet ist, können Sie in der Statusansicht der Konsole im Kasten Access sehen.

10. Appliance-GUI per TLS absichern

10.1. Zugriff über TLS einrichten

Im Auslieferungszustand läuft der Zugriff auf die Weboberfläche Ihres Geräts über HTTP im Klartext. Sie können diesen Zugriff per HTTPS (TLS) absichern, so dass die Daten zwischen Ihrem Browser und dem Gerät verschlüsselt übertragen werden.

Die Konfiguration erreichen Sie über den Knopf Web Access in den Device Settings.

10.2. Zertifikat installieren

Um den Datenverkehr verschlüsseln zu können, benötigt das Gerät zunächst ein Zertifikat und einen privaten Schlüssel. Sie haben nun mehrere Möglichkeiten, wie Sie das Zertifikat installieren können:

Neues Zertifikat erstellen und mit einer Zertifikatsregistrierungsanforderung von einer Zertifizierungsstelle signieren lassen.

Existierenden privaten Schlüssel und Zertifikat hochladen.

Je nachdem, wie Ihre Anforderungen und Möglichkeiten sind, können Sie eine der obigen Optionen wählen. Zertifikate, die von Zertifizierungsstellen signiert sind, haben im Allgemeinen den Vorteil, dass Clients beim Zugriff automatisch verifizieren können, dass die Gegenstelle (das Gerät) authentisch ist. Dies ist für offizielle Zertifizierungsstellen in der Regel sichergestellt.

Wenn ein Benutzer auf die Weboberfläche per HTTPS zugreift und das Zertifikat von einer Zertifizierungsstelle signiert ist, der er nicht vertraut, führt das zunächst zu einer Warnung im Webbrowser.

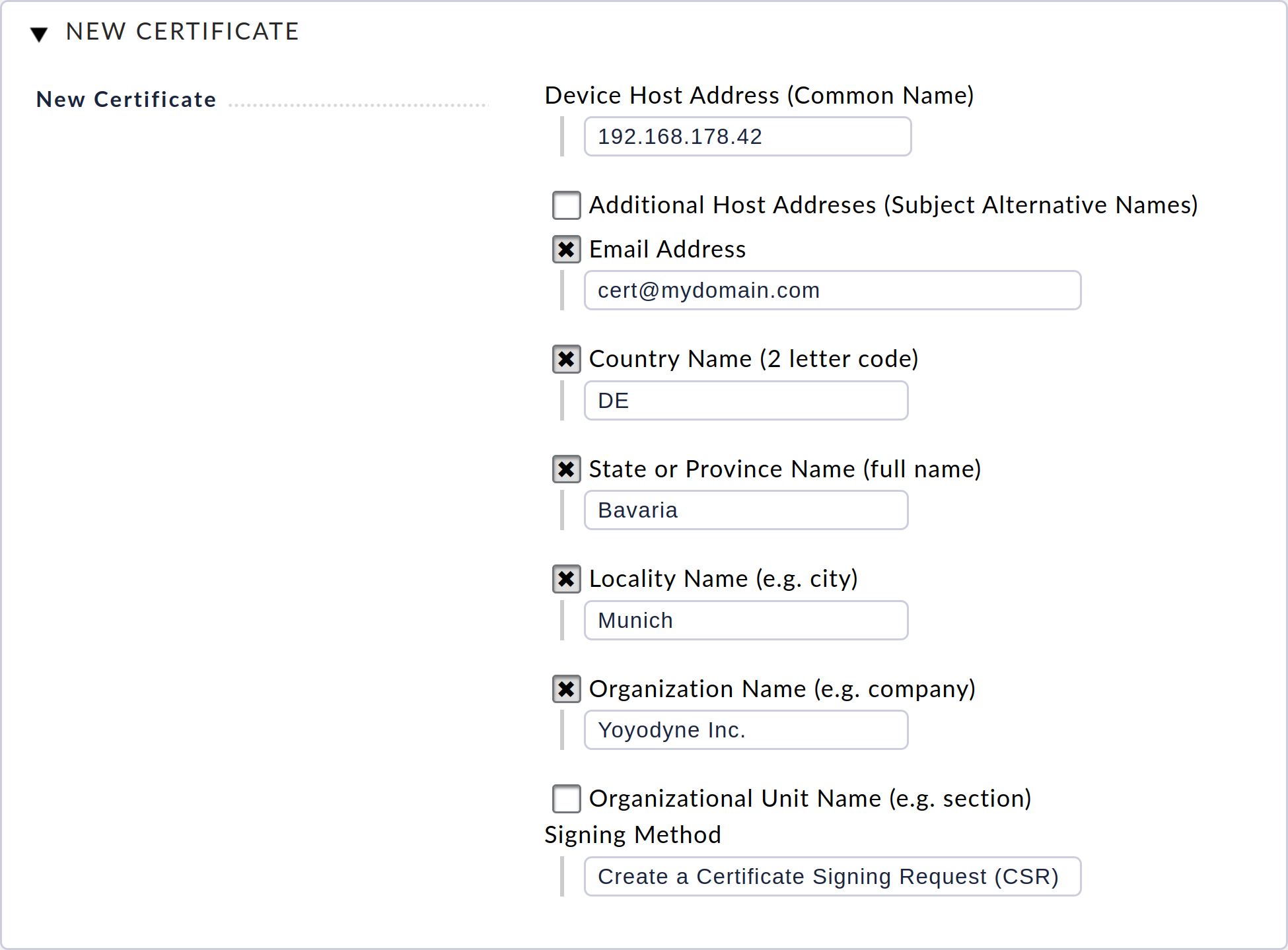

Neues Zertifikat erstellen und signieren lassen

Um ein neues Zertifikat zu erstellen, wählen Sie die Option New Certificate. Im folgenden Dialog geben Sie nun Informationen zu Gerät und Betreiber ein, die dann in dem Zertifikat hinterlegt werden und sowohl von der Zertifizierungsstelle als auch später von Clients genutzt werden können, um das Zertifikat zu verifizieren.

Nachdem Sie den Dialog mit Save bestätigt haben, gelangen Sie wieder zur Startseite des Bereichs Web Access und können die Datei zur Zertifikatsregistrierungsanforderung (CSR) herunterladen. Diese Datei müssen Sie Ihrer Zertifizierungsstelle zur Verfügung stellen. Anschließend bekommen Sie von Ihrer Zertifizierungsstelle ein signiertes Zertifikat und ggf. eine Zertifikatskette (oft bestehend aus Intermediate- und/oder Root-Zertifikaten). Diese erhalten Sie üblicherweise in Form von PEM- oder CRT-Dateien.

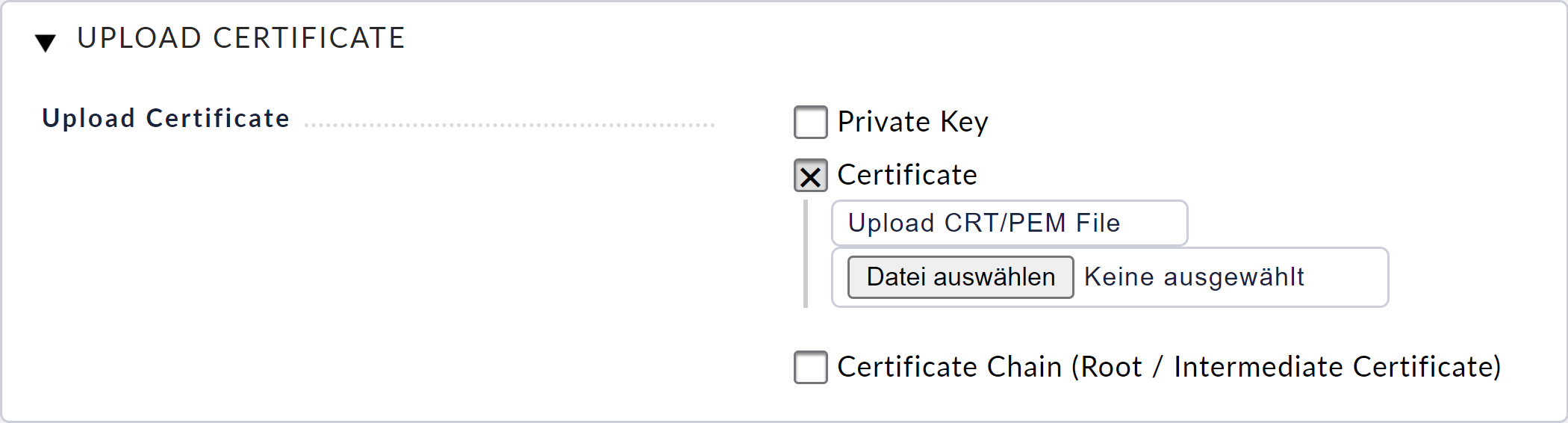

Das signierte Zertifikat können Sie nun über den Dialog Upload Certificate auf das Gerät übertragen. Wenn Sie eine Zertifikatskette erhalten haben, können Sie diese ebenfalls über den Dialog hochladen.

Nachdem Sie den Dialog mit Upload bestätigt haben, können Sie mit der Konfiguration der Zugriffswege fortfahren.

Existierendes Zertifikat hochladen

Wenn Sie ein existierendes Zertifikat und einen privaten Schlüssel besitzen, die Sie zur Absicherung des HTTPS-Verkehrs nutzen wollen, können Sie diese Dateien über den Dialog Upload Certificate auf Ihr Gerät übertragen.

Nachdem Sie den Dialog mit Upload bestätigt haben, können Sie mit der Konfiguration der Zugriffswege fortfahren.

10.3. Zugriffswege konfigurieren

Nachdem Sie ein Zertifikat installiert haben, können Sie die Zugriffswege nun entsprechend Ihrer Anforderungen konfigurieren.

Wenn Sie den Zugriff auf Ihr Gerät per HTTPS absichern wollen, empfiehlt sich die Option HTTPS enforced (incl. redirect from HTTP to HTTPS). Das Gerät antwortet nur per HTTPS, leitet allerdings alle eingehenden HTTP-Anfragen auf HTTPS um. Benutzer, die versehentlich direkt oder über Bookmarks per HTTP auf die Weboberfläche zugreifen, werden also automatisch auf HTTPS umgeleitet.

Wenn es Ihnen sehr wichtig ist, dass keine einzige Anfrage im Klartext über das Netz geht, können Sie die Option HTTPS only wählen. Benutzer, die per HTTP zugreifen, erhalten mit dieser Einstellung eine Fehlermeldung.

Sie können außerdem beide Protokolle über HTTP and HTTPS gleichzeitig aktivieren. Allerdings ist diese Einstellung nur in Ausnahmefällen, zu Migrationszwecken oder zum Testen, empfehlenswert.

Sollten Sie HTTPS einmal deaktivieren wollen, so können Sie dies mit der Option HTTP only erreichen.

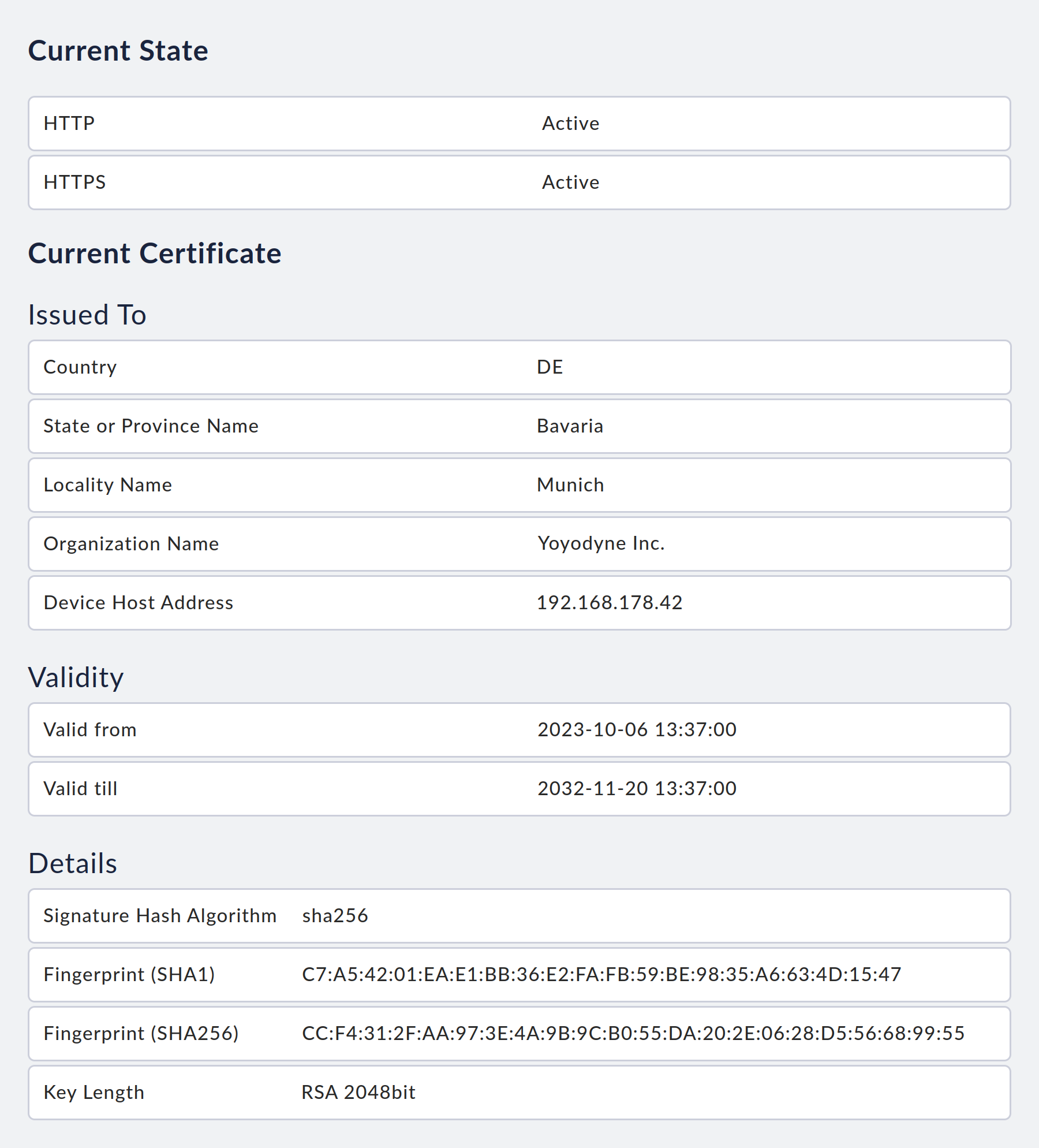

10.4. Aktuelle Konfiguration / Zertifikate anzeigen

Auf der Seite zur Konfiguration der Zugriffswege können Sie jederzeit die aktuell aktiven Zugriffswege sowie Informationen zum aktuellen Zertifikat einsehen.

11. Fehlerdiagnose

11.1. Logs

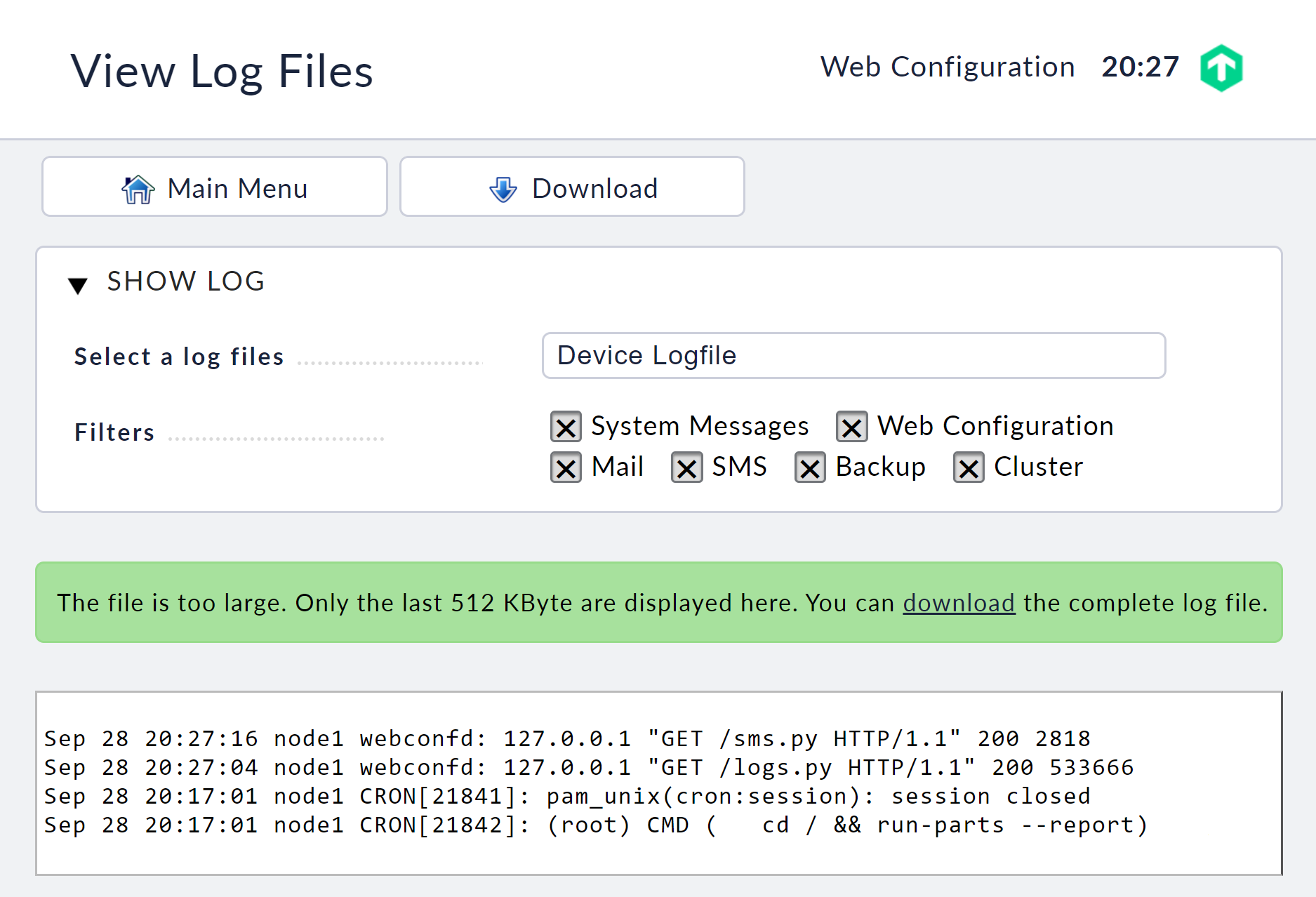

Trotz sorgfältiger Tests ist es nicht auszuschließen, dass es zu unvorhergesehenen Fehlern kommt, die ohne Blick auf das Betriebssystem nur schwer zu diagnostizieren sind.

Eine Möglichkeit ist, die Log-Einträge, die auf dem System erzeugt werden, per Syslog an einen Syslog-Server schicken zu lassen. Allerdings werden die Log-Einträge der einzelnen Monitoring-Instanzen nicht per Syslog verarbeitet, so dass diese nicht weitergeleitet werden und nur am Gerät eingesehen werden können.

Um die Fehlerdiagnose auf dem Gerät zu vereinfachen, existiert eine Ansicht zum Anzeigen diverser Log-Dateien des Geräts. Diese erreichen Sie über den Menüpunkt View Log Files im Hauptmenü der Weboberfläche.

Hier können Sie die Logs des Geräts auswählen und deren aktuellen Inhalt einsehen.

Hinweis: Das Systemlog wird bei jedem Start des Geräts neu initialisiert. Wenn Sie die Log-Einträge erhalten möchten, müssen Sie diese an einen Syslog-Server schicken.

An der lokalen Konsole gibt es ebenfalls die Möglichkeit, das Systemlog einzusehen. Auf dem zweiten Terminal werden die letzten Einträge des Systemlogs angezeigt.

Dieses Terminal erreichen Sie durch die Tastenkombination Ctrl+Alt+F2. Auf dem dritten Terminal werden alle Kernelmeldungen ausgegeben. Hier finden Sie bei Hardwareproblemen die entsprechenden Meldungen. Dieses Terminal ist mit der Tastenkombination Ctrl+Alt+F3 erreichbar. Mit Hilfe der Tastenkombination Ctrl+Alt+F1 können Sie wieder auf die Statusansicht zurückschalten.

11.2. Verfügbarer Arbeitsspeicher

Der im Gerät verfügbare Arbeitsspeicher steht Ihren Monitoring-Instanzen abzüglich des Speichers, der von den Systemprozessen der Checkmk Appliance benötigt wird, zur freien Verfügung.

Um die Stabilität der Systemplattform gewährleisten zu können, wird eine feste Menge des Arbeitsspeichers für die Systemprozesse reserviert. Je nach Konfiguration Ihres Geräts ist die Menge des reservierten Speichers wie folgt:

Einzelgerät (ohne Cluster-Konfiguration): 1152 MB

Geclustert: 1888 MB

Die oben angegebenen Werte gelten aber der Firmware-Version 1.7.6. Bis dahin wurden 100 MB für ein Einzelgerät bzw. 300 MB für Appliances im Cluster-Betrieb reserviert. |

Wenn Sie genau wissen wollen, wie viel Arbeitsspeicher Ihren Monitoring-Instanzen zur Verfügung steht und wie viel aktuell belegt ist, können Sie Ihr Gerät von Checkmk überwachen lassen. Auf dem Gerät wird ein Service User_Memory angelegt, der Ihnen die aktuellen und historischen Auslastungen durch Checkmk-Instanzen anzeigt.

Falls von den Monitoring-Instanzen mehr Arbeitsspeicher verlangt wird als verfügbar ist, wird automatisch einer der Prozesse der Monitoring-Instanzen beendet.

Dies wird durch Standard-Mechanismen des Linux-Kernels umgesetzt.

12. Service und Support

Bei Problemen während der Inbetriebnahme oder während des Betriebs, bitten wir Sie, zuerst dieses Handbuch zu Rate zu ziehen.

Aktuelle Support-Informationen zur Appliance sind zudem jederzeit im Internet über unsere Website abrufbar. Dort finden Sie die aktuellste Fassung der Dokumentation und allgemeine aktuelle Informationen, die über die Angaben in diesem Handbuch gegebenenfalls hinaus gehen.

Firmware

Die aktuellen Versionen der Firmware finden Sie auf unserer Website.

Hardware-Support

Bei einem Hardwareausfall kontaktieren Sie uns bitte per E-Mail an cma-support@checkmk.com oder per Telefon unter +49 89 99 82 097 - 20.

Software-Support

Im Fall eines Softwarefehlers, egal ob Firmware oder Checkmk-Monitoring-Software, kontaktieren Sie uns über das Checkmk Support-Portal. Die Unterstützung erfolgt im Rahmen des abgeschlossenen Support-Vertrags.

Support diagnostics

Sollten Sie in Checkmk mal mit Problemen konfrontiert sein, die Sie nicht selbsttätig — unter Zuhilfenahme dieses Handbuchs — lösen können, so bieten sich Ihnen mit dem offiziellen Checkmk-Support und dem Checkmk-Forum zwei exzellente Anlaufstellen. In beiden Fällen ist eine möglichst präzise Beschreibung des Fehlers oder der Problemstellung äußerst hilfreich. Zudem sind bestimmte Informationen zu Ihrer Checkmk Appliance für eine schnelle Analyse und Lösung zwingend erforderlich. Die grundlegendsten Informationen stellen hierbei sicherlich die von Ihnen eingesetzte Firmware-Version und die Plattform dar. Je nach Situation können jedoch wesentlich mehr Informationen erforderlich sein, um Ihrem Problem auf die Schliche zu kommen. In der Vergangenheit hat Ihnen der Checkmk-Support gesagt, welche Informationen Sie ihm zur Verfügung stellen müssen. Statt dass der Support Ihnen eine "Wunschliste" vorlegt und Sie damit auf eine Schnitzeljagd durch die unterschiedlichen Bereiche von Checkmk schickt, können Sie mit nur wenigen Klicks in der grafischen Oberfläche ein maßgeschneidertes Päckchen mit Informationen zusammenstellen — in diesem Artikel Dump genannt.

Wählen Sie im Hauptmenü der Weboberfläche die Option Support diagnostics. Auf der folgenden Seite werden die Informationen angezeigt, die gesammelt werden, sowie die weitere Option Disk performance, die Sie aktivieren sollten, wenn Ihr Problem möglicherweise mit den Festplatten zusammenhängt. Ein Klick Create dump startet die Erstellung eines Dumps. Sie erhalten einen Überblick über die gesammelten Dateien und die ausgeführten Befehle. Unten auf der Seite finden Sie einen Knopf zum Herunterladen des erstellten Dumps.

Geben Sie diesen Dump auf Anfrage oder proaktiv an den Checkmk-Support weiter.

Nicht unterstützte Modifikationen

Jegliche Modifikationen, Aktualisierungen oder Änderungen an der Appliance-Software oder -Hardware, die vom Benutzer oder von Dritten vorgenommen werden und nicht vom Hersteller autorisiert sind, führen dazu, dass sämtliche Support-Leistungen hinfällig werden. Dies schließt ein, ist aber nicht beschränkt auf:

die Installation einer nicht von uns gelieferten Firmware,

nicht autorisierte Software-Installation oder Upgrades,

und jegliche Manipulation der Konfiguration.