This is a machine translation based on the English version of the article. It might or might not have already been subject to text preparation. If you find errors, please file a GitHub issue that states the paragraph that has to be improved. |

1. Ottimizzare la sicurezza

Anche se il monitoraggio è "solo" un'osservazione, il tema della sicurezza informatica è sempre molto importante, soprattutto quando si connettono e si configurano sistemi remoti. Nell'articolo sulla sicurezza troverai una panoramica dei temi con cui puoi ottimizzare la sicurezza del tuo sistema.

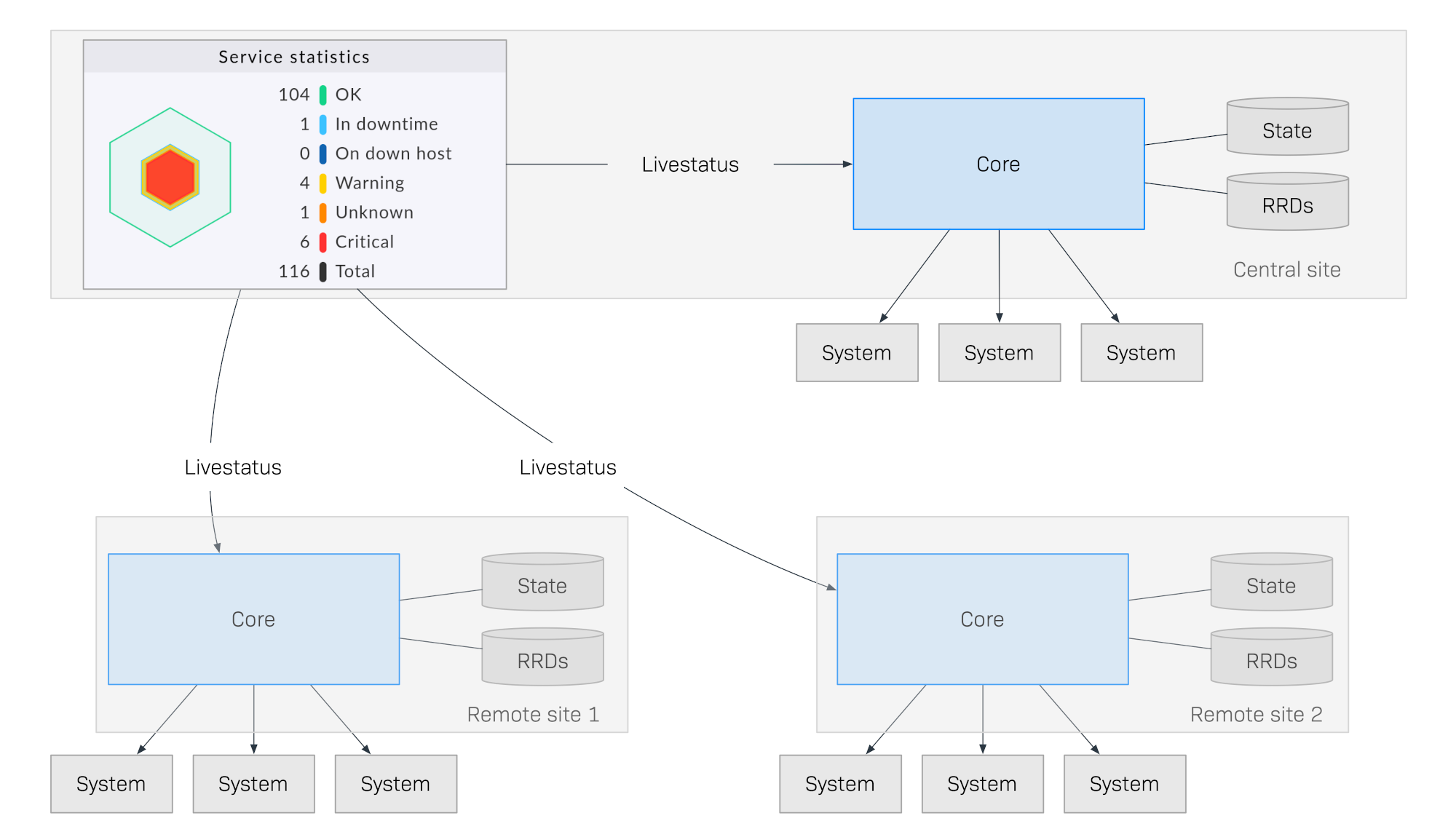

2. Monitoraggio di ambienti molto grandi

Quando il tuo monitoraggio raggiunge una scala tale da monitorare migliaia o addirittura più host, le questioni relative all'architettura e all'ottimizzazione diventano più urgenti. Una delle questioni più importanti è il monitoraggio distribuito. In questo caso si lavora con diverse istanze Checkmk che sono interconnesse per formare un sistema di grandi dimensioni e che, se necessario, possono essere configurate centralmente con un'impostazione distribuita.

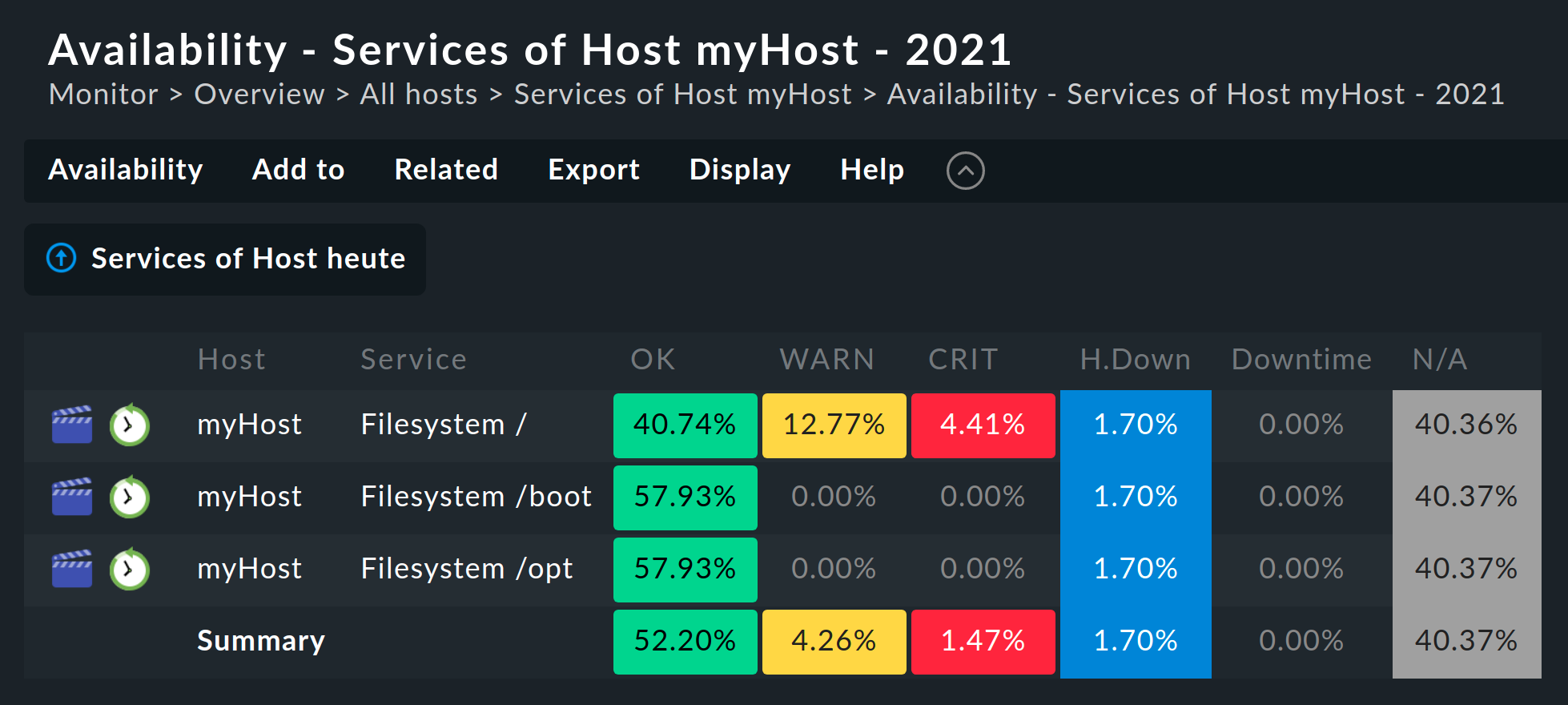

3. Disponibilità e SLA

Checkmk è in grado di calcolare con estrema precisione l'high availability degli host o dei servizi in un determinato lasso di tempo, il numero di interruzioni, la durata di tali interruzioni e molto altro ancora.

Sulla base dei dati sulla disponibilità, il modulo software SLA incluso nelle edizioni commerciali consente una valutazione molto più dettagliata per aiutare a rispettare gli accordi sul livello di servizio (SLA), che possono anche essere monitorati attivamente.

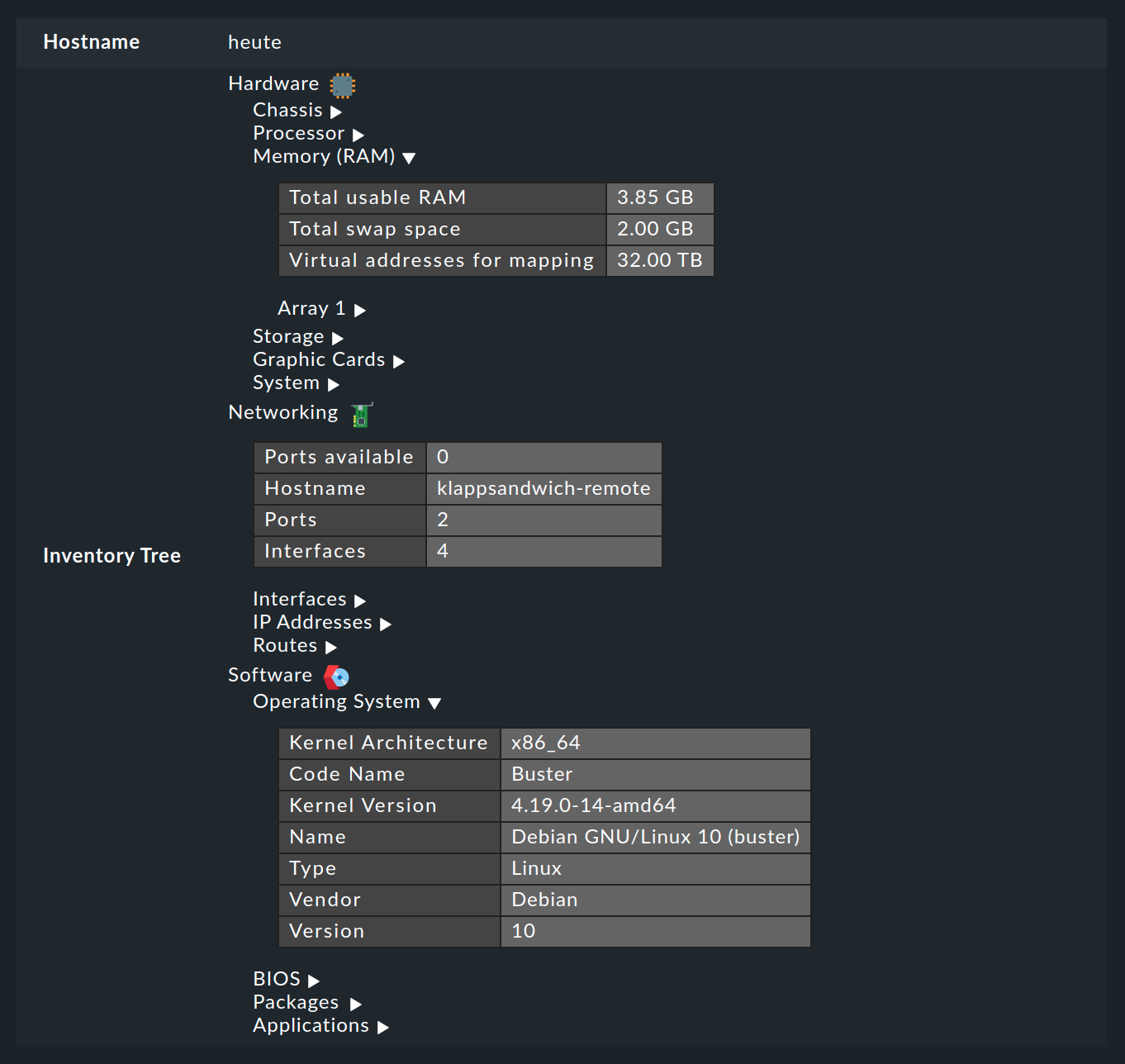

4. Inventario hardware/software

L'inventario hardware/software non fa più parte del monitoraggio, ma Checkmk può utilizzare gli agenti già esistenti per generare informazioni esaustive sull'hardware e sul software dei sistemi monitorati. Questo è molto utile per la manutenzione, la gestione delle licenze o il riempimento automatico dei database di gestione della configurazione.

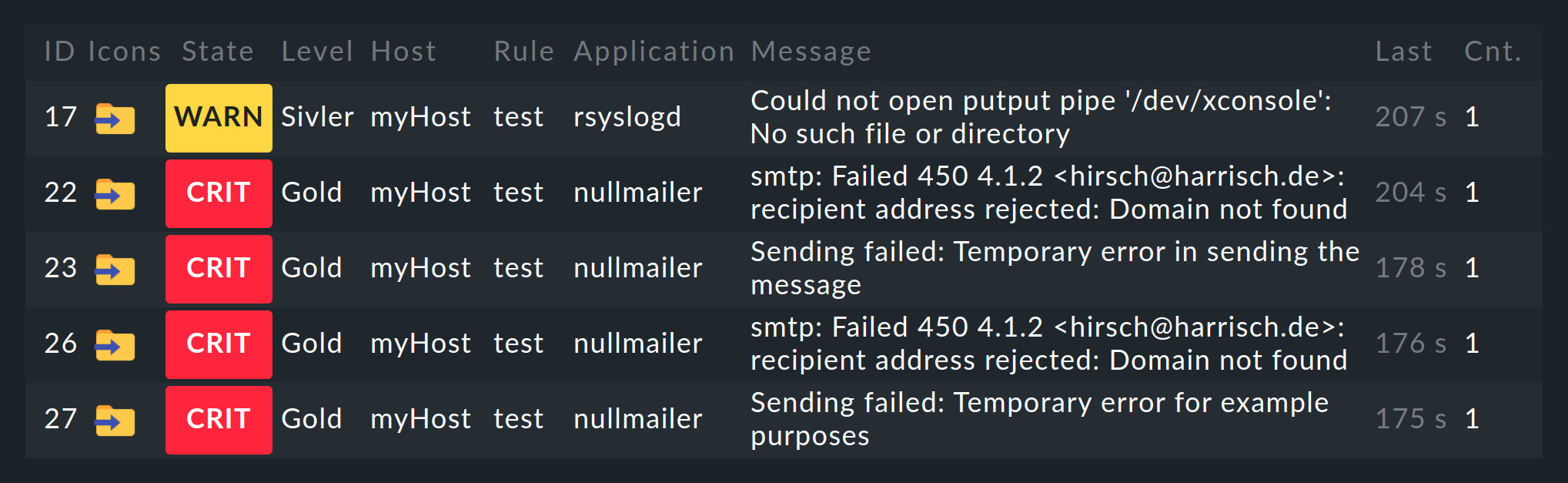

5. Monitoraggio di messaggi ed eventi

Finora ci siamo occupati solo del monitoraggio degli stati attuali di host e servizi. Una questione completamente diversa è la valutazione dei messaggi spontanei che appaiono ad esempio nei file di log o che vengono inviati tramite syslog o SNMP trap. Checkmk filtra gli eventi rilevanti dai messaggi in arrivo e a questo scopo dispone di un sistema completamente integrato chiamato Console degli Eventi.

6. Visualizzazione tramite mappature e diagrammi

Con il componente aggiuntivo NagVis integrato in Checkmk, puoi visualizzare gli stati su mappe o diagrammi personalizzati. Questo è eccellente per creare panoramiche generali accattivanti, ad esempio su un monitor in una sala di controllo.

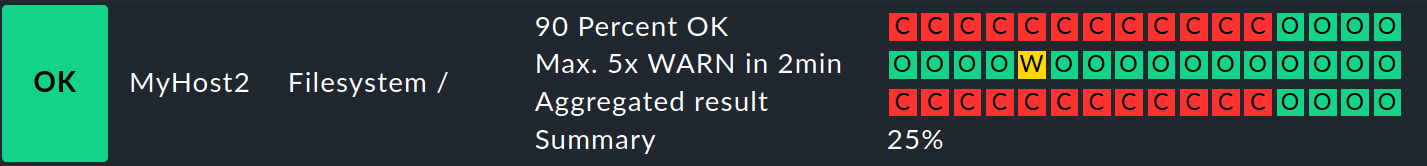

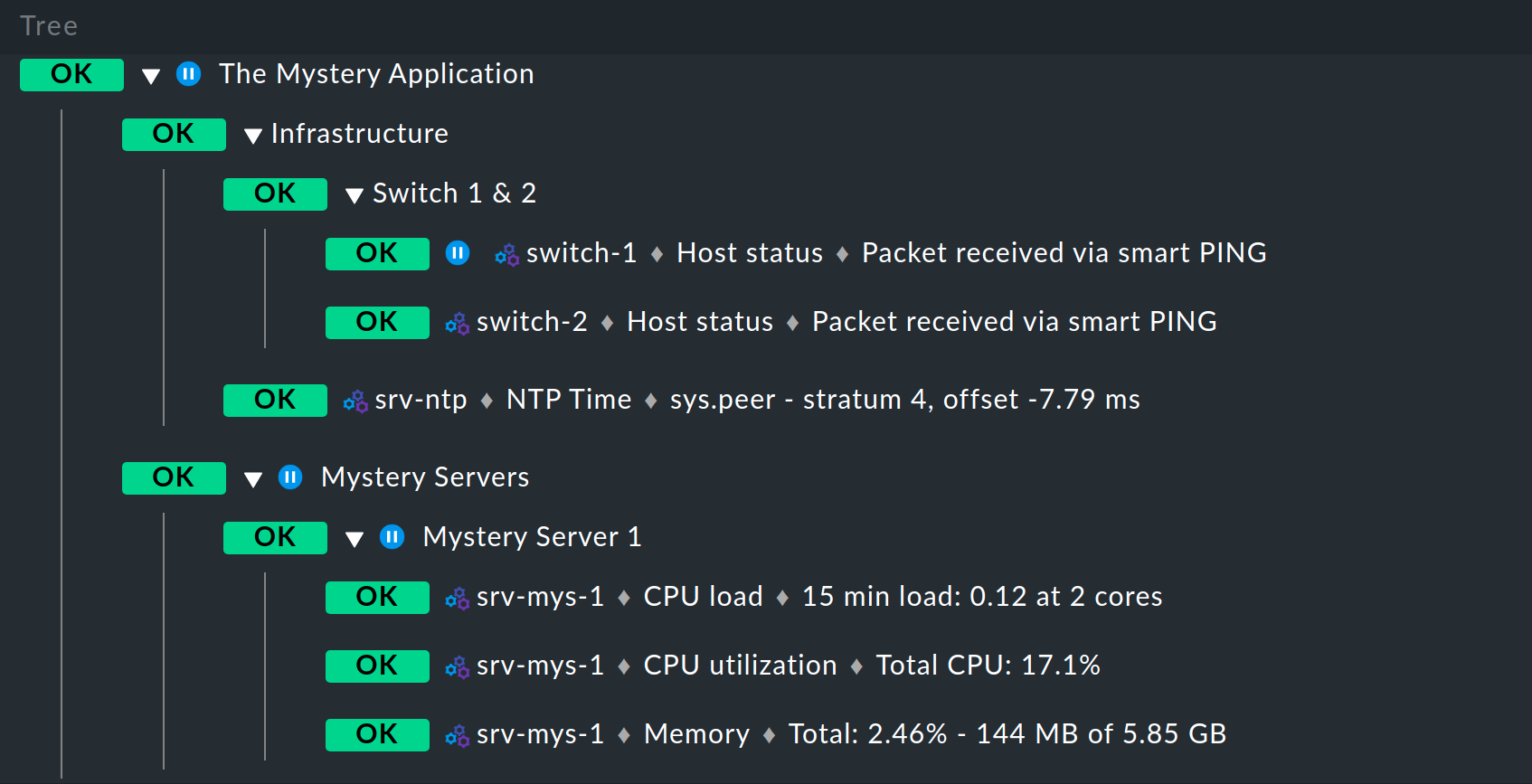

7. Business Intelligence (BI)

Con il modulo software di Business Intelligence integrato in Checkmk, puoi ricavare lo stato generale delle applicazioni business-critical dai numerosi dati di stato individuali e visualizzarli in modo chiaro.

8. Creare report in formato PDF

Le informazioni disponibili in Checkmk - visualizzazioni, tabelle di disponibilità, grafici, loghi e molto altro - possono essere raccolte in report ed esportate come documenti PDF stampabili. I report PDF possono essere creati solo nelle edizioni commerciali.

9. Aggiornamento automatico dell'agente

Se monitori molti server Linux e Windows, puoi usare l'aggiornamento dell'agente incluso nelle edizioni commerciali per avere un metodo centralizzato per mantenere aggiornati gli agenti di monitoraggio e le loro configurazioni.

10. Sviluppare i propri plug-in

Anche se Checkmk offre oltre 2000 plug-in di controllo, a volte può capitare che manchi un plug-in specifico. Un'introduzione allo sviluppo di estensioni per Checkmk è contenuta in un articolo dedicato.