1. Sicherheit optimieren

Auch wenn im Monitoring „nur“ geschaut wird, ist das Thema IT-Sicherheit auch hier sehr wichtig, insbesondere bei der Anbindung und Einrichtung ferner Systeme. Im Artikel über Sicherheit finden Sie eine Übersicht von Themen, mit denen Sie die Sicherheit Ihres Systems optimieren können.

2. Sehr große Umgebungen überwachen

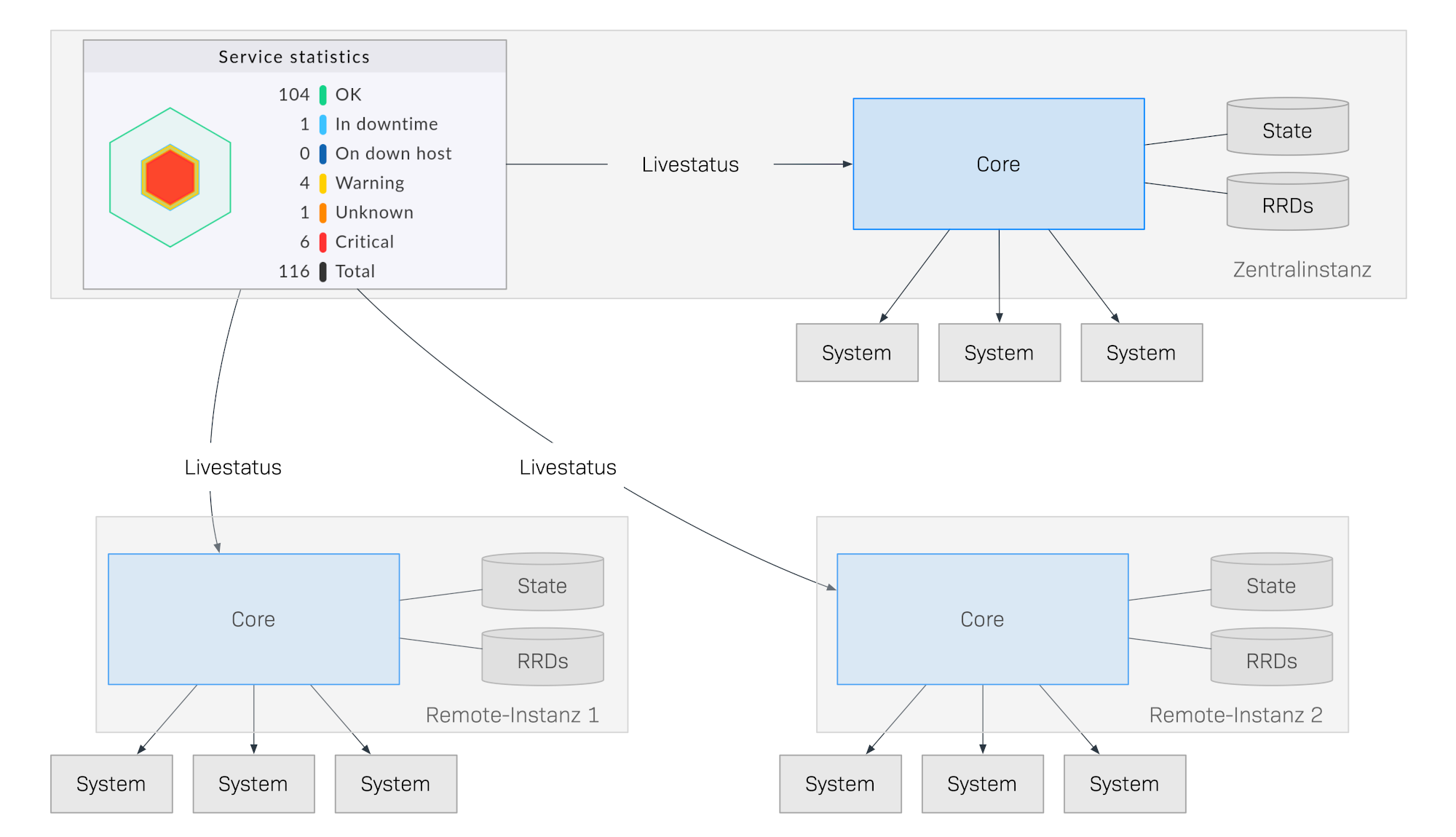

Wenn Ihr Monitoring eine Größenordnung erreicht hat, in der Sie Tausende oder noch mehr Hosts überwachen, werden Fragen der Architektur und der Optimierung dringlicher. Eines der wichtigsten Themen ist dabei das verteilte Monitoring. Dabei arbeiten Sie mit mehreren Checkmk-Instanzen, die zu einem großen System zusammengeschaltet sind und bei Bedarf global verteilt sein können.

3. Verfügbarkeit und SLAs

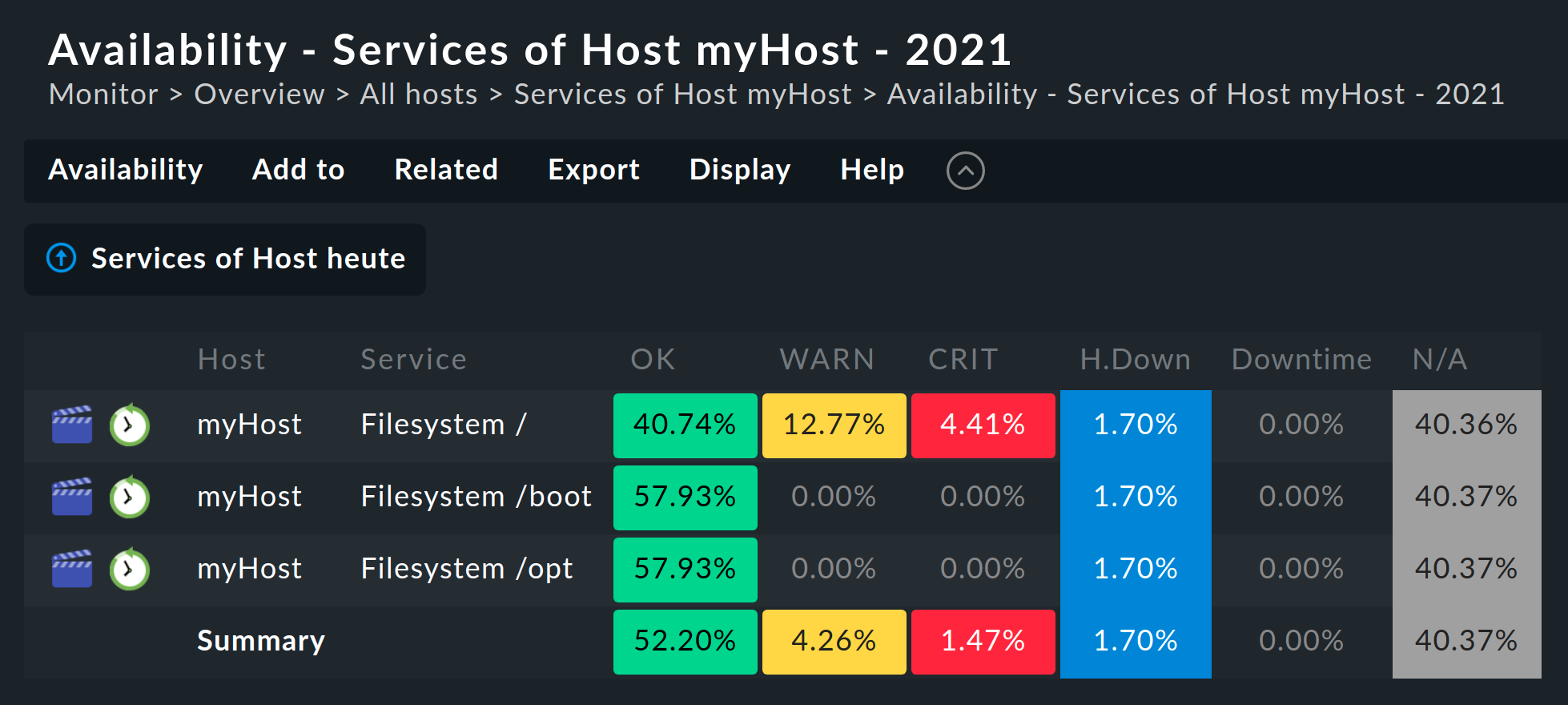

Checkmk kann sehr präzise berechnen, wie hoch die Verfügbarkeit (availability) von Hosts oder Services in bestimmten Zeiträumen war, wie viele Ausfälle es gegeben hat, wie lang diese waren und vieles mehr.

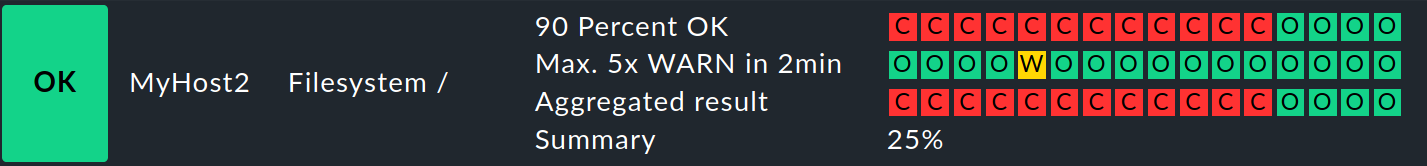

Auf den Verfügbarkeitsdaten aufbauend ermöglicht das in den Checkmk Enterprise Editions enthaltene SLA Software-Modul eine wesentlich detailliertere Auswertung zur Einhaltung von Service Level Agreements, die sogar aktiv überwacht werden können.

4. Hardware und Software inventarisieren

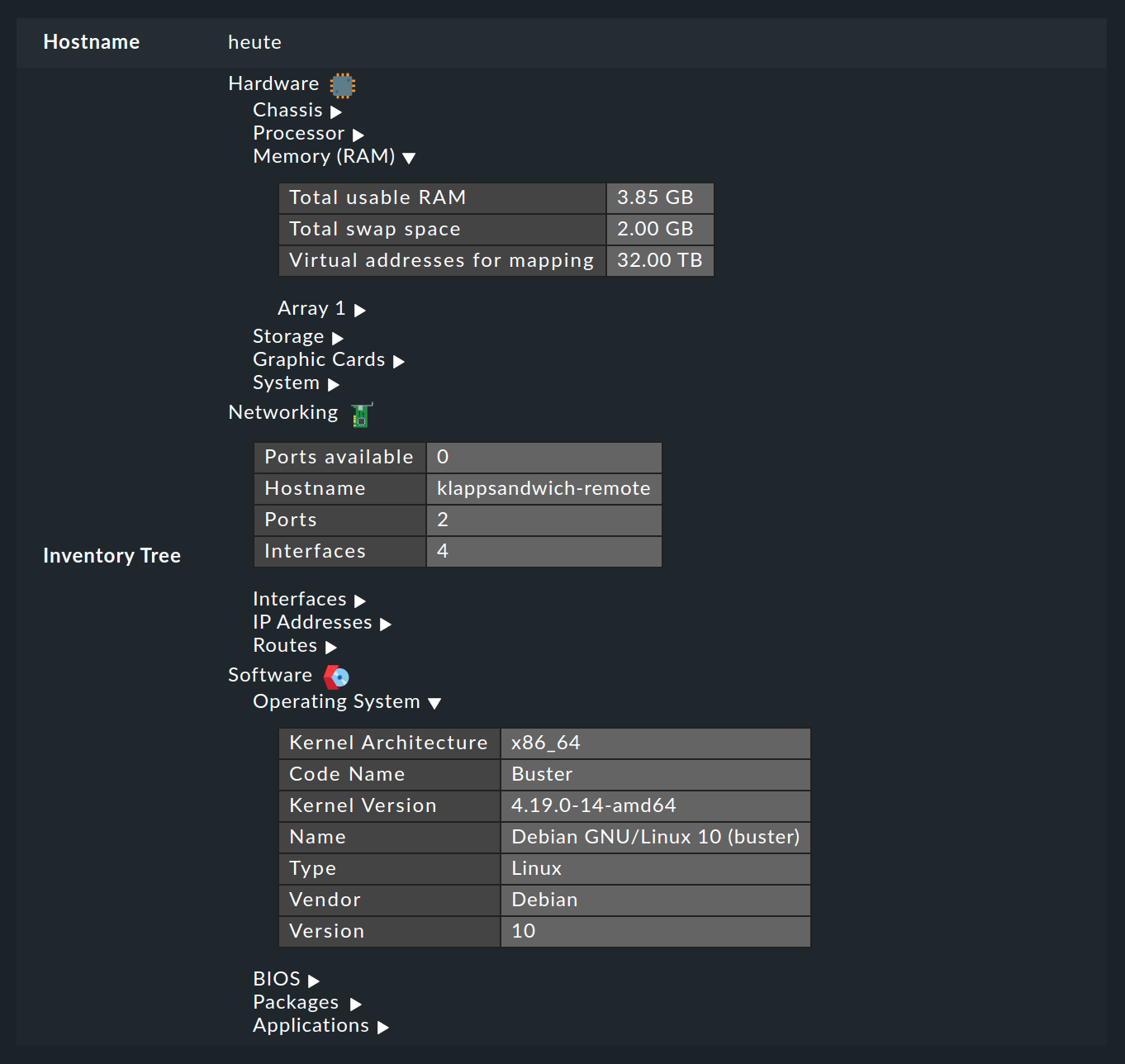

Die Hardware-/Software-Inventur gehört eigentlich nicht mehr zum Monitoring, aber Checkmk kann mit den bereits vorhandenen Agenten umfangreiche Informationen zu Hardware und Software Ihrer überwachten Systeme ermitteln. Dies ist sehr hilfreich für die Wartung, das Lizenzmanagement oder das automatische Befüllen von Configuration Management Databases.

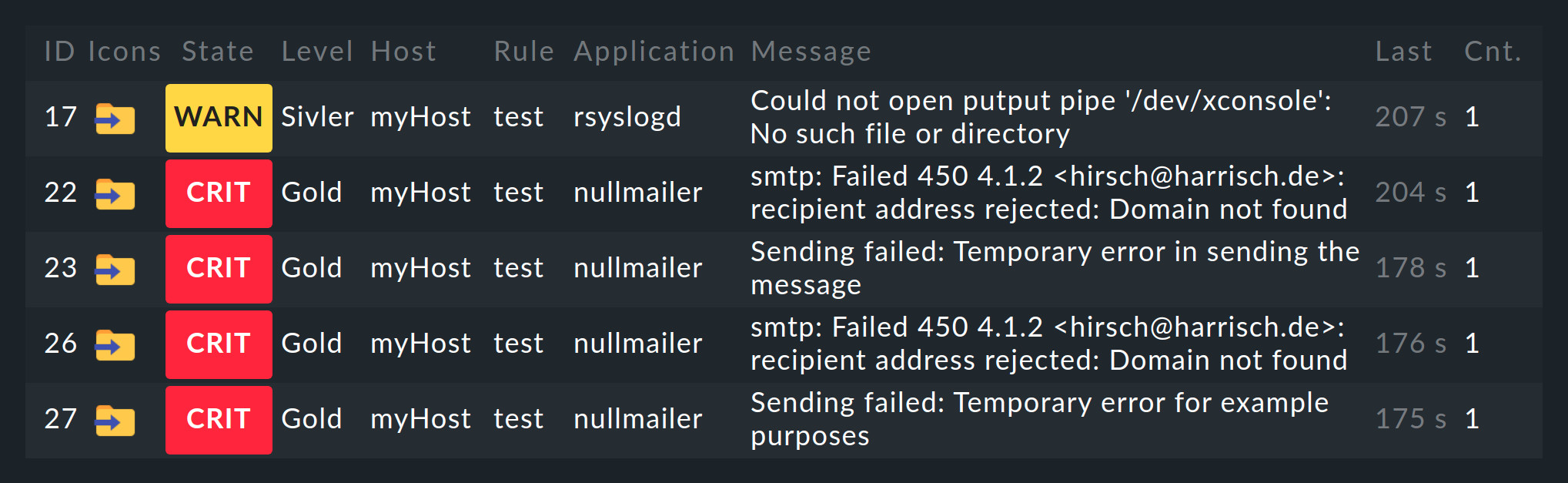

5. Meldungen und Ereignisse überwachen

Bisher haben wir uns nur mit der Überwachung der aktuellen Zustände von Hosts und Services befasst. Ein ganz anderes Thema ist die Auswertung spontaner Meldungen, die z.B. in Log-Dateien auftauchen oder per Syslog oder SNMP-Traps versendet werden. Checkmk filtert aus den eingehenden Meldungen die relevanten Ereignisse (events) heraus und hat dafür ein komplett integriertes System mit dem Namen Event Console.

6. Auf Karten und Diagrammen visualisieren

Mit dem in Checkmk integrierten Add-on NagVis können Sie auf beliebigen Karten oder Diagrammen Zustände darstellen. Dies eignet sich hervorragend, um ansprechende Gesamtübersichten zu erstellen, z.B. auf einem Bildschirm in einem Leitstand.

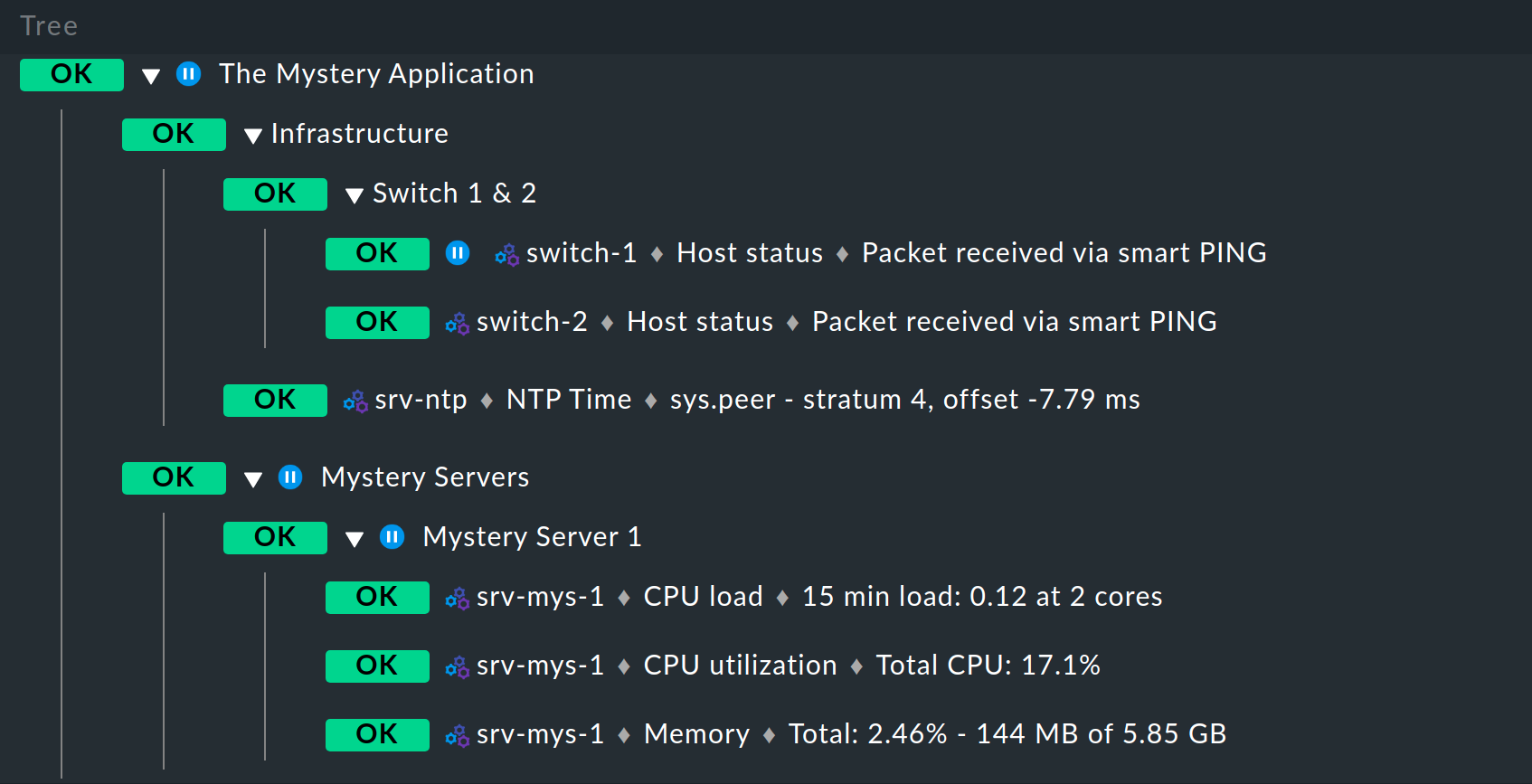

7. Business Intelligence (BI)

Mit dem in Checkmk integrierten Software-Modul Business Intelligence können Sie aus den vielen einzelnen Statuswerten den Gesamtzustand von geschäftskritischen Anwendungen ableiten und übersichtlich darstellen.

8. PDF-Berichte erstellen

Die in Checkmk zur Verfügung stehenden Informationen (Tabellenansichten, Verfügbarkeitstabellen, Graphen, Logos, und vieles mehr) können zu Berichten (reports) zusammengestellt und als druckfähige PDF-Dokumente exportiert werden.

PDF-Berichte können nur in den Checkmk Enterprise Editions erstellt werden.

9. Agenten automatisch updaten

Wenn Sie viele Linux- und Windows-Server überwachen, können Sie den in den Checkmk Enterprise Editions enthaltenen Agent Updater benutzen, um Ihre Monitoring-Agenten und deren Konfiguration zentralisiert auf dem gewünschten Stand zu halten.

10. Eigene Plugins entwickeln

Auch wenn Checkmk fast 2000 Check-Plugins mit ausliefert, kann es trotzdem vorkommen, dass ein konkretes Plugin fehlt. Eine Einführung in die Entwicklung eigener Plugins erhalten Sie im Artikel über das Schreiben von Check-Plugins.