This is a machine translation based on the English version of the article. It might or might not have already been subject to text preparation. If you find errors, please file a GitHub issue that states the paragraph that has to be improved. |

1. Introduzione

In Checkmk puoi configurare i parametri di host e servizi utilizzando delle regole. Questa caratteristica rende Checkmk molto efficace in ambienti complessi e porta anche una serie di vantaggi alle installazioni più piccole. Per chiarire il principio della configurazione rule-based la confronteremo con il metodo classico.

1.1. L'approccio classico

A titolo di esempio, prendiamo la configurazione dei threshold per WARN e CRIT nel monitoraggio dei file system. Con una configurazione orientata ai dati, per ogni file system si dovrebbe inserire una riga in una tabella:

| Host | File system | WARN | Critico |

|---|---|---|---|

|

|

90 % |

95 % |

|

|

90 % |

95 % |

|

|

90 % |

95 % |

|

|

85 % |

90 % |

|

|

85 % |

90 % |

|

|

85 % |

95 % |

|

|

100 % |

100 % |

Si tratta di un'operazione relativamente semplice, ma solo perché la tabella di questo esempio è breve. In pratica, ci sono centinaia o migliaia di file system. Strumenti come il copia e incolla e le operazioni in blocco possono semplificare il lavoro, ma il problema di base rimane: come si può identificare e implementare una policy standard? Qual è la regola generale? Come dovrebbero essere preimpostati i threshold per gli host futuri?

1.2. Meglio se rule-based!

Sostituiamo la logica della tabella precedente con un set di regole. Se assumiamo che myserver001 sia un sistema di prova e che in ogni caso la prima regola si applichi a tutti i file system, il risultato sarà quello di ottenere le stesse soglie della tabella precedente:

I file system con il mount point

/var/transhanno una soglia del 100/100 %.Il file system

/sapdatasumyserver002ha una soglia dell'85/95%.I file system sui sistemi di prova hanno una soglia del 90/95%.

Tutti i file system (non specificati) hanno una soglia dell'85/90%.

Certo, per due soli host non si ottiene molto, ma con pochi host in più si può fare rapidamente una grande differenza. I vantaggi della configurazione rule-based sono evidenti:

La policy è chiaramente riconoscibile e può essere implementata in modo affidabile.

Puoi modificare la policy in qualsiasi momento senza dover gestire migliaia di set di dati.

Leeccezioni sono sempre possibili, ma sono documentate sotto forma di regole.

L'integrazione di nuovi host è semplice e meno soggetta a errori.

Per questo motivo, con Checkmk troverai un'abbondanza di regole per la notifica personalizzata di host e servizi: soglie, impostazioni di monitoraggio, responsabilità, notifiche, configurazione degli agenti e molto altro ancora.

1.3. Tipi di set di regole

All'interno di Setup Checkmk organizza le regole in set di regole. Ogni set di regole ha il compito di definire un parametro specifico per gli host o i servizi. Checkmk contiene più di 700 set di regole! Ecco alcuni esempi:

Host check command- definisce come determinare se gli host sono UP.

Alternative display name for services- definisce nomi alternativi per la visualizzazione dei servizi.

JVM memory levels- definisce le soglie e altri parametri per il monitoraggio dell'utilizzo della memoria delle macchine virtuali (VM) Java.

Ogni set di regole è responsabile o per gli host o per i servizi - mai per entrambi. Se un parametro può essere definito sia per gli host che per i servizi, esiste una coppia di regole applicabili - es. Normal check interval for host checks e Normal check interval for services checks.

Alcuni set di regole, in senso stretto, non definiscono parametri, ma creano servizi. Un esempio sono le regole per gli active check, che si trovano all'indirizzo Setup > Services > HTTP, TCP, Email, …. Con queste regole puoi, ad esempio, impostare un controllo HTTP per determinati host. Queste regole sono classificate come regole per gli host, perché se un controllo di questo tipo esiste su un host è considerato una proprietà dell'host.

Inoltre, ci sono set di regole che controllano la discovery del servizio. Con questi puoi, ad esempio, tramite Windows service discovery definire per quali servizi Windows devono essere creati controlli automatici se vengono trovati su un sistema. Anche queste sono regole host.

La maggior parte dei set di regole determina i parametri di specifici plug-in di controllo. Un esempio è Network interfaces and switch ports. Le impostazioni di queste regole sono adattate in modo molto specifico al plug-in appropriato. Tali set di regole vengono utilizzati fondamentalmente solo con quei servizi che si basano su questo plug-in. Se non sei sicuro di quale set di regole sia responsabile per quali servizi, puoi scoprirlo navigando direttamente attraverso il servizio fino alla regola pertinente. Come fare verrà spiegato più avanti.

1.4. I tag degli host

Una cosa che non abbiamo ancora menzionato: nell'esempio precedente c'è una regola per tutti i sistemi di test. Dove viene definito che un host è un sistema di test?

In Checkmk, qualcosa come il sistema di test è noto come tag degli host. Puoi vedere quali tag sono disponibili tramite Setup > Hosts > Tags. Alcuni tag sono già predefiniti, ad esempio per un Test system definito nel gruppo di tag Criticality.

L'applicazione dei tag agli host avviene esplicitamente nelle proprietà dell'host o attraverso l'ereditarietà nella gerarchia delle cartelle. Come fare è spiegato nell'articolo sugli host. Come creare i tuoi tag e quali sono i tag predefiniti è spiegato nell'articolo sui tag degli host.

2. Determinare i set di regole corretti

2.1. Set di regole per gli host

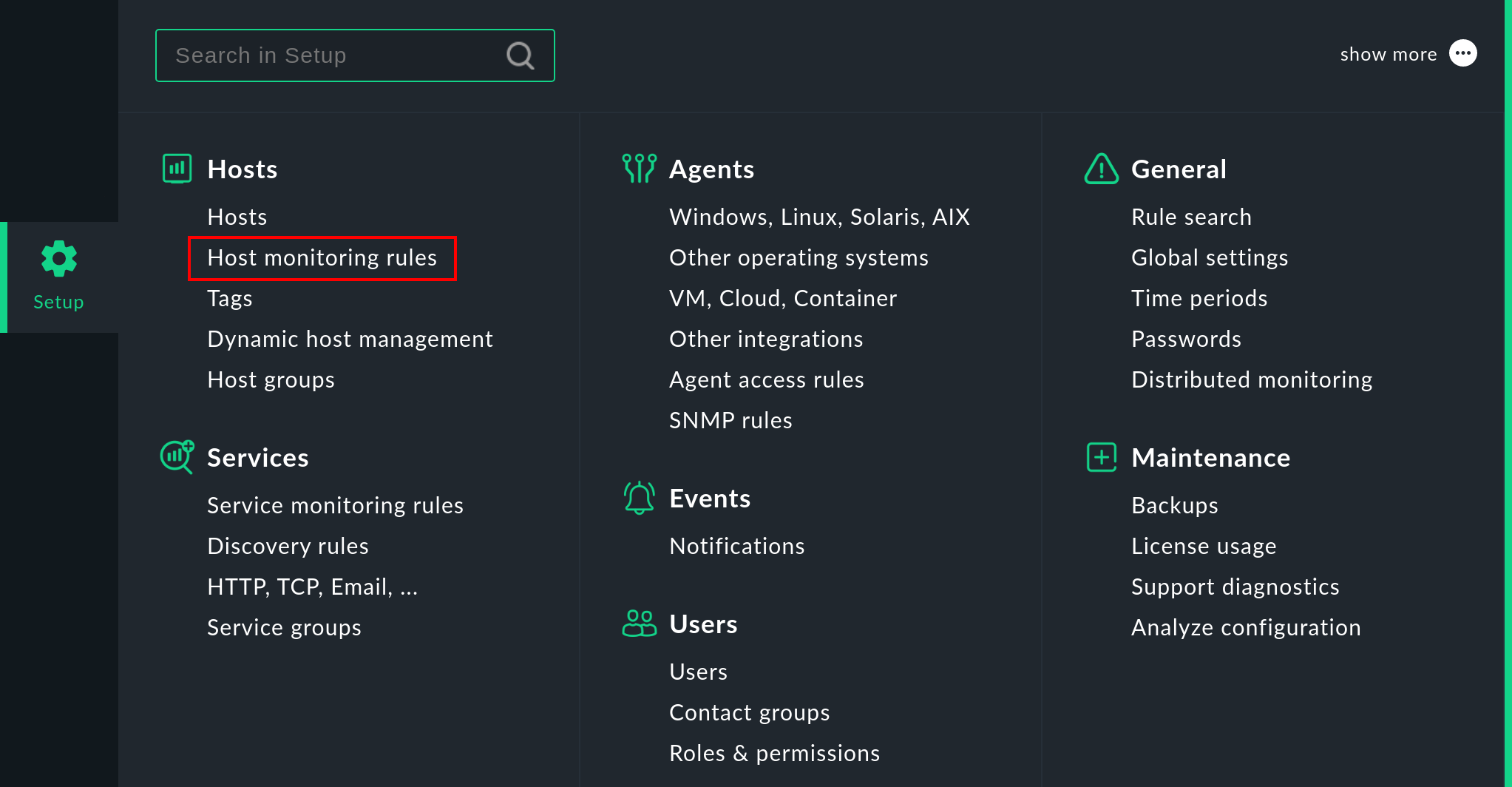

Se desideri creare una nuova regola che definisca un parametro per uno o più host, ci sono diversi modi per farlo. Il modo diretto è attraverso il gruppo corrispondente nel menu setup, in questo caso Setup > Hosts > Host monitoring rules:

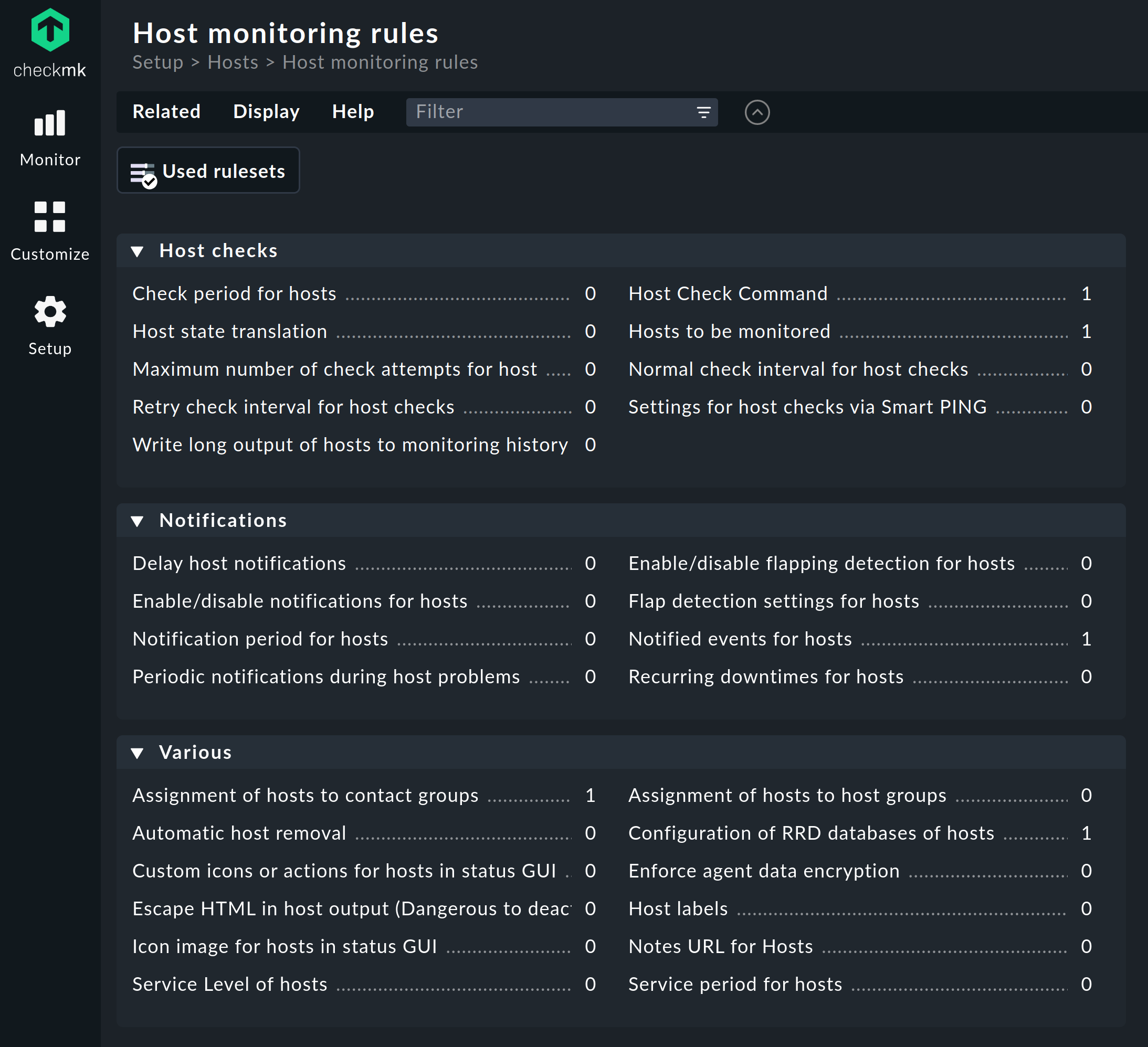

Nella seguente visualizzazione vengono visualizzati tutti i set di regole rilevanti per il monitoraggio degli host. I numeri che seguono i nomi di questi set di regole indicano il numero di regole già definite:

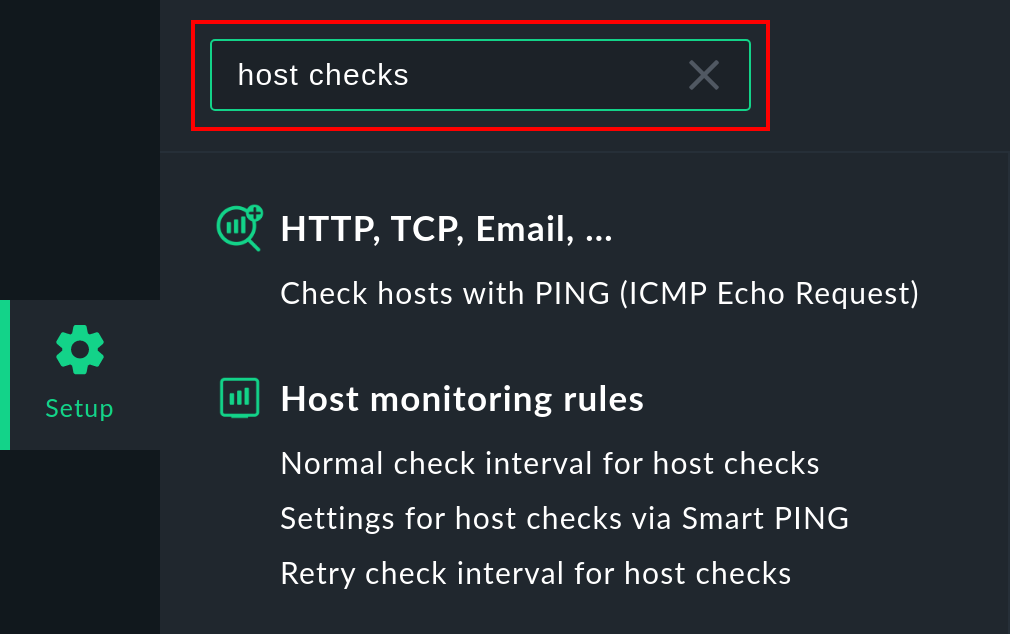

Tuttavia, puoi raggiungere il tuo obiettivo in modo più rapido attraverso il campo di ricerca. Per farlo, ovviamente, devi sapere approssimativamente come si chiama il set di regole. Ecco il risultato della ricerca di host checks come esempio.

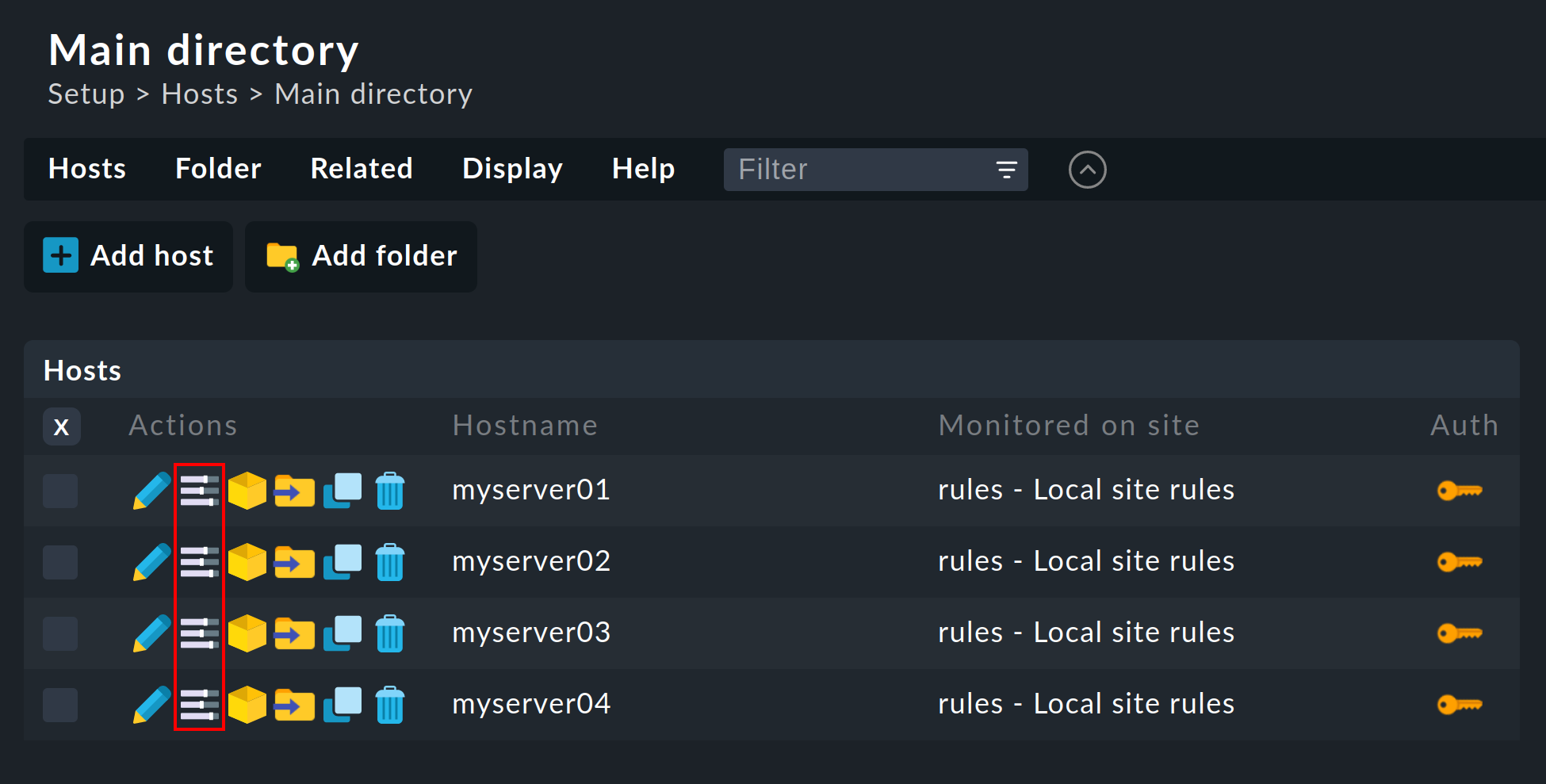

Un altro modo è quello di utilizzare la voce di menu Hosts > Effective parameters nelle proprietà di un host esistente nel Setup o il menu a icone nell'elenco degli host di una cartella.

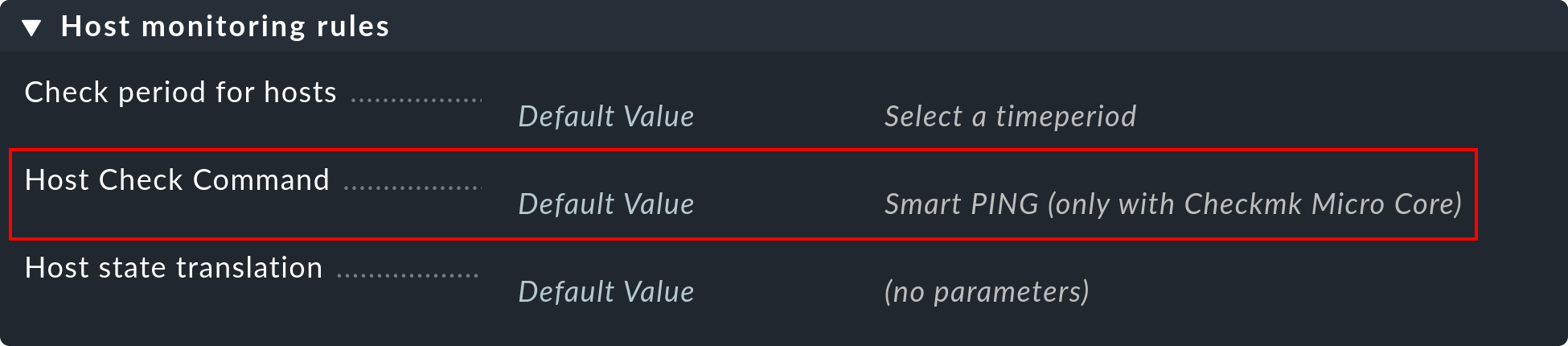

Qui troverai non solo tutti i set di regole che riguardano l'host, ma anche il parametro attualmente in vigore per questo host. Nell'esempio di Host check command non si applica alcuna regola per l'host mostrato, che è quindi impostato sul valore predefinito Smart PING (only with Checkmk Micro Core) delle edizioni commerciali. In Checkmk Raw il valore predefinito è PING (active check with ICMP echo request).

Clicca su Host check command per vedere il set completo di regole.

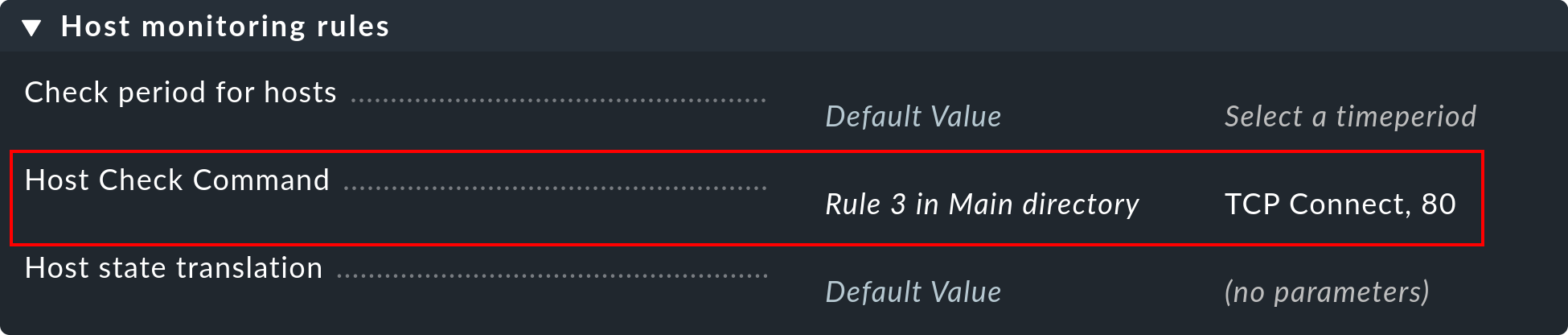

Se esiste già una regola, al posto di Default value appare il numero della regola che definisce questo parametro.

Cliccando su di esso si accede direttamente alla regola.

2.2. Set di regole per i servizi

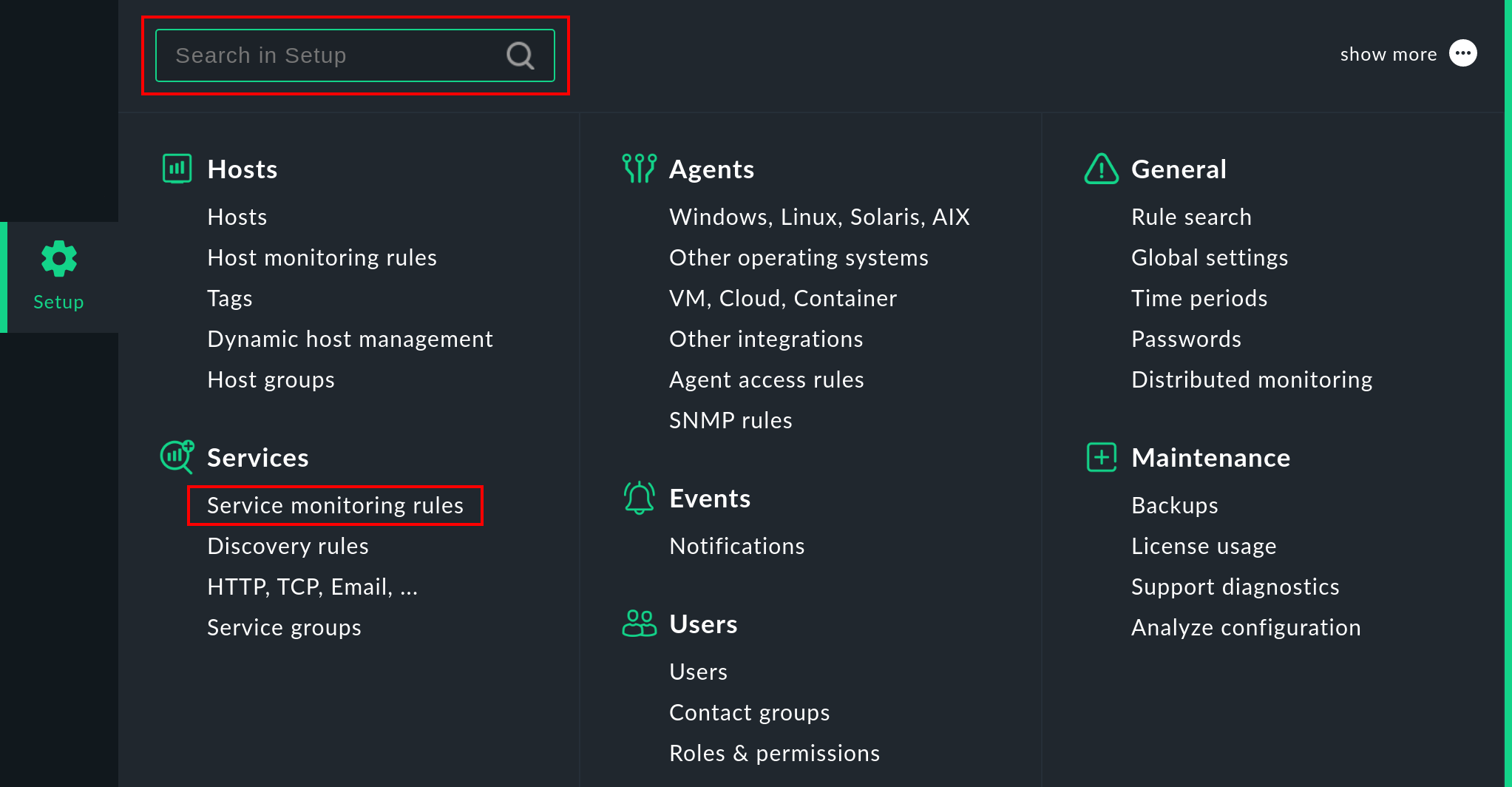

Il percorso per accedere ai set di regole per i servizi è simile. L'accesso generale avviene tramite il menu Setup, in questo caso Setup > Services > Service monitoring ruleso, più appropriatamente, tramite il campo di ricerca.

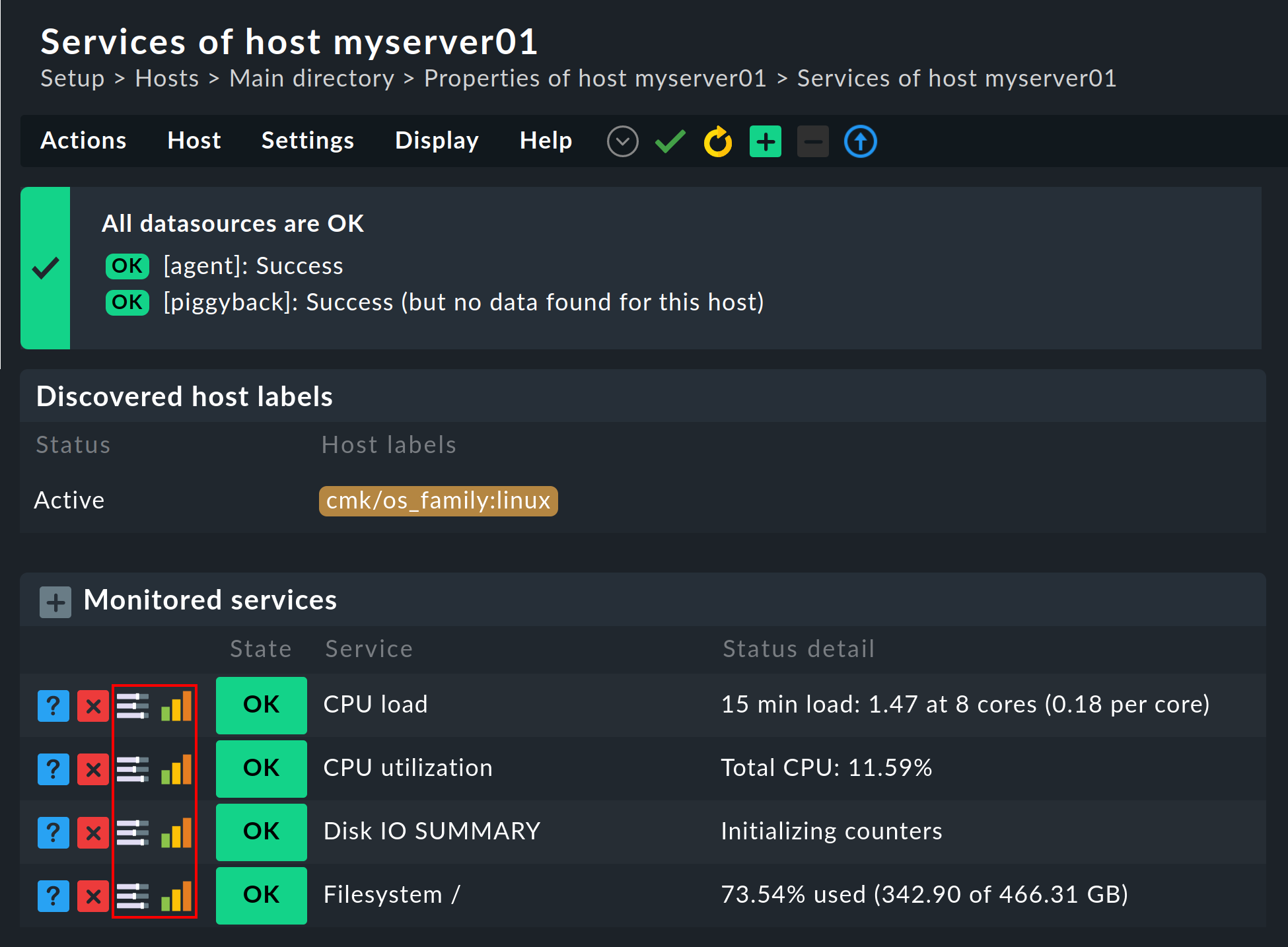

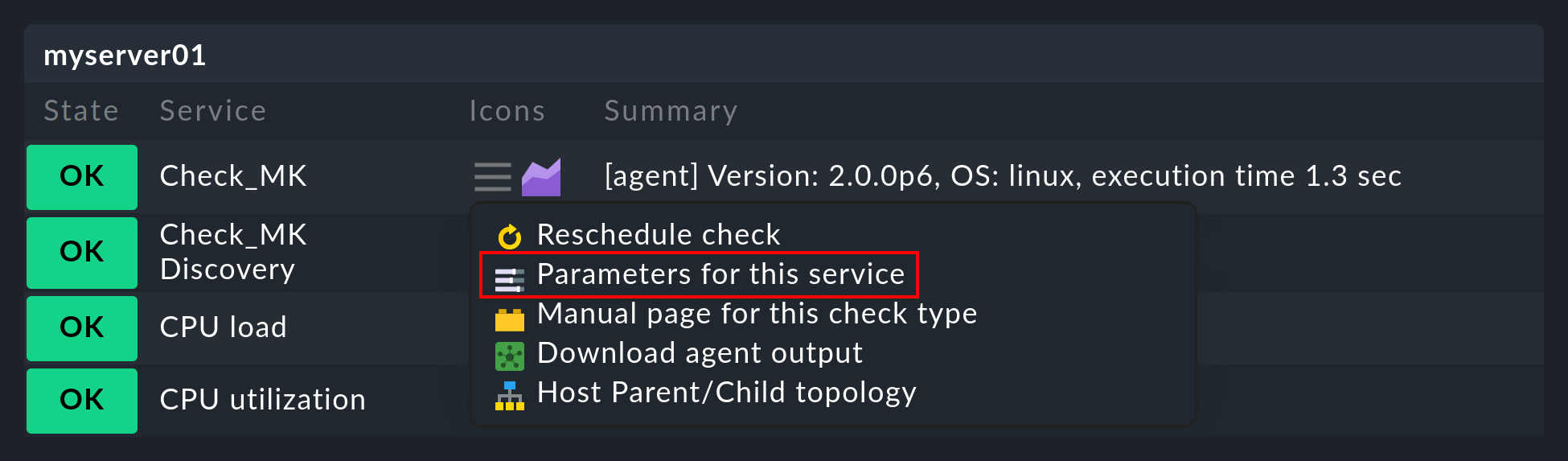

Se non hai ancora molta dimestichezza con i nomi del plug-in, allora il percorso attraverso il servizio è più semplice. Come per gli host, esiste anche una pagina in cui vengono mostrati tutti i parametri di un servizio e in cui hai la possibilità di accedere direttamente ai set di regole applicabili. Puoi accedere a questa pagina di parametri con il simbolo presente nell'elenco dei servizi di un host nel Setup. L'icona ti porta direttamente al set di regole che definisce i parametri del plug-in di controllo per questo servizio.

Inoltre, il simbolo della pagina dei parametri si trova anche nel monitoraggio del menu delle azioni di ogni servizio:

2.3. Servizi applicati

Nel menu Setup troverai anche la voce Enforced Services. Come suggerisce il nome, puoi usare questi set di regole per forzare la creazione di servizi sui tuoi nomi host. I dettagli si trovano nell'articolo sui servizi. Un piccolo numero di set di regole, come Simple checks for BIOS/Hardware errors, si trova solo tra i servizi forzati. Si tratta di servizi che non derivano dalla scoperta del servizio, ma che vengono creati manualmente da te.

2.4. Set di regole in uso

In ognuno dei set di regole sopra menzionati - sia in Host monitoring rules che in Service monitoring rules- puoi usare Related > Used rulesets nella barra del menu per visualizzare solo i set di regole in cui hai definito almeno una regola. Questo è spesso un modo comodo per iniziare se vuoi apportare modifiche alle regole esistenti. Tra l'altro, alcune regole saranno state generate di default durante la creazione dell'istanza Checkmk e fanno parte della configurazione di esempio. Anche queste sono visualizzate qui.

2.5. Regole inefficaci

Il monitoraggio è una questione complessa. Può capitare che ci siano regole che non corrispondono a un singolo host o servizio, o perché hai commesso un errore o perché gli host e i servizi corrispondenti sono scomparsi. Queste regole inefficaci possono essere trovate nei suddetti set di regole tramite Related > Ineffective rulesets nella barra del menu.

2.6. Set di regole obsolete

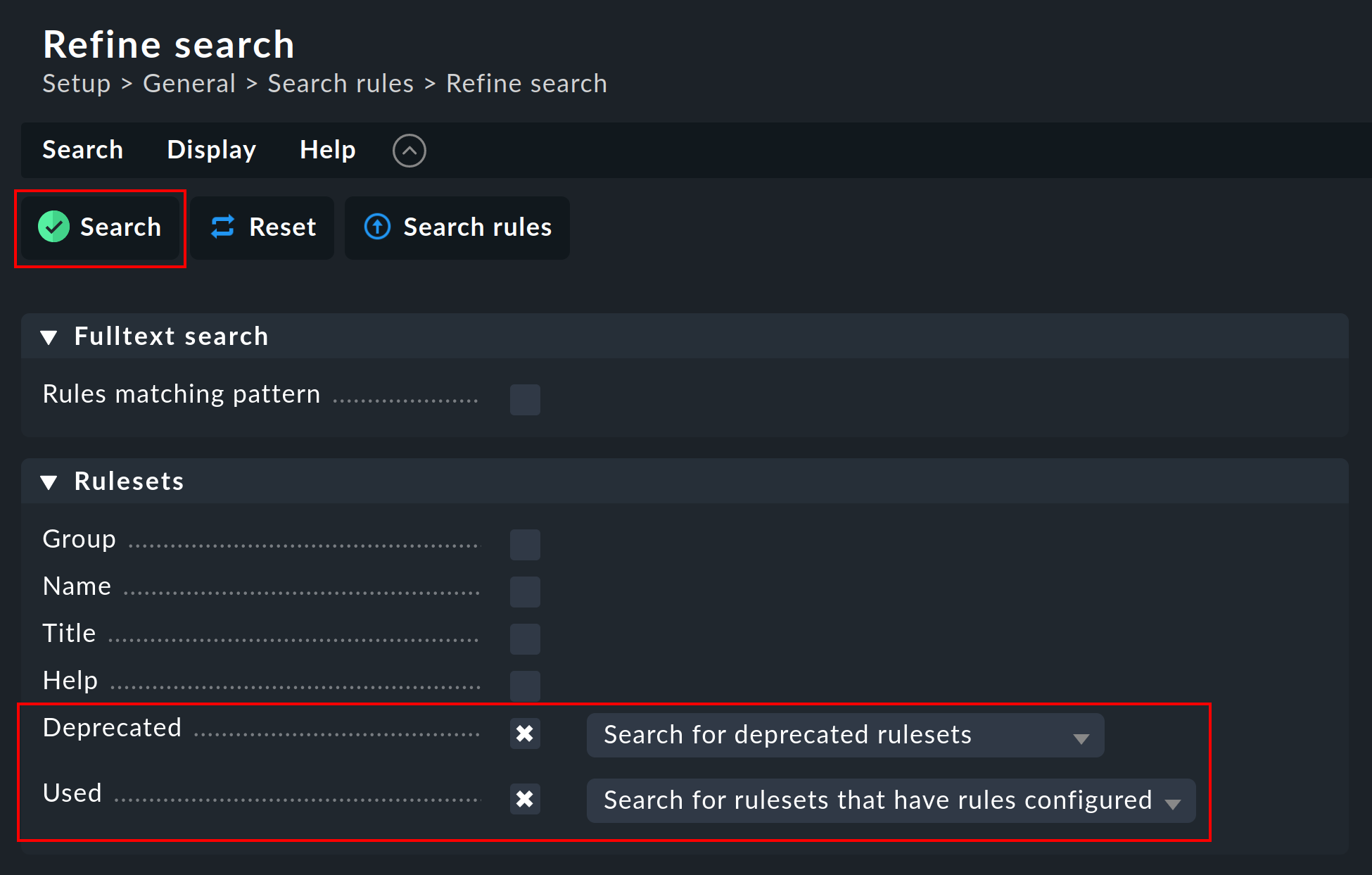

Checkmk è in costante sviluppo. A volte le cose vengono standardizzate e può capitare che alcuni set di regole vengano sostituiti da altri. Se sono in uso tali set di regole, il modo più semplice per trovarli è fare una ricerca di regole. Aprila tramite Setup > General > Rule search. Poi clicca nella barra del menu su Rules > Refine search, seleziona Search for deprecated rulesets come opzione per Deprecatede seleziona Search for rule sets that have rules configured come opzione per Used. Dopo un ulteriore clic su Search otterrai la panoramica desiderata.

3. Creazione e modifica delle regole

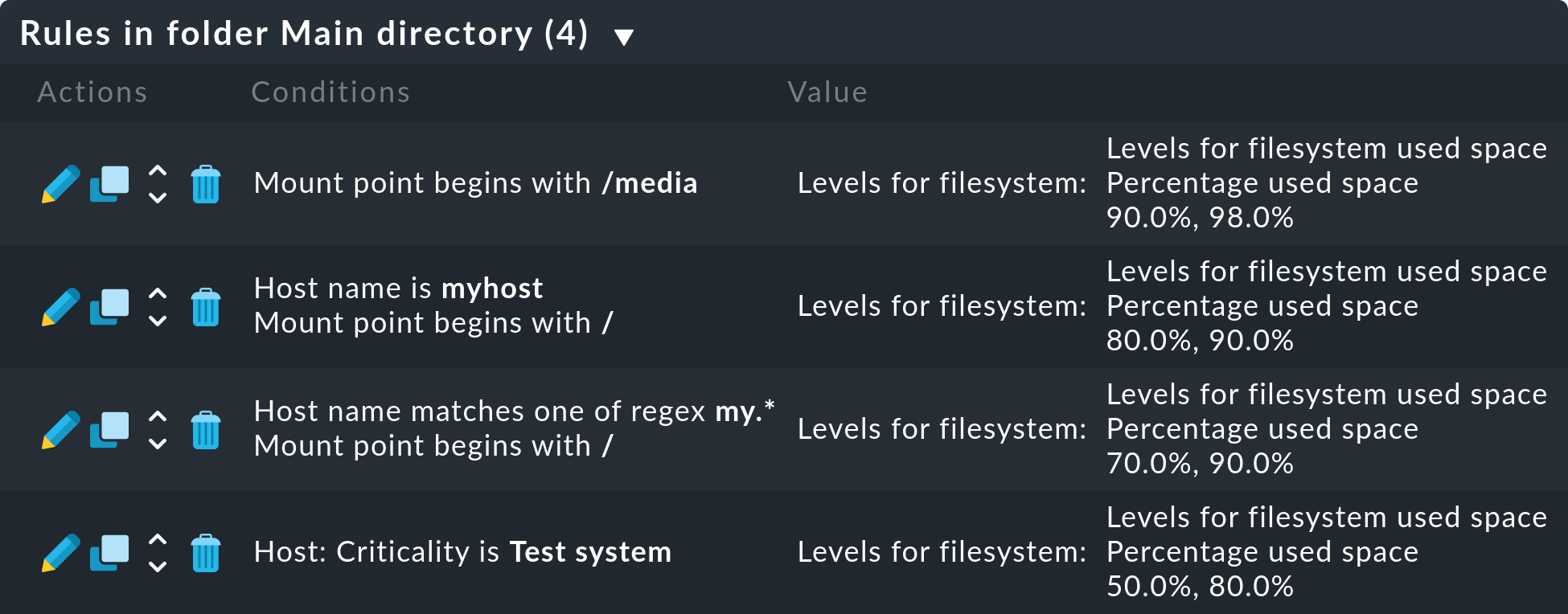

L'immagine seguente mostra il set di regole Filesystems (used space and growth) con quattro regole configurate:

Lenuove regole vengono create con il pulsante Create rule in folder oppure clonando una regola esistente con . La clonazione crea una copia identica della regola che può essere modificata con . Una nuova regola creata con il pulsante Create rule in folder apparirà sempre alla fine dell'elenco delle regole, mentre una regola clonata verrà visualizzata come una copia sotto la regola originale da cui è stata clonata.

La sequenza in cui sono elencate le regole può essere cambiata con il pulsante La sequenza è importante perché le regole posizionate più in alto nell'elenco hanno sempre la priorità su quelle posizionate più in basso.

Le regole sono memorizzate nelle stesse cartelle da cui gestisci anche gli host. Le autorizzazioni delle regole sono limitate agli host presenti in questa cartella o nelle sottocartelle. In caso di regole in conflitto, la regola più in basso nella struttura delle cartelle ha la priorità. In questo modo, ad esempio, gli utenti con diritti limitati a determinate cartelle autorizzate possono creare regole per i loro host senza influenzare il resto del sistema. Nelle proprietà di una regola puoi cambiare la sua cartella e quindi "riposizionarla".

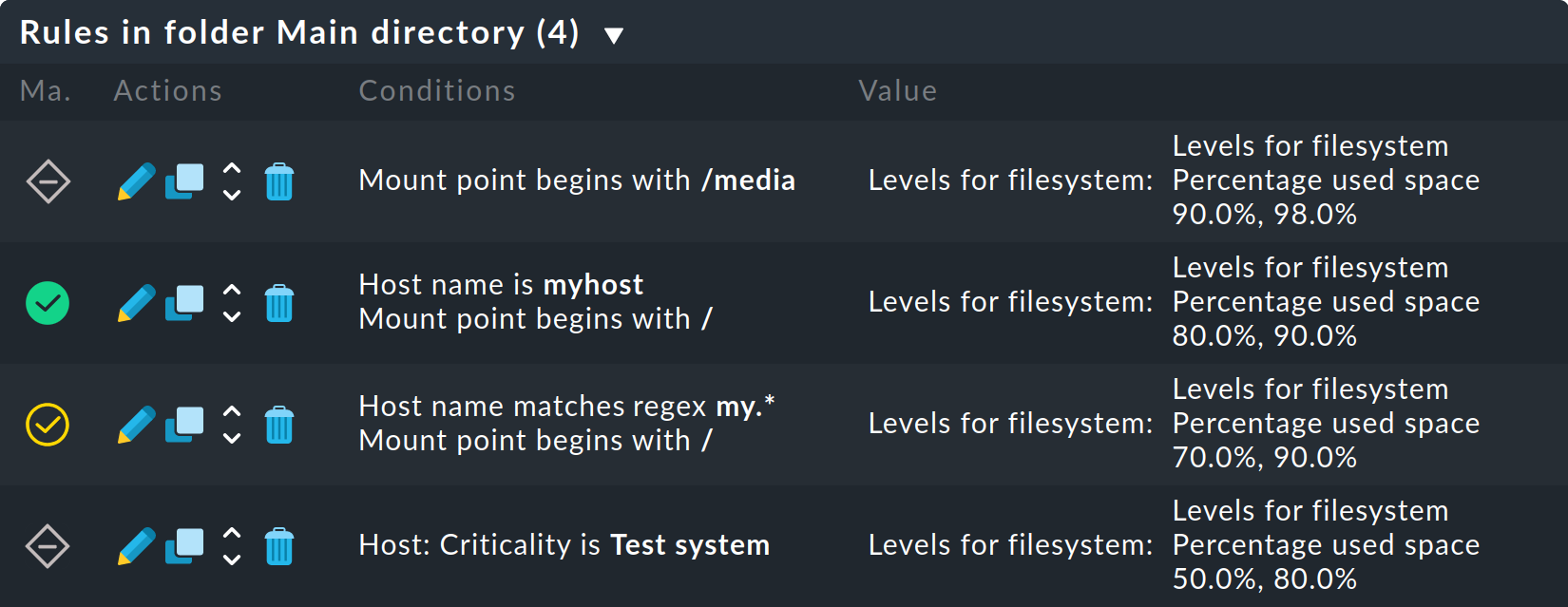

3.1. La modalità di analisi con i "semafori

Quando accedi a un set di regole per un host o un servizio in Setup, Checkmk ti mostrerà questo set di regole nella modalità di analisi. Puoi accedervi cliccando sull'icone nel menu azione in Setup nell'elenco degli host o dei servizi. La seguente pagina Effective parameters of mostra l'elenco delle regole che si applicano all'host/servizio. Per accedere alla modalità di analisi, clicca sul nome del set di regole per il quale esiste almeno una regola, cioè un set che non è impostato in Default value:

Questa modalità ha due caratteristiche: innanzitutto, appare un secondo pulsante per l'impostazione delle regole -Add rule for current host bzw. Add rule for current host and service.

Con questo pulsante puoi creare una nuova regola con l'host o il servizio corrente appropriato già preselezionato. In questo modo puoi creare una regola d'eccezione in modo molto semplice e diretto. In secondo luogo, in ogni riga appare un simbolo "semaforo" il cui colore indica se e/o come questa regola influisce sull'host o sul servizio corrente. Sono possibili le seguenti condizioni:

Questa regola non ha alcun effetto sull'host o sul servizio corrente. |

|

Questa regola corrisponde e definisce uno o più parametri. |

|

La regola corrisponde. Ma poiché un'altra regola più alta nella gerarchia ha la priorità, questa regola è inefficace. |

|

Questa regola corrisponde. Un'altra regola più in alto nella gerarchia ha infatti la priorità ma non definisce tutti i parametri, per cui almeno un parametro è definito da questa regola inferiore. |

L'ultima condizione - la regola è una corrispondenza parziale - può verificarsi solo per i set di regole in cui una regola può definire più parametri selezionando i singoli parametri del check box. Teoricamente, ogni parametro di un'altra regola può essere impostato individualmente anche in questo caso. Maggiori informazioni in seguito.

4. Caratteristiche delle regole

Ogni regola è composta da tre blocchi. Il primo blocco contiene informazioni generali sulla regola, come il nome della stessa. Il secondo blocco definisce cosa deve fare la regola, cioè quali azioni deve eseguire. Il terzo blocco contiene le informazioni su cosa, cioè su quali host o servizi, la regola deve essere applicata.

4.1. Proprietà delle regole

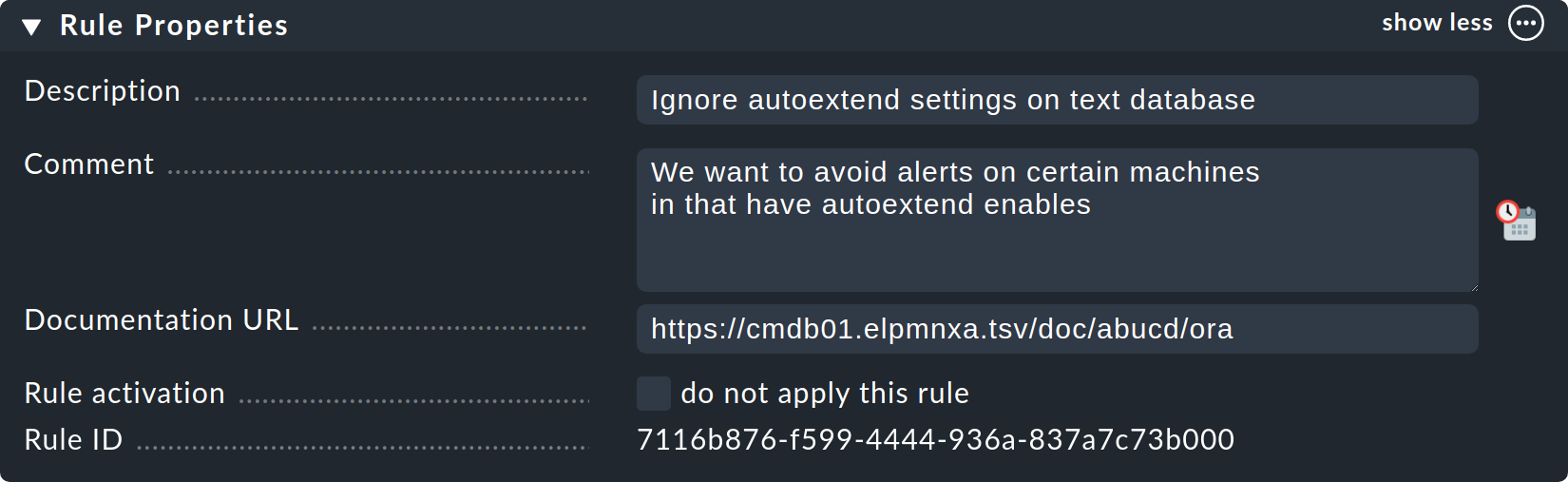

Tutto ciò che è contenuto nel primo blocco, Rule Properties, è facoltativo e serve principalmente per la documentazione:

Il campo Description verrà mostrato nella tabella di tutte le regole di un set di regole.

Il campo Comment può essere utilizzato per una descrizione più lunga e appare solo nella modalità di modifica di una regola. Tramite il simbolo puoi inserire nel testo una data e il tuo nome di login.

Il campo Documentation URL è destinato a un link alla documentazione interna che mantieni in un altro sistema (es. CMDB) e apparirà come simbolo cliccabile nella tabella delle regole.

Con il box Do not apply this rule puoi disabilitare temporaneamente questa regola, che sarà segnalata come presente nella tabella e quindi inefficace.

4.2. I parametri definiti

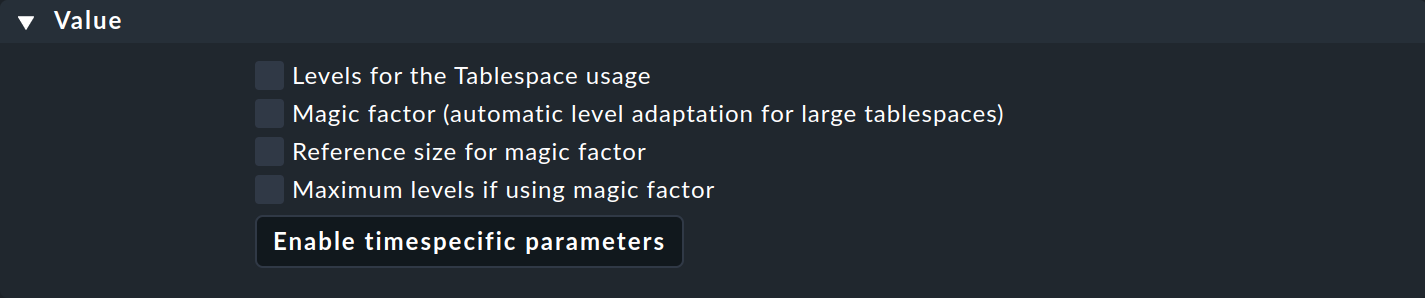

La seconda sezione è diversa per ogni regola, ma specifica sempre cosa deve essere fatto. L'illustrazione seguente mostra un tipo di regola molto utilizzata (DB2 Tablespaces). Puoi utilizzare i checkbox per determinare quali parametri individuali la regola deve definire. Come descritto in precedenza, Checkmk determina quale regola definisce ogni singolo parametro separatamente. La regola dell'illustrazione definisce quindi solo un valore e lascia inalterati tutti gli altri set di regole:

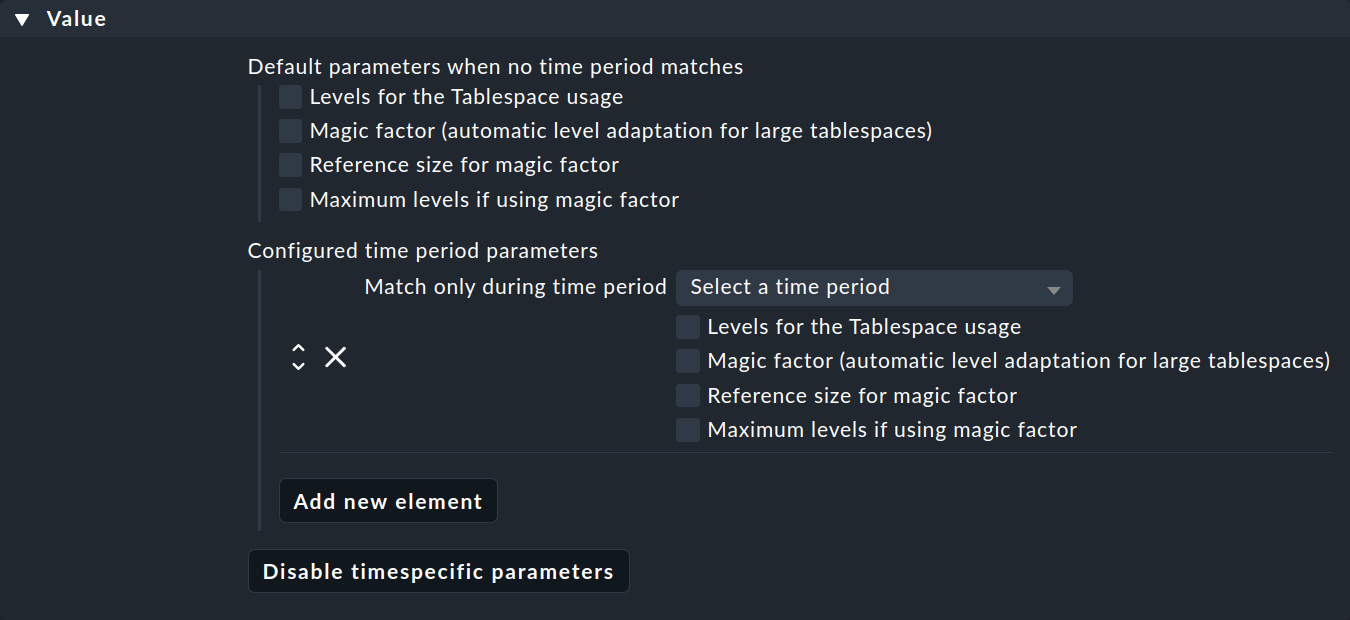

Puoi anche controllare i valori di questa e di altre regole su base temporale/calendariale: ad esempio, puoi impostare dei valori di soglia in modo che l'utilizzo del tablespace durante l'orario di lavoro sia diverso da quello del fine settimana.

Per prima cosa clicca sul pulsante Enable timespecific parameters e poi su Add new element, vedrai le opzioni che dipendono dal tempo:

Ora seleziona un periodo di tempo nell'elenco Match only during time period e poi seleziona i parametri per i quali questo periodo di tempo deve essere applicato.

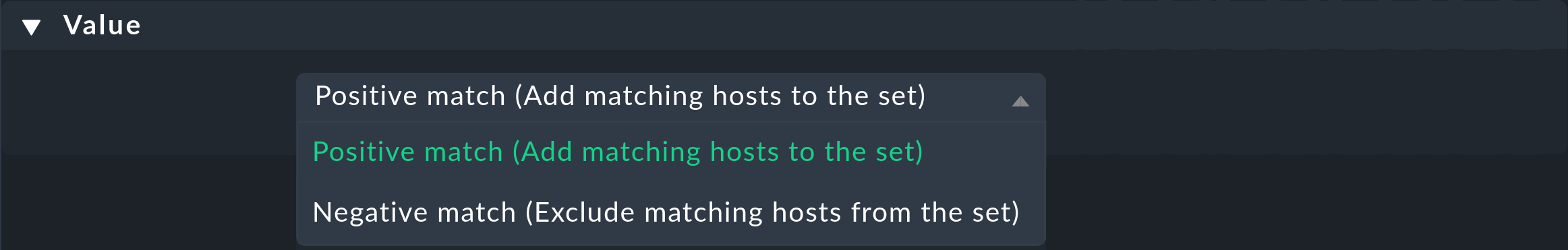

Alcuni set di regole non impostano alcun parametro, ma si limitano a decidere quali host sono attivi e quali no. Un esempio è il set di regole Hosts to be monitored, il cui intervallo di parametri ha il seguente aspetto:

Selezionando uno dei due valori disponibili, decidi cosa fare con gli host interessati. Selezionando Positive match (Add matching hosts to the set) gli host interessati verranno aggiunti al set di host da monitorare. Selezionando Negative match (Exclude matching hosts from the set) gli host interessati verranno rimossi dal monitoraggio. Positive match o Negative match si riferiscono al contenuto della regola corrente e non rappresentano un criterio di filtro aggiuntivo per la selezione degli host. Puoi filtrare il set di regole interessate esclusivamente con il seguente Conditions.

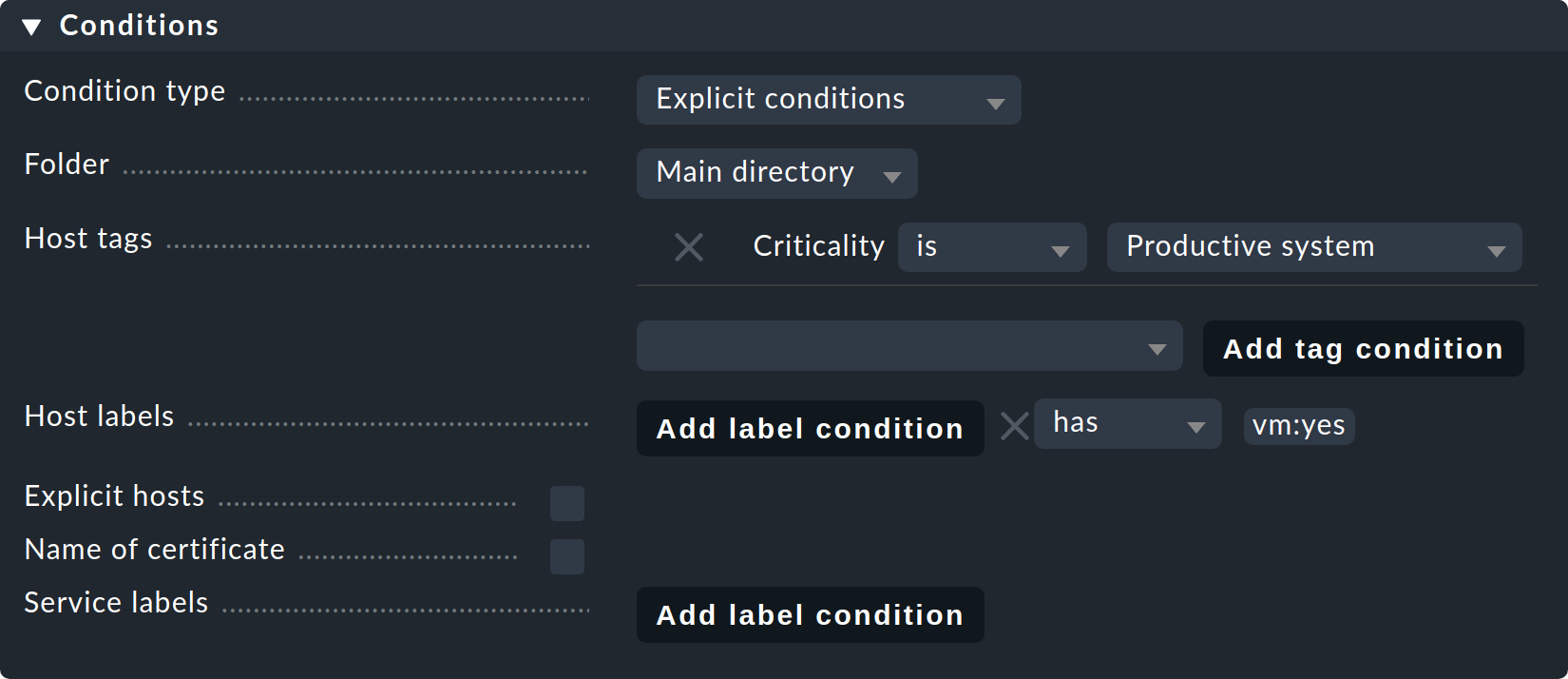

4.3. Condizioni

Nella sezione precedente hai definito come devono essere processati tutti gli host o i servizi interessati dalla regola. Nella terza sezione Conditions definisci ora quali host o servizi devono essere influenzati dalla regola e quindi i suoi effetti. Esistono diversi tipi di condizioni che devono essere tutte soddisfatte affinché la regola abbia effetto. Le condizioni sono quindi logicamente collegate tra loro:

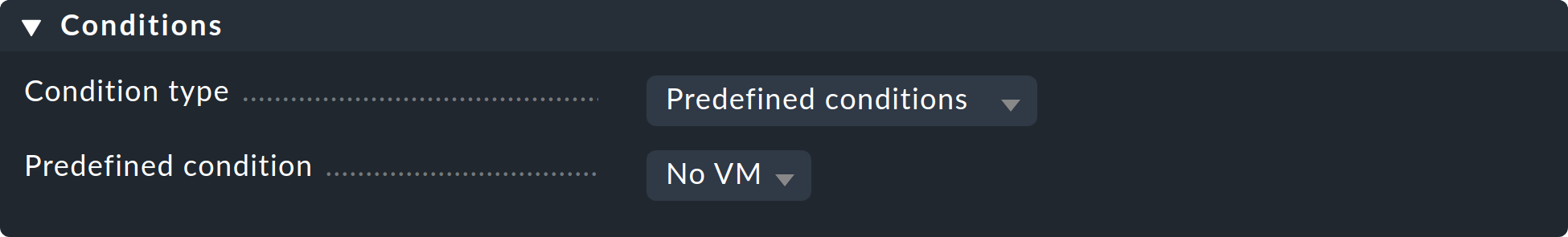

Tipo di condizione

Qui hai la possibilità di utilizzare condizioni normali e condizioni predefinite. Queste ultime sono gestite tramite Setup > General > Predefined conditions. Qui devi semplicemente assegnare dei nomi fissi alle rule matching che ti serviranno più volte e da quel momento in poi dovrai semplicemente fare riferimento ad esse nelle regole. Puoi anche cambiare in seguito il contenuto di queste condizioni a livello centrale e tutte le regole verranno automaticamente adattate. Nell'esempio seguente è stata selezionata la condizione predefinita No VM:

Cartella

Con la condizione Folder definisci che la regola si applica solo agli host presenti in questa cartella o in una sottocartella. Se il set di regole è Main, questa condizione è applicabile a tutti gli host. Come descritto in precedenza, le cartelle hanno un effetto sulla sequenza delle regole: le regole nelle cartelle inferiori hanno sempre la priorità su quelle superiori.

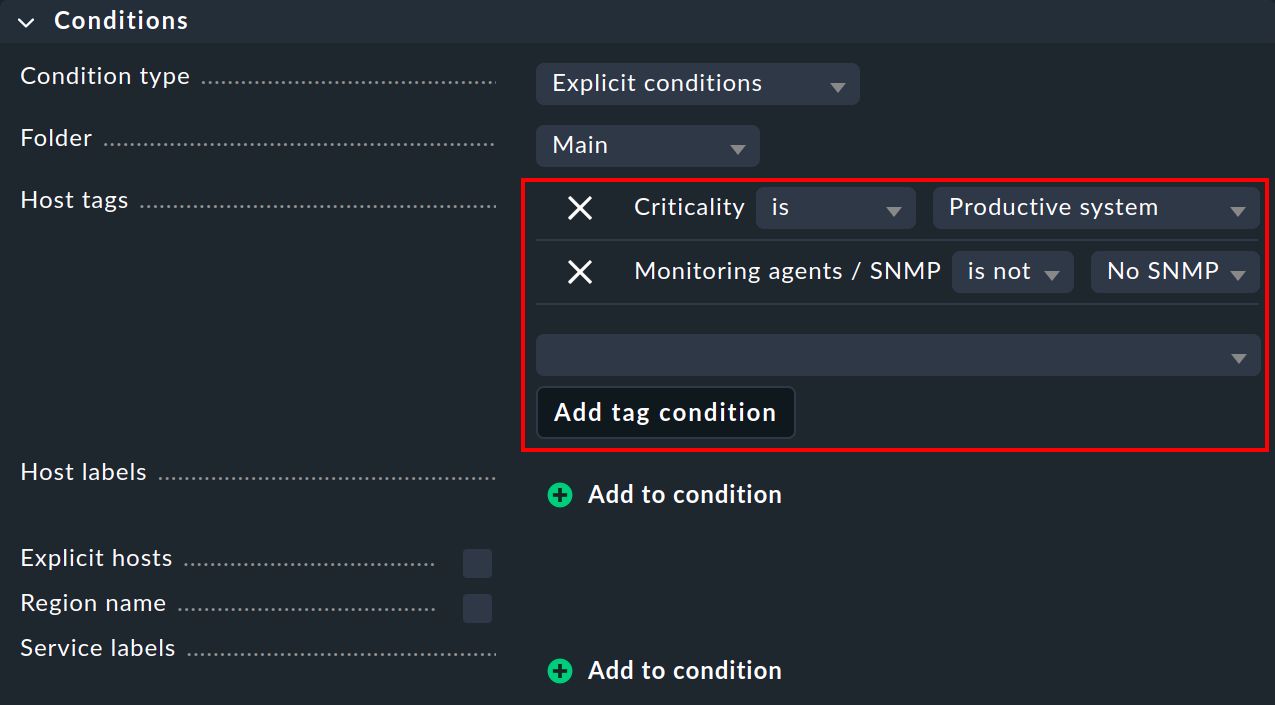

I tag degli host

Host tags Restringono le regole agli host in base alla presenza o meno di specifici tag host. Anche in questo caso, vengono sempre utilizzati i collegamenti AND. Ogni altra condizione relativa ai tag host in una regola riduce il numero di host interessati dalla regola.

Se desideri che una regola sia applicabile a due possibili valori di un tag (ad esempio per Criticality sia Productive system che Business critical)), non puoi farlo con un'unica regola. Avrai bisogno di una copia della regola per ogni variante. A volte anche la negazione può essere utile in questo caso. Puoi anche definire che un tag non è presente come condizione (ad es. non Test system). I cosiddetti tag ausiliari sono un'altra possibilità.

Poiché alcuni utenti utilizzano davvero molti tag host, abbiamo progettato questa finestra di dialogo in modo che non tutti i gruppi di tag host siano visualizzati per impostazione predefinita. Devi selezionare specificamente quello necessario per la regola. Funziona così:

Nel box di selezione scegli un gruppo di tag host.

Clicca su Add tag condition: verrà aggiunta una voce per questo gruppo.

Seleziona is o is not.

Seleziona il tag desiderato come valore di confronto.

Etichette

Puoi utilizzare le etichette come condizioni nelle regole. Leggi la descrizione delle condizioni nelle regole.

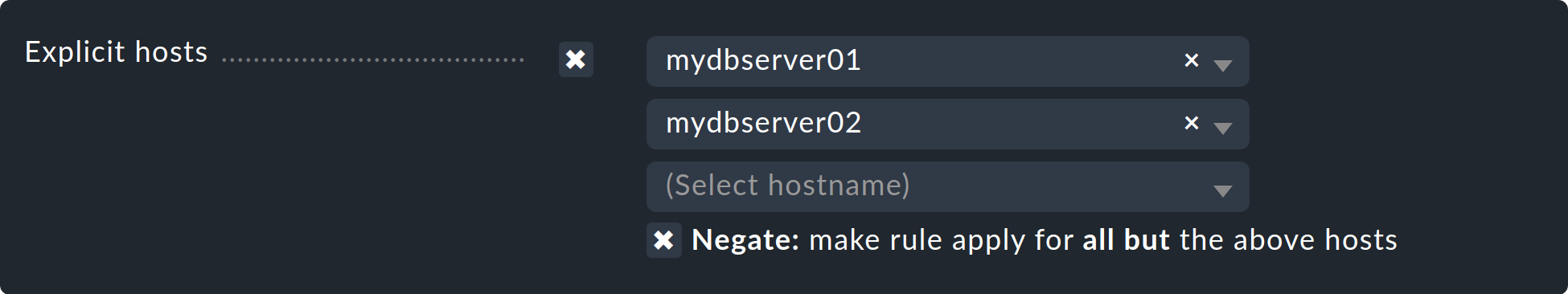

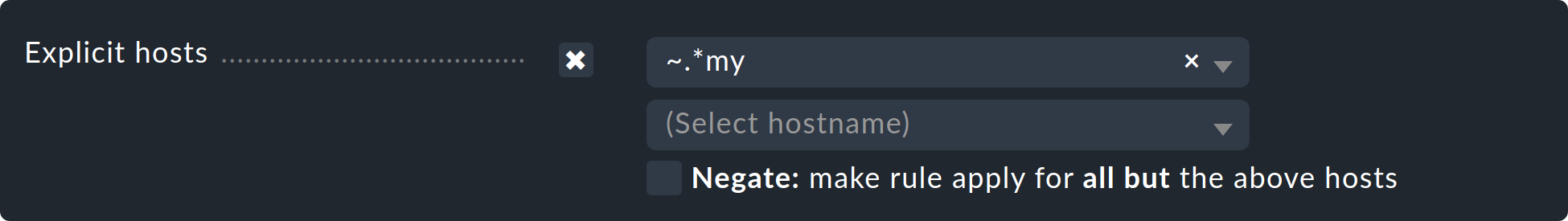

Host espliciti

Questo tipo di condizione è destinato alle regole di eccezione. Qui puoi elencare uno o più nomi di host. La regola si applicherà solo a questi host. Nota che se selezioni il box Explicit hosts ma non inserisci alcun host, la regola sarà completamente inefficace.

Tramite l'opzione Negate puoi definire un'eccezione inversa, con la quale puoi escludere dalla regola gli host con nome esplicito. La regola si applicherà quindi a tutti gli host tranne quelli citati.

Importante: tutti i nomi host inseriti qui saranno controllati per verificarne l'esatta congruenza. Checkmk è fondamentalmente sensibile alle maiuscole e minuscole nei nomi host!

Puoi cambiare questo comportamento in espressioni regolari facendo precedere i nomi host da una tilde (~). In questo caso, come sempre in Setup:

La corrispondenza viene applicata all'inizio del nome host.

La corrispondenza non è sensibile alle maiuscole e alle minuscole.

Un punto-asterisco (.*) nelle espressioni regolari consente una sequenza arbitraria di caratteri dopo il punto. L'esempio seguente mostra una condizione per la quale corrisponderanno tutti gli host i cui nomi contengono la sequenza di caratteri my (o My, MY, mY ecc.):

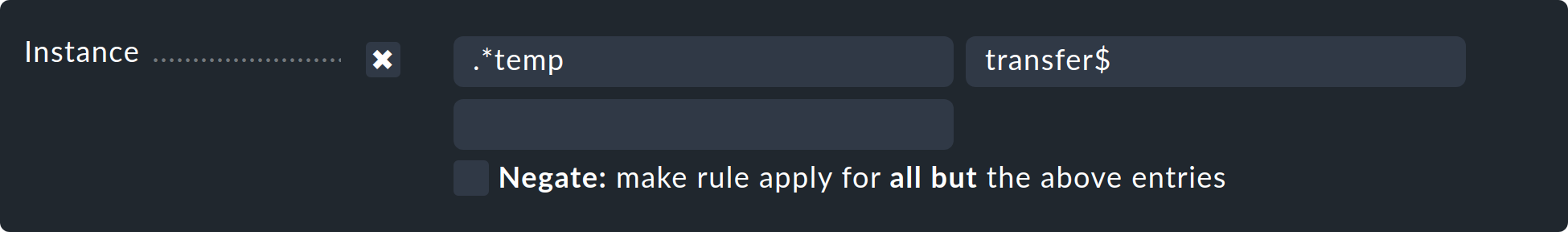

Servizi espliciti

Per le regole applicabili ai servizi esiste un ultimo tipo di condizione che definisce una corrispondenza al nome del servizio o, rispettivamente - per le regole che impostano parametri del check - al nome dell'elemento da controllare. L'esatta corrispondenza è indicata nella didascalia. Nel nostro esempio si tratta del nome (Instance) di un Tablespace:

La sequenza .*temp corrisponde a tutti i tablespace che contengono temp perché la corrispondenza viene sempre applicata all'inizio del nome. Il segno del dollaro alla fine di transfer$ rappresenta la fine e quindi forza una corrispondenza esatta. Un tablespace con il nome transfer2 non corrisponderà quindi.

Non dimenticare: per le regole relative a Explicit services è necessaria una corrispondenza con il nome del servizio (es. Tablespace transfer), mentre per le regole relative ai parametri del check si applica una corrispondenza con l'elemento (es. transfer). L'elemento è infatti la parte variabile del nome del servizio e determina a quale tablespace si applica.

Esistono servizi che non hanno un elemento, come ad esempio CPU load. Questo servizio esiste solo una volta per ogni host, quindi non è necessario alcun elemento. Ne consegue che anche le regole per questi tipi di controllo sono prive di condizioni.

5. Analisi delle regole

Ora abbiamo descritto come vengono create le regole. Tuttavia, la semplice creazione di regole non è sufficiente. Come dimostra l'esempio riportato nella sezione Rule-based is better! all'inizio di questo articolo, una singola regola non è sufficiente per ottenere il risultato desiderato. Per questo motivo è necessario un sistema più complesso di regole in sequenza logica. Per questo motivo diventa importante anche la comprensione di come interagiscono più regole.

5.1. Tipi di analisi delle regole

Nell'introduzione al concetto di regole, hai visto che la prima regola che viene applicata determina sempre il risultato finale. Questa non è tutta la verità: esistono tre diversi tipi di valutazione:

| Valutazione | Azione |

|---|---|

Prima regola |

La prima regola di matching definisce il valore. Le regole successive non vengono valutate. Questo è il caso normale delle regole che definiscono parametri semplici. |

Prima regola per parametro |

Ogni singolo parametro è definito dalla prima regola in cui quel parametro è definito (casella di controllo spuntata). Questo è il caso normale per tutte le regole con sottoparametri attivati con checkbox. |

Tutte le regole |

Tutte le regole di corrispondenza aggiungono elementi all'elenco risultante. Questo tipo di regola viene utilizzata, ad esempio, per il matching di host e servizi con gruppi di host, servizi e contatti. |

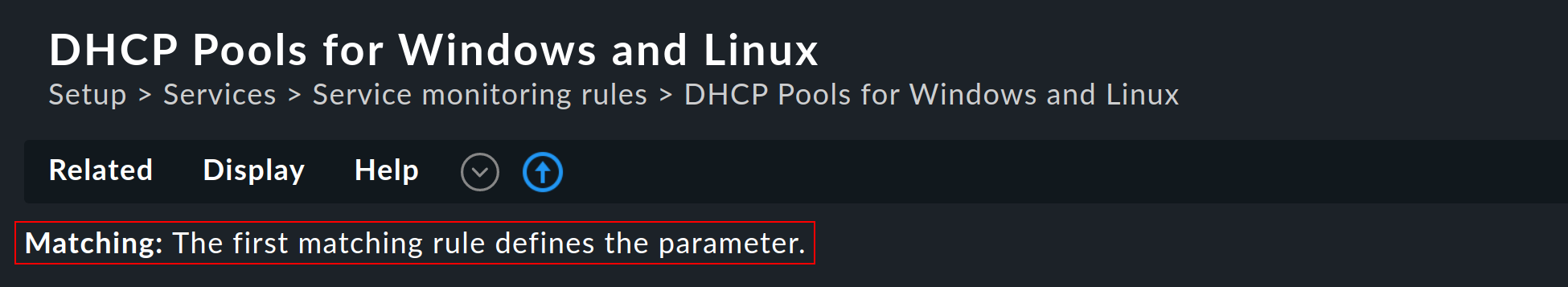

Le informazioni sulla valutazione della regola sono visualizzate per ogni set di regole direttamente sotto la barra del menu:

5.2. La valutazione delle regole nella pratica spiegata

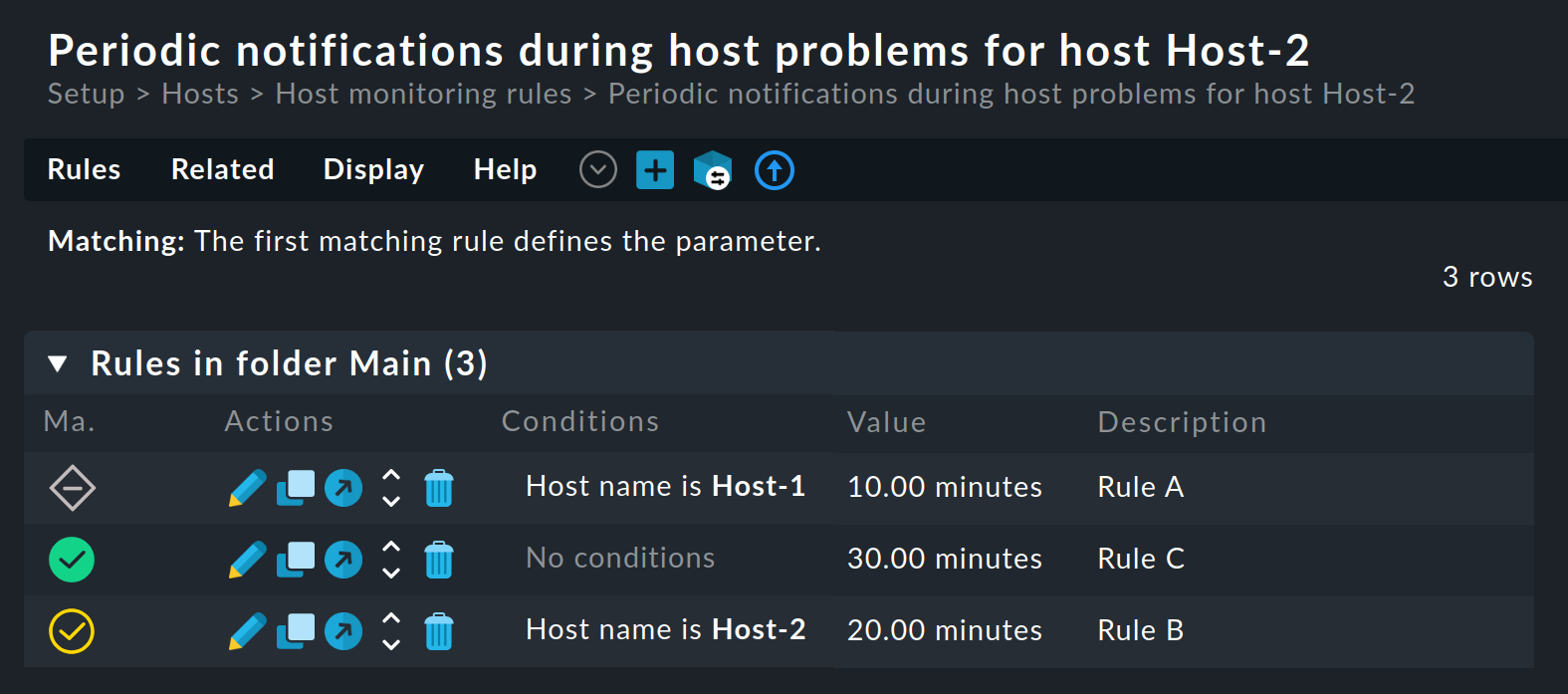

Ora, come viene valutata concretamente una regola che deve essere applicata a diversi host? Per illustrarlo, facciamo un semplice esempio:

Supponiamo di avere tre host e di voler impostare diverse regole di notifica a ripetizione periodica per ognuno di essi (e anche per tutti gli host aggiunti in futuro) con la regola Periodic notifications during host problems:

Regola A: Host-1 ogni 10 minuti

Regola B: Host-2 ogni 20 minuti

Regola C: tutti gli host ogni 30 minuti (regola generale che copre anche l'Host-3 e tutti gli host aggiunti in futuro).

Se ora attivi la configurazione, Checkmk esegue la catena di regole dall'alto verso il basso, ottenendo la seguente valutazione:

La regola A si applica all'Host-1. La notifica per l'Host-1 avviene ogni 10 minuti. Questo completa il processo per l'Host-1.

La regola A non si applica all'Host-2. Continuiamo con la regola B. Questa si applica all'Host-2 in modo che l'Host-2 riceva una notifica ogni 20 minuti. Questo completa il processo per l'Host-2.

La regola A non si applica all'Host-3, e nemmeno la regola B. Ma la regola C si applica: la notifica per l'Host-3 avviene a intervalli di 30 minuti. Anche in questo caso il processo si completa per l'Host-3.

Nota bene: poiché la regola "La prima regola matching definisce il parametro" si applica a questo set di regole, il processo della catena di regole termina sempre dopo la prima corrispondenza. L'ordine delle regole è quindi determinante per il risultato! Questo diventa evidente quando l'ordine delle regole viene cambiato e le regole B e C vengono scambiate:

Regola A: Host-1 ogni 10 minuti

Regola C: tutti gli host ogni 30 minuti

Regola B: Host-2 ogni 20 minuti

Se ora la catena di regole viene ripetuta dall'inizio alla fine per i singoli host, anche il risultato cambia: la regola C ora si applica non solo all'Host-3, ma anche all'Host-2, in modo che la regola di notifica per entrambi gli host avvenga ogni 30 minuti. Questo completa il processo per entrambi gli host. Sebbene la regola B sia rilevante per l'Host-2 e sia stata scritta per questo host, non verrà più valutata e applicata. In modalità analisi, il processo sarà quindi simile a questo:

Combinando i vari set di regole spiegati in questo articolo - tenendo presente il corretto ordine di elaborazione - puoi utilizzarli per costruire catene di regole complesse per interi complessi di host.